攻防世界Pwn题:利用FSA漏洞执行cat_flag

版权申诉

168 浏览量

更新于2024-08-06

收藏 723KB DOC 举报

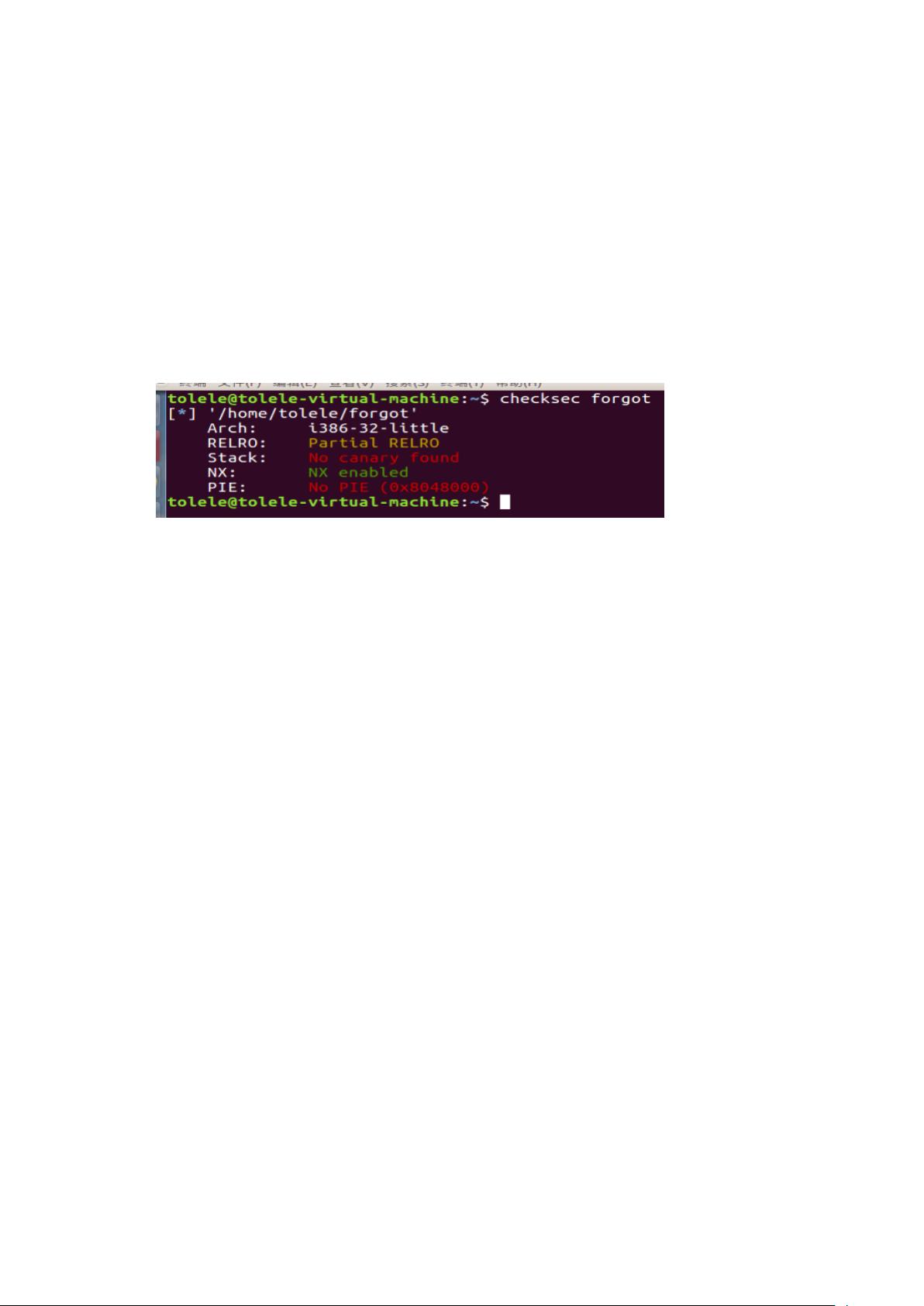

在"攻防世界pwn题:forgot.doc"文档中,我们探讨了一个关于利用有限状态自动机(FSA)中的漏洞来实现电子邮件地址验证的挑战。福克斯设计了一个题目,其中包含了一个32位的可执行文件,具有canary和PIE保护机制关闭,但存在一个潜在的缓冲区溢出漏洞。主要的目标是找到一种方法执行cat_flag函数,从而获取flag。

1. 题目背景:

Lua通过挑战福克斯的编程技能,试图找到在FSA中的不可达状态。福克斯设定的条件是让Lua成功过渡到这个状态,作为奖励。为了完成这个任务,Lua需要利用程序中的漏洞。

2. 缺陷分析:

在文件中的关键函数中,scanf函数对输入的v2变量存在溢出问题。通过分析,可以覆盖数组v3的第一个元素(v3[0]),将其设置为cat_flag函数的地址。之后,要让循环结束后v5的值保持为1,使得程序进入case 1的判断,由于v5的初始值为1,无需做任何操作,只需return false即可。这里利用了短路原理。

3. 实战操作:

使用IDA工具进行静态分析后,攻击者可以利用pwn库中的函数编写exploit。首先,导入必要的库并设置环境(context)为Linux架构的i386系统,开启调试日志。接着,通过process()函数启动目标程序,并设置断点在0x08048A5D处。

4. 缓冲区溢出利用:

利用payload技术构造一个填充'A'字符的字符串,长度为0x20,然后附加get_flag函数的地址(存储在p32(get_flag)中)。通过io.sendline()发送精心构造的"tolele"字符串,触发溢出。溢出后,v3[0]被覆盖,随后程序流程按照预期控制到cat_flag函数,最终调用get_flag函数获取flag。

总结:

这个攻防世界pwn题目要求参赛者利用有限状态自动机的漏洞进行电子邮件地址验证程序的攻击,通过精心设计的payload和对程序逻辑的理解,巧妙地利用缓冲区溢出漏洞执行特定函数,达到获取flag的目的。这不仅测试了参赛者的逆向工程、漏洞利用和程序控制技巧,也展示了在实际安全场景中,理解程序行为和利用安全漏洞的重要性。

236 浏览量

132 浏览量

124 浏览量

236 浏览量

2022-09-23 上传

2024-01-16 上传

113 浏览量

180 浏览量

2024-04-08 上传

书博教育

- 粉丝: 1

- 资源: 2837

最新资源

- AFLOWpi-1.2.1-cp37-cp37m-manylinux1_x86_64.whl.zip

- 基于fpga的数字抢答器(四路)(VHDL).zip

- webspy:WebSpy,正常运行时间的分支

- 星际_目的地:令人敬畏的生成工具

- suslik:来自分离逻辑的堆操作程序的综合

- 业务交易生成器 梦言小伟业务交易成功生成器 v1.0 聊天版

- zzygzgl_delphi源码_

- Java:简单的Java程序

- Szkeleton

- workflowspractice_1:只是一个练习仓库,用于练习使用 git、grunt、sass、compass 和 node 工作流构建项目

- 一款漂亮的CSS导航菜单

- AFLOWpi-1.3-cp36-cp36m-manylinux2010_x86_64.whl.zip

- igreg-afk.github.io

- rount.zip

- typi:无礼的混入,使响应式排版变得容易

- 考研心理学思维导图.rar