Python开源工具助力恶意代码深度分析实战

版权申诉

55 浏览量

更新于2024-06-21

收藏 1.73MB DOCX 举报

本文是一篇关于恶意代码分析的实践性论文,针对当前恶意代码的广泛传播和带来的经济损失问题,着重探讨了恶意代码的分类、现状与研究价值。作者指出,随着恶意代码制作者对抗分析技术的不断升级,如采用复杂的技术手段来隐藏其行为,使得防御工作愈发困难,因此对恶意代码的检测和分析显得尤为重要。

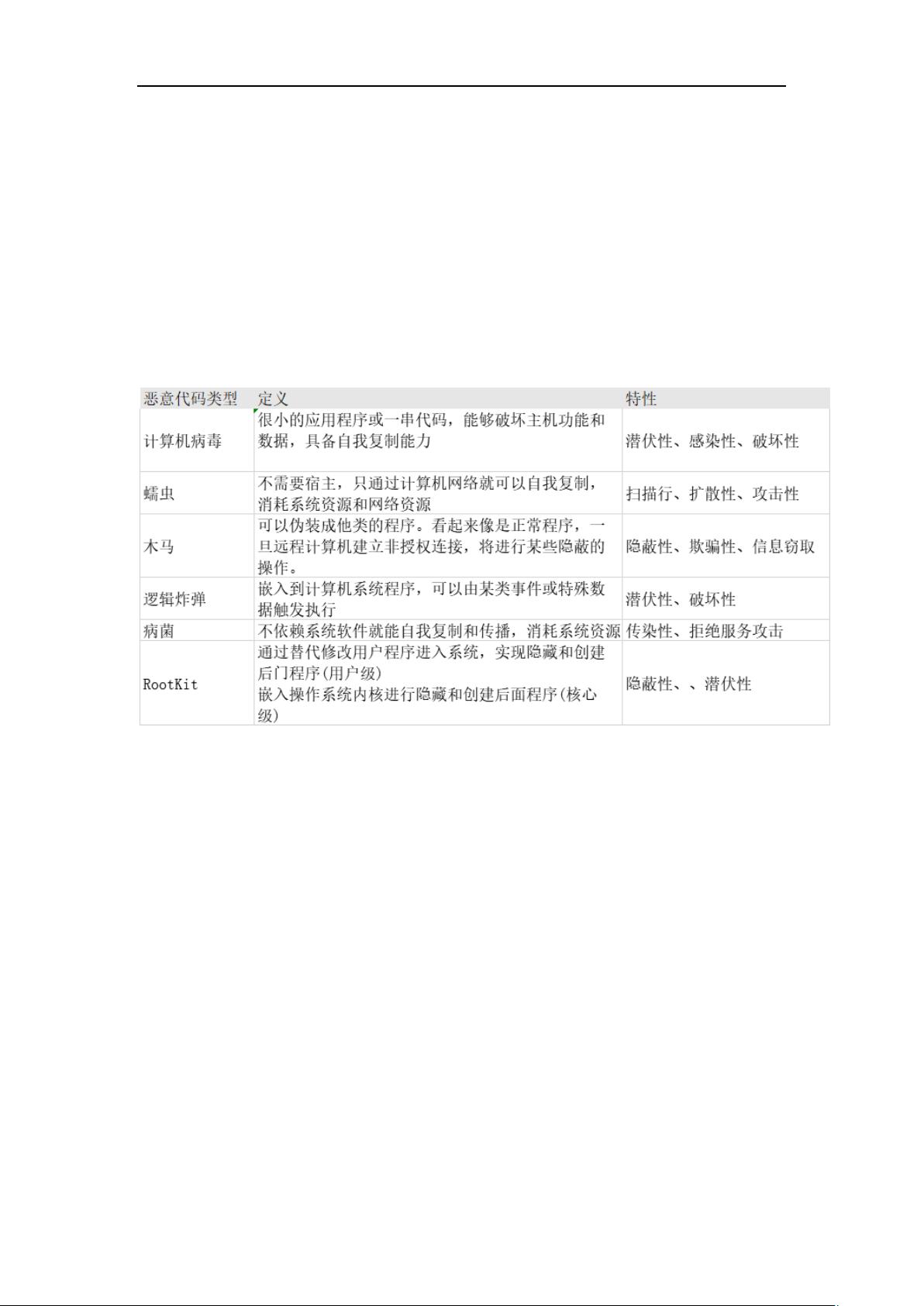

论文首先对恶意代码进行了详细的分类,这包括但不限于病毒、蠕虫、特洛伊木马、间谍软件等不同类型的恶意软件。接着,它基于当前恶意代码的活跃趋势和新威胁形式,深入剖析了恶意代码分析的关键技术,如特征码分析,即查找代码中的固定模式或签名,以识别其是否属于已知的恶意行为;行为特征分析,关注恶意代码在运行时的实际操作,如修改系统设置、窃取数据等;以及文件完整性检查,确保文件未被篡改或添加额外的恶意组件。

文章的核心部分着重介绍了恶意代码在仿真分析工具中的动态分析,通过模拟真实环境,观察恶意代码在系统运行时对动态链接库的调用情况,以及在内存中可能的所有执行路径,以便全面理解其行为模式。此外,使用Python等开源工具进行分析是本文的一个关键点,这些工具可以提供自动化和高效的方式来处理大量样本,减少人工分析的工作量。

为了有效防止恶意代码的扩散,论文提出了在沙箱(sandbox)环境中进行恶意代码的抓捕行为特征。沙箱是一种隔离环境,能够限制恶意代码的权限,使其无法对主机造成实际危害,同时记录其活动,便于后续分析。最后,作者强调了可视化分析报告的重要性,清晰的报告可以直观地展示恶意代码的行为模式,帮助研究人员、安全专业人员和企业做出快速准确的决策,同时也为后续恶意程序的分析提供了宝贵的参考案例和研究方向。

关键词:恶意代码、开源工具、行为特征、行为分析、沙箱技术。这篇文档深入探讨了如何利用Python等工具进行恶意代码的多维度分析,旨在提升恶意代码检测和防护的能力,为信息安全领域提供了实用的策略和技术支撑。

2016-09-20 上传

2024-03-29 上传

2023-07-30 上传

2022-05-28 上传

2024-04-13 上传

2021-10-11 上传

2022-07-01 上传

2021-10-26 上传

南抖北快东卫

- 粉丝: 84

- 资源: 5587

最新资源

- todoey_flutter:创建一个简单的待办事项清单

- pracwebdev-assignment7

- AbpCodeGeneration:基于Abp构建的代码生成器,避免了基础代码的编写

- prak-PBO

- AIOrqlite-0.1.2-py3-none-any.whl.zip

- FFEncoder:一个PowerShell脚本,使用ffmpeg使编码工作流更容易

- toDO

- dev-fest-2019:在Kotlin中显示了如何使用动态模块,MVVM,Room,DI,应用程序捆绑和内部应用程序共享(PlayStore)的应用程序)

- 雅虎销售页面模板

- python-package-boilerplate:Python包cookiecutter样板

- Fullstack-Weatherly:使用Reactjs,Expressjs和Typescript制作的全栈天气应用程序

- python-scripts:我制作的Python脚本

- email-to-name:根据常见模式从电子邮件地址生成名称

- self-driving-car:包含自动驾驶汽车算法

- 随机森林

- tiempo-muerto