OllyDbg反调试实践:解码壳与异常处理

需积分: 0 107 浏览量

更新于2024-07-01

收藏 651KB PDF 举报

本章节是关于OllyDbg这款强大的逆向工程工具在反调试中的综合练习。OllyDbg是一个广泛使用的动态分析和调试工具,常用于Windows系统上的软件逆向工程。本节内容涉及对一个加壳的程序——antisocial1进行分析。

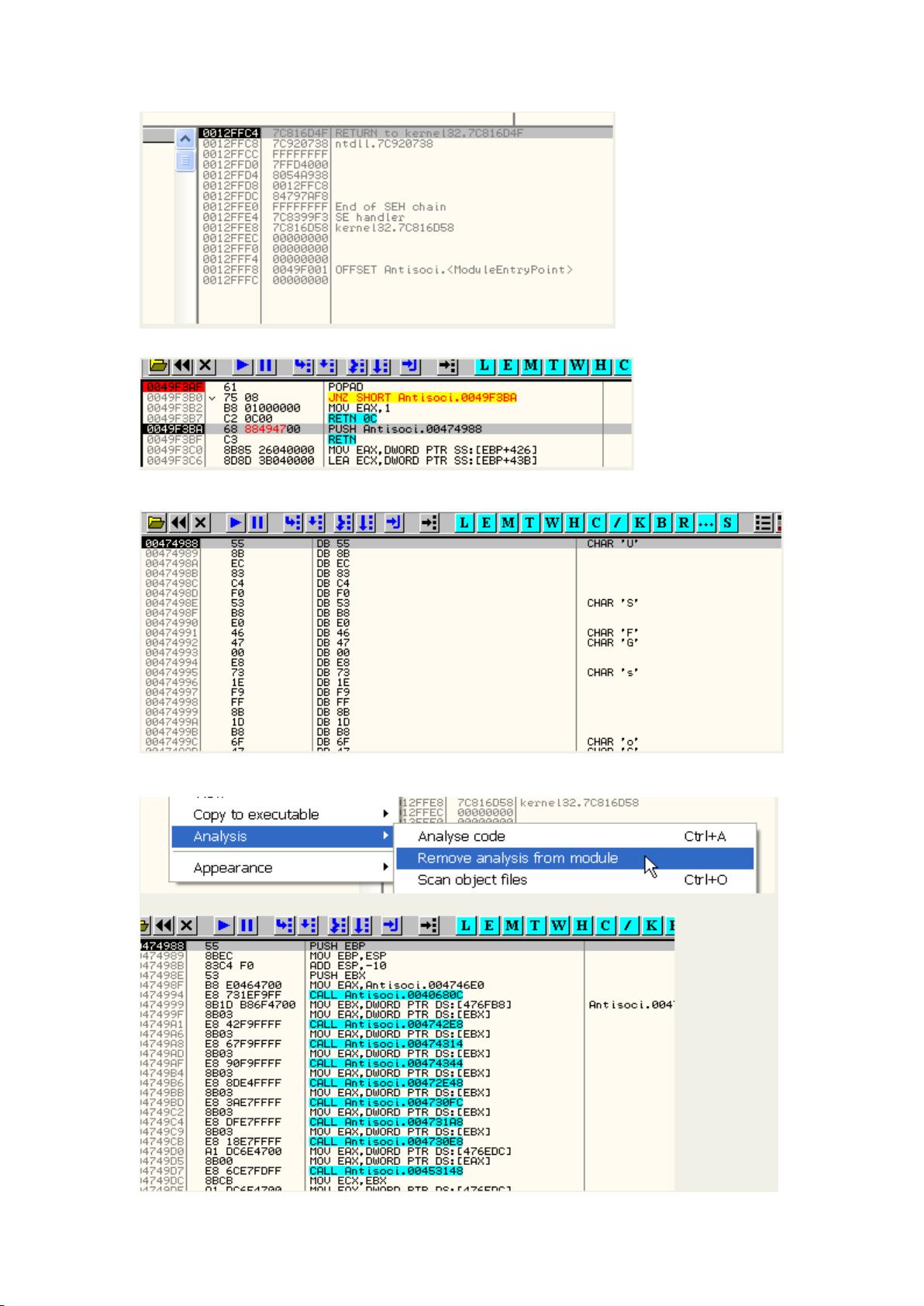

首先,理解程序的工作原理至关重要。程序加载后,壳层会对原始代码进行解密和解压,然后跳转到原始入口点(OEP)开始执行。当内存映射变为解压后的程序时,可以通过抓取并保存内存映像(Dump)来获取原始代码。在这个过程中,作者使用了重命名过的OD(OllyDbg的简称)和之前介绍的插件,以辅助调试。

遇到的问题是程序在启动时终止,提示可能被加壳。通过开启反反调试插件,识别出POPAD指令,这在正常情况下应该是保存寄存器值的操作,但在当前程序中并未执行PUSHAD指令,显得异常。进一步检查发现,错误发生在试图写入堆栈的PUSH指令处,因为内存区域并不具有写权限,这与堆栈的常规行为不符。

作者观察到另一个POPAD指令后,设置了一个断点,以便在发生异常的PUSH指令处停止程序。此时注意到,POPAD指令导致栈顶指针超出堆栈范围,这不符合正常流程,即先保存寄存器值到堆栈,再恢复它们。为了验证这一点,作者尝试替换掉初始的POPAD指令为PUSHAD,并观察结果。

在替换指令后,程序成功运行至第二个POPAD指令,但此时堆栈情况显示出问题。这说明POPAD指令的位置和执行顺序对程序的正常运行至关重要,可能是壳层设计的一种反调试策略,旨在干扰逆向工程师的追踪。

总结来说,本章内容主要涉及了如何使用OllyDbg分析加壳程序、识别异常行为、理解壳层技术和反调试技术,以及通过实际操作和调试来解决反调试挑战。这些技巧对于深入理解和对抗恶意软件或保护自身代码免受逆向攻击具有实战价值。

2021-09-19 上传

2022-08-03 上传

2022-08-03 上传

2021-09-19 上传

2021-09-19 上传

陈游泳

- 粉丝: 34

- 资源: 301