CTF刷题笔记:whitegive_pwn漏洞分析与plt/got表利用

需积分: 0 83 浏览量

更新于2024-06-15

收藏 4.47MB DOCX 举报

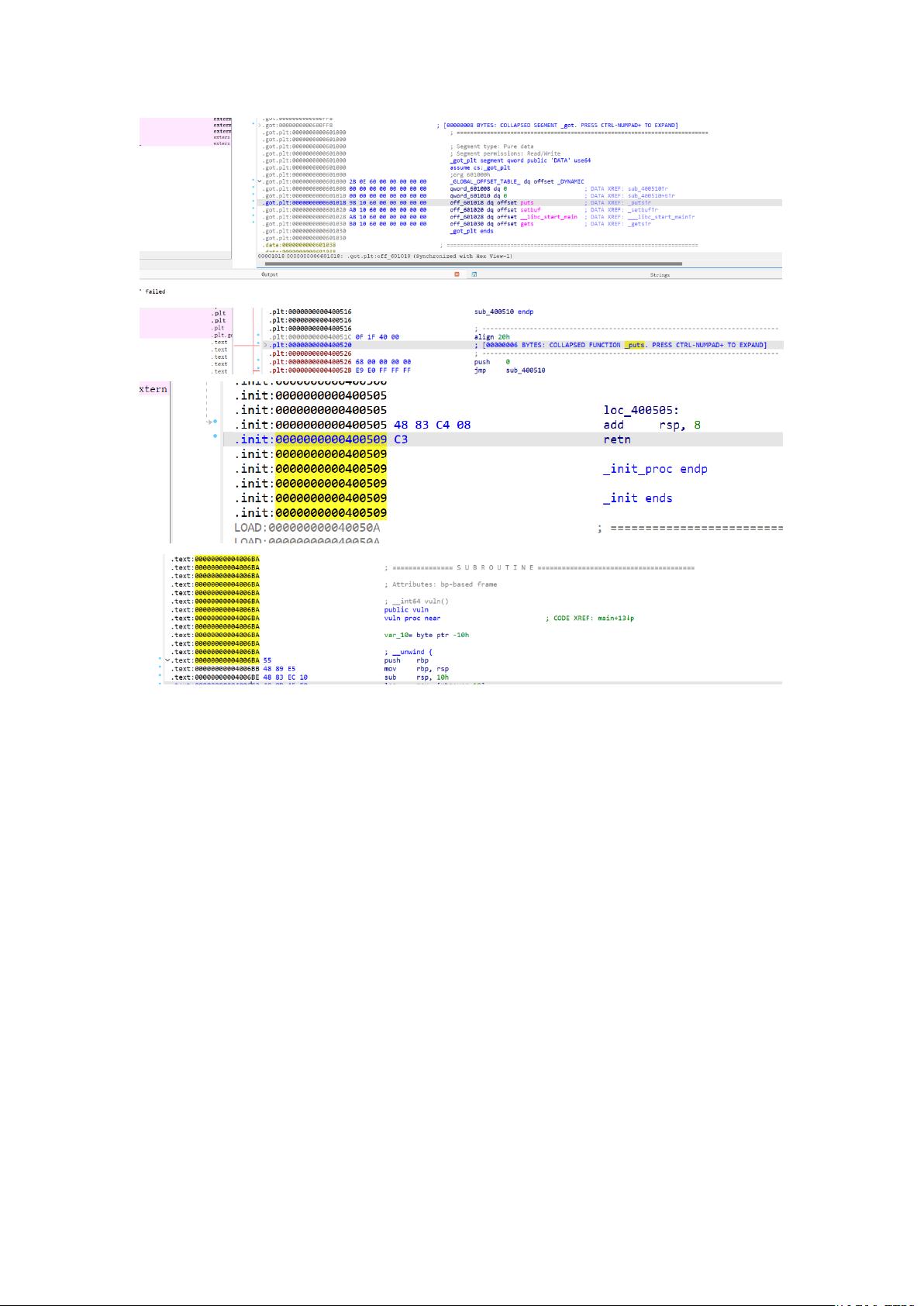

本笔记记录了作者在CTF(Capture The Flag)比赛中的刷题经验,特别关注于一道名为"whitegive_pwn"的挑战。该题目涉及到pwn(Payload Writing and Exploitation)技术中的栈溢出(Stack Overflow)漏洞利用,主要集中在如何通过精心构造payload来控制程序的执行流,尤其是针对ARM架构的程序。

首先,提到的"publicvuln"可能是指公开可利用的漏洞,这类漏洞通常存在于软件中,可供研究者或恶意攻击者找到并利用。在这个情境中,攻击者利用了栈溢出漏洞来泄露全局操作数表(GOT,Global Offset Table)信息。GOT表在动态链接中起到关键作用,存储着函数地址的偏移量,攻击者通过溢出导致栈帧中的返回地址(EIP或RBP)被覆盖,从而间接获取到GOT表中的函数地址,进一步可以找到如puts或printf等系统调用的地址,以便执行控制转移和获取shellcode。

接着,作者提到了" libc延迟绑定"的概念,这是动态链接库(libc)的一种特性,意味着在程序运行时才会确定函数的实际调用地址。这为攻击者提供了机会,他们可以通过控制.got.plt(全局偏移表)来间接访问system或其他重要函数,而初始调用时.got.plt通常指向.plt(程序入口)的下一个地址,直到真正函数地址被填入。

ARM架构下的程序重定位机制利用.got表和.plt来确保外部函数调用的正确性,.got表存储了所有需要修正的地址信息,而.plt则在程序启动时帮助初始化这些地址。特别地,__libc_init_ptr是与plt相关的.got表项,它存放着最终要调用的函数地址。

笔记中还提及了pwntools库中的recvuntil函数,这是一个实用工具,允许攻击者在socket通信中接收数据直到遇到特定字符串,这对于收集目标系统的输入或设置payload的条件非常有用。

这份笔记深入探讨了如何通过技术手段利用栈溢出漏洞来控制程序流程,并且展示了在实际CTF竞赛中解决此类问题的具体策略和技术细节,这对于对pwn感兴趣的网络安全研究人员和参赛者来说是一份宝贵的参考资料。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-07-05 上传

2019-01-11 上传

2021-04-14 上传

2021-03-08 上传

今晚的月亮真好,像一个阿司匹林大药片

- 粉丝: 0

- 资源: 1

最新资源

- MATLAB新功能:Multi-frame ViewRGB制作彩色图阴影

- XKCD Substitutions 3-crx插件:创新的网页文字替换工具

- Python实现8位等离子效果开源项目plasma.py解读

- 维护商店移动应用:基于PhoneGap的移动API应用

- Laravel-Admin的Redis Manager扩展使用教程

- Jekyll代理主题使用指南及文件结构解析

- cPanel中PHP多版本插件的安装与配置指南

- 深入探讨React和Typescript在Alias kopio游戏中的应用

- node.js OSC服务器实现:Gibber消息转换技术解析

- 体验最新升级版的mdbootstrap pro 6.1.0组件库

- 超市盘点过机系统实现与delphi应用

- Boogle: 探索 Python 编程的 Boggle 仿制品

- C++实现的Physics2D简易2D物理模拟

- 傅里叶级数在分数阶微分积分计算中的应用与实现

- Windows Phone与PhoneGap应用隔离存储文件访问方法

- iso8601-interval-recurrence:掌握ISO8601日期范围与重复间隔检查