Windows平台缓冲区溢出实验:利用跳转指令实现

版权申诉

101 浏览量

更新于2024-07-11

收藏 776KB DOC 举报

"缓冲区溢出练习,通过跳转指令实现"

缓冲区溢出是一种常见的软件安全漏洞,主要发生在程序处理数据时,没有正确地检查输入数据的边界,导致额外的数据覆盖了原本不应该被修改的内存区域。这个实验是关于如何在Windows环境下利用缓冲区溢出来实现本地攻击的一个实例,主要涉及了跳转指令(jmp esp)的应用。

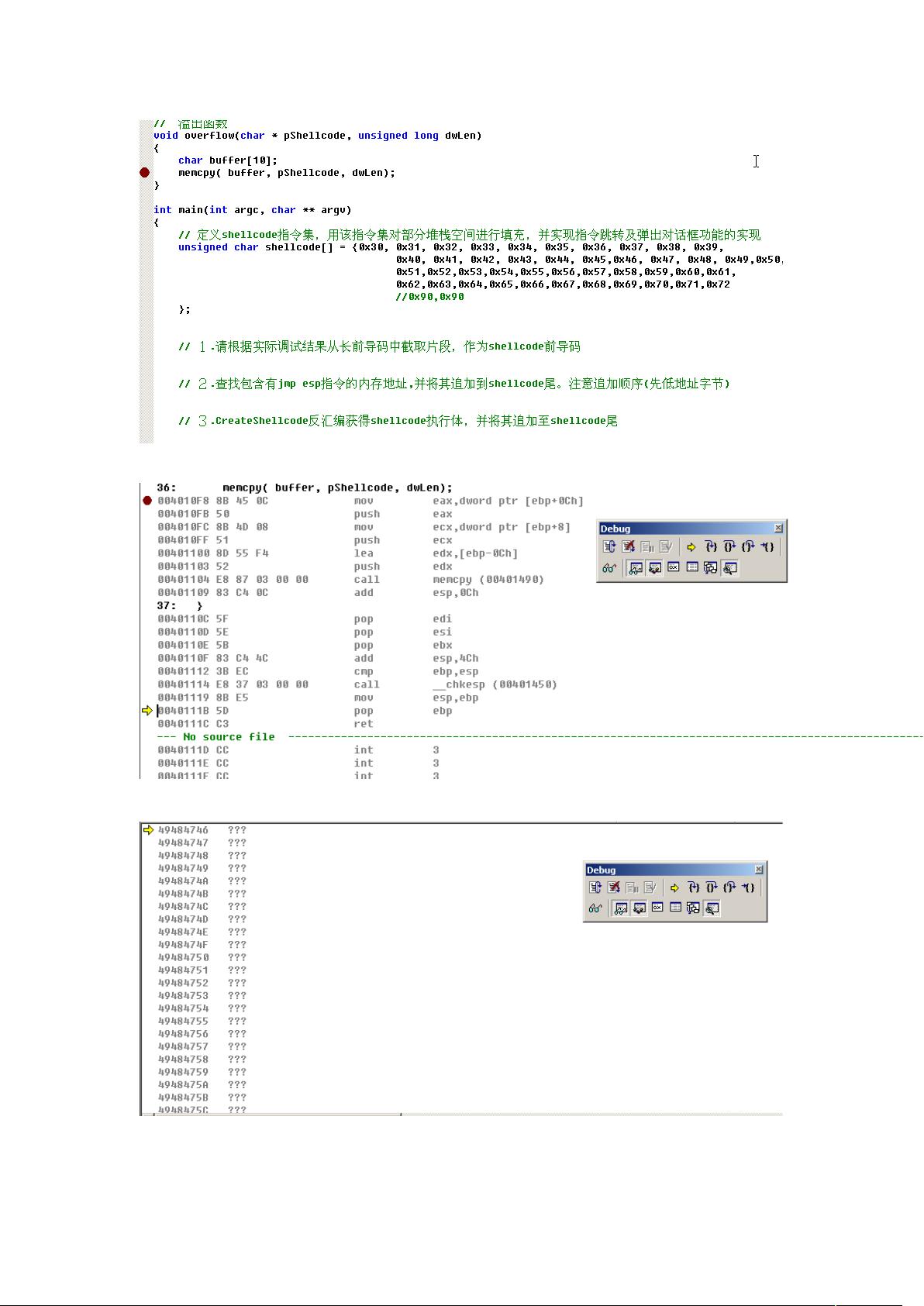

实验目标是通过缓冲区溢出来弹出一个消息框,这需要两个关键部分:漏洞程序(overflow)和shellcode。漏洞程序利用了memcpy函数来创建溢出条件,而shellcode则是一段可以实现特定功能(如显示对话框)的指令序列,它会在溢出发生后被执行。

在Windows平台上,当memcpy函数执行完毕并返回时,指令指针(EIP)通常会跳转到ret地址,继续执行接下来的指令。为了利用这个特性进行溢出攻击,我们需要在栈中放置shellcode,并确保在memcpy返回时EIP指针能够指向shellcode的起始位置。这里采用“jmp esp”指令,它可以无条件地跳转到ESP寄存器指向的地址,即当前栈顶,这样EIP就会执行shellcode所在的内存地址。

实现溢出的过程分为三个步骤:

1. 编写前导码:这部分代码用于填充从局部变量到ret返回地址之间的栈空间,但不包括ret地址本身。前导码的内容可以任意,其长度需要通过调试确定,以确保覆盖到ret地址之前的所有空间。

2. 定位“jmp esp”指令的地址:在内存中查找包含“jmp esp”的指令,这个地址将用来覆盖ret返回地址,使得在memcpy返回时,程序会跳转到shellcode执行。

3. 实施溢出:将前导码和“jmp esp”地址注入到缓冲区,当程序执行到memcpy时,由于缓冲区溢出,EIP会被篡改,从而执行shellcode。

在编写溢出程序时,通常使用C语言或其他编译器(如cl或gcc),因为这些编译器允许直接操纵低级内存和指针,便于构造溢出条件。在实验过程中,需要通过调试工具(如OllyDbg或GDB)来观察和调整栈的状态,以精确计算前导码的长度和“jmp esp”地址的位置。

这个实验不仅帮助理解缓冲区溢出的工作原理,还锻炼了逆向工程和调试技巧,是网络安全课程设计中的重要实践环节。通过这样的练习,学生可以更深入地了解软件安全问题,学习如何防止和修复此类漏洞。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-11-29 上传

2011-03-02 上传

2023-06-09 上传

2022-06-25 上传

2009-06-14 上传

2023-04-14 上传

「已注销」

- 粉丝: 0

- 资源: 5万+

最新资源

- 深入浅出:自定义 Grunt 任务的实践指南

- 网络物理突变工具的多点路径规划实现与分析

- multifeed: 实现多作者间的超核心共享与同步技术

- C++商品交易系统实习项目详细要求

- macOS系统Python模块whl包安装教程

- 掌握fullstackJS:构建React框架与快速开发应用

- React-Purify: 实现React组件纯净方法的工具介绍

- deck.js:构建现代HTML演示的JavaScript库

- nunn:现代C++17实现的机器学习库开源项目

- Python安装包 Acquisition-4.12-cp35-cp35m-win_amd64.whl.zip 使用说明

- Amaranthus-tuberculatus基因组分析脚本集

- Ubuntu 12.04下Realtek RTL8821AE驱动的向后移植指南

- 掌握Jest环境下的最新jsdom功能

- CAGI Toolkit:开源Asterisk PBX的AGI应用开发

- MyDropDemo: 体验QGraphicsView的拖放功能

- 远程FPGA平台上的Quartus II17.1 LCD色块闪烁现象解析