MetInfo 7.5.0 后台安全审计:SQL注入与MD5弱类型比较分析

需积分: 0 155 浏览量

更新于2024-07-01

收藏 2.36MB PDF 举报

"MetInfo7.5.0代码审计(后台SQL注入+md5弱类型比较)1"

在本文中,我们将深入探讨针对MetInfo 7.5.0 CMS的两个关键安全问题:后台SQL注入和MD5弱类型比较。MetInfo是一款企业网站管理系统,其在特定版本中存在漏洞,可能导致数据泄露、系统权限篡改等严重后果。

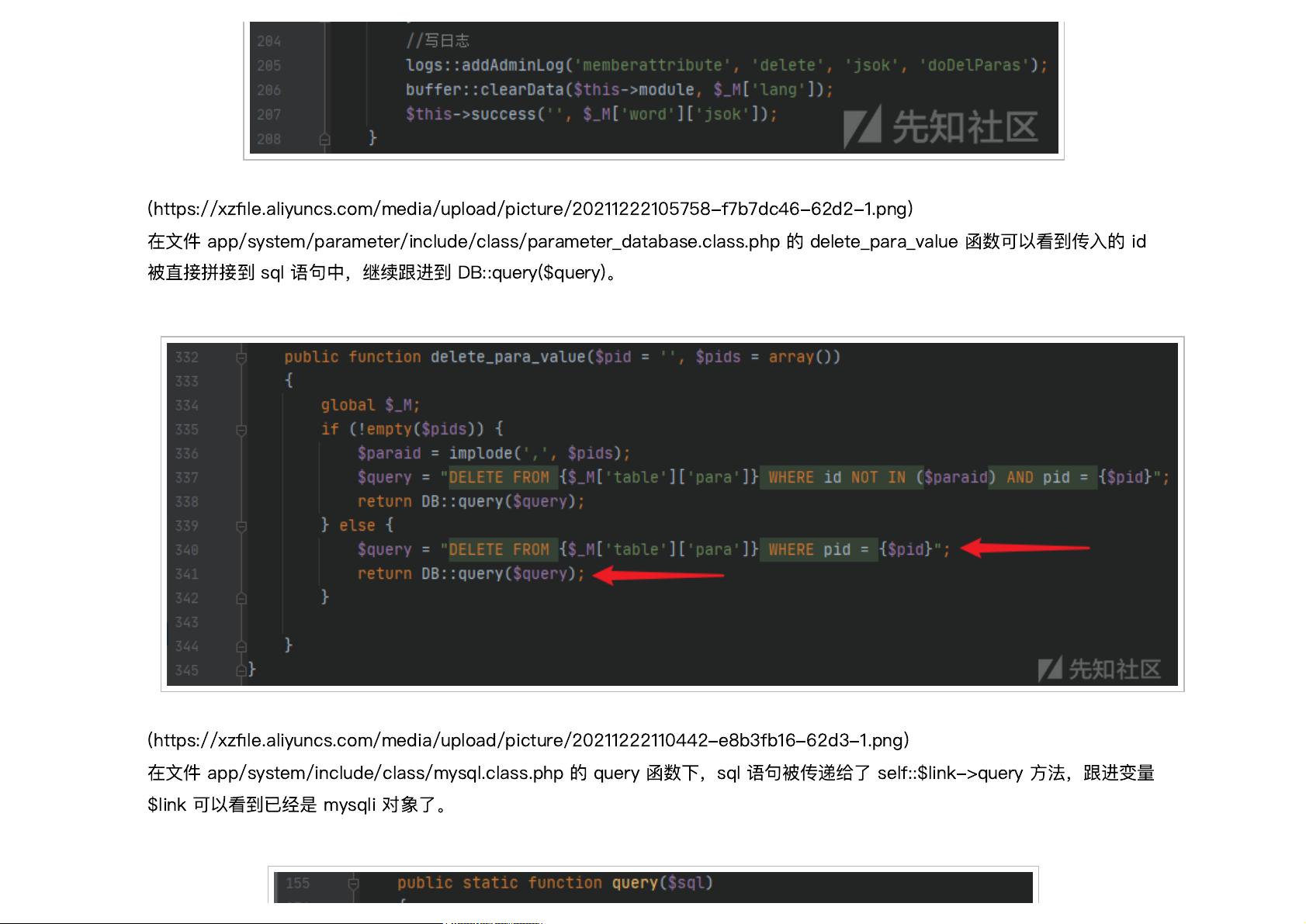

首先,让我们关注SQL注入问题。在文件`app\system\user\admin\parameter.class.php`中的`doDelParas`函数,用户提交的表单ID直接传递给了`delete_para_value`方法。这是一个危险的实践,因为未经验证的输入可能会被恶意利用。进一步查看`app/system/parameter/include/class/parameter_database.class.php`,我们可以看到`delete_para_value`函数将ID拼接到SQL查询字符串中,这样就形成了一个动态构建的SQL语句。这种做法容易受到SQL注入攻击。当攻击者能够操纵ID参数时,他们可以构造特定的SQL语法来执行非预期的操作,如读取、修改或删除数据库中的数据。

在`app/system/include/class/mysql.class.php`的`query`函数中,这个SQL查询被传递给了`mysqli`对象的`query`方法。这意味着攻击者可以通过精心构造的输入触发数据库操作,绕过正常的安全控制,对数据库造成破坏。

接下来,我们讨论MD5弱类型比较的问题。虽然在提供的内容中没有直接提到MD5弱类型比较,但通常这指的是在进行MD5哈希比较时,未正确处理可能导致类型转换的场景。例如,如果一个密码字段与哈希值进行比较时,没有强制转换为相同的类型(例如都转化为字符串),攻击者可能利用这一点通过数字或布尔值的类型差异来欺骗验证机制。在PHP中,不正确的类型处理可能导致安全漏洞,使得攻击者可以绕过身份验证。

为了修复这些漏洞,开发者应遵循最佳实践:

1. 对所有用户输入进行充分的验证和过滤,确保它们符合预期的格式和范围,以防止SQL注入。

2. 使用参数化查询或预编译的SQL语句,如PDO的预处理语句,来避免动态SQL注入。

3. 在进行哈希比较时,确保将所有值都转换为相同的数据类型,以消除弱类型比较的潜在风险。

4. 使用更安全的哈希算法,如bcrypt或Argon2,以增加密码破解的难度。

5. 定期更新和打补丁,保持系统和库的最新状态,以防止已知漏洞被利用。

对于使用MetInfo CMS的管理员,及时升级到最新且修复了这些问题的版本至关重要。同时,定期进行代码审计和安全检查有助于发现并修复潜在的安全隐患,保护网站免受恶意攻击。

317 浏览量

246 浏览量

109 浏览量

175 浏览量

131 浏览量

208 浏览量

261 浏览量

645 浏览量

135 浏览量

神康不是狗

- 粉丝: 38

最新资源

- Android平台DoKV:小巧强大Key-Value管理框架介绍

- Java图书管理系统源码与MySQL的无缝结合

- C语言实现JSON与结构体间的互转功能

- 快速标签插件:将构建信息轻松嵌入Java应用

- kimsoft-jscalendar:多语言、兼容主流浏览器的日历控件

- RxJava实现Android多线程下载与断点续传工具

- 直观示例展示JQuery UI插件强大功能

- Visual Studio代码PPA在Ubuntu中的安装指南

- 电子通信毕业设计必备:元器件与芯片资料大全

- LCD1602显示模块编程入门教程

- MySQL5.5安装教程与界面展示软件下载

- React Redux SweetAlert集成指南:增强交互与API简化

- .NET 2.0实现JSON数据生成与解析教程

- 上海交通大学计算机体系结构精品课件

- VC++开发的屏幕键盘工具与源码解析

- Android高效多线程图片下载与缓存解决方案