内网渗透深度解析:手法、方法与安全挑战

需积分: 25 184 浏览量

更新于2024-07-17

3

收藏 825KB PDF 举报

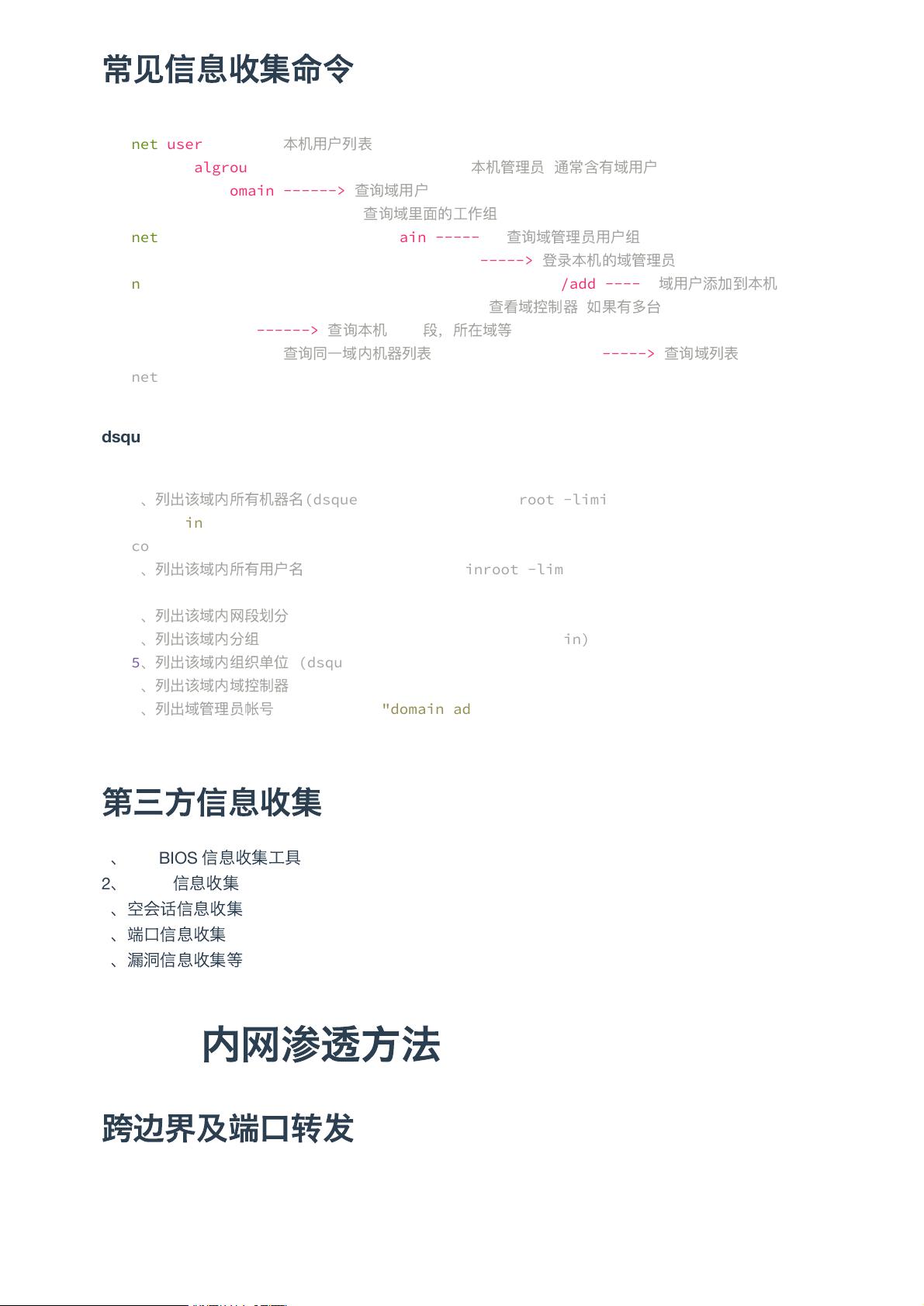

内网渗透讲义是一份全面介绍内网安全的文档,主要涵盖了内网攻击手法、信息搜集、渗透方法以及中间人攻击的相关内容。以下是详细的知识点解析:

1. **内网概述**:

内网,即局域网(LAN),是一种在较小地理范围内(通常几千米)连接多台计算机的网络,用于企业内部办公,提供文件共享、资源调度和安全保障等功能。它是一个相对封闭的环境,工作模式可以是域(Domain)或工作组(workgroup)。

2. **域(Domain)**:

域是Windows网络的核心组成部分,它是一个独立运行的逻辑单元,具有独立的安全策略。域之间通过信任关系进行交互,域管理员只能管理其域内的资源,除非其他域给予了特定的权限。域在Windows网络中扮演着安全边界的角色,有助于资源的集中管理和控制。

3. **工作组(workgroup)**:

工作组是独立于域之外的单位,各计算机自行管理用户账户和安全信息,没有跨域共享功能,属于对等网络结构,安全性较低。

4. **AD和DC**:

当网络规模扩大时,为了高效管理大量的对象(如计算机、用户、打印机等),会引入活动目录(Active Directory, AD)。AD是一个层次化的数据库系统,用于存储和组织网络资源。DC(Domain Controller)是存储和管理AD数据库的服务器,负责验证身份和授权访问。

5. **内网信息搜集**:

内网渗透的第一步是信息搜集,包括本机信息的获取(如操作系统、服务、开放端口等),通过网络扩散收集其他机器的信息,常用的命令工具有NetBIOS扫描、Nmap等。此外,第三方工具也可能用于深入挖掘信息。

6. **内网渗透方法**:

- **跨边界及端口转发**:利用边界设备的漏洞或配置错误,将流量引导到目标内部。

- **端口渗透**:尝试打开并利用未修补的端口漏洞,如服务漏洞或配置不当。

- **应用程序控制规避** (AppLockerByPassList):绕过应用程序白名单或限制。

- **提升权限** (BypassUAC):绕过用户权限控制机制。

- **用户哈希获取**:获取用户账户的密码哈希,以便于后续登录。

- **横向渗透**:在同一个域或工作组内,通过共享资源或信任关系向其他系统扩展。

- **域渗透**:针对域控制器或其他关键系统的攻击,如利用 Kerberos 或其他认证协议。

- **物联网(IOT)相关**:对于包含物联网设备的网络,可能存在特殊的漏洞和安全挑战。

7. **中间人攻击**:

该部分介绍了内网中的中间人攻击技术,利用网络的信任结构,欺骗用户或系统,窃取敏感信息或控制权。这通常涉及到嗅探、欺骗和身份假冒等手段。

内网渗透讲义提供了深入理解内网威胁、防御策略和攻击手段的框架,对于网络安全从业者和系统管理员来说,学习和掌握这些技术至关重要,可以帮助他们提高网络防护能力。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2024-09-24 上传

2020-06-30 上传

2024-04-08 上传

2018-05-06 上传

_H0f

- 粉丝: 1

- 资源: 12

最新资源

- compose_plantuml:从docker-compose文件生成Plantuml图

- ML:机器学习实践

- appInforManagement:app信息管理系统

- 【地产资料】XX地产 直客业务组主要业务P22.zip

- Excel模板本年度与上年同期产值对比图表.zip

- 柔光:屏幕上的免费视频会议照明

- DellInspiron530_ArchLinuxPlasma_Install

- ProcessExplorer_v15.12_Chs_for_PE.rar

- parking-control-app:停车场管理系统停车控制系统APP端

- 周黑鸭财务造假估值分析报告-51页.rar

- 毕业设计&课设--毕业设计-学生毕业设计选题系统.zip

- ReCapProject

- ServiceNow-Utils:适用于ServiceNow的Chrome和Firefox浏览器扩展

- Excel模板销售清单-打印模板.zip

- Decision_theory_lab2

- martinmosegaard.github.io