xss-labs靶场实战:安全防御与攻击技巧

需积分: 0 72 浏览量

更新于2024-06-20

2

收藏 2.72MB DOCX 举报

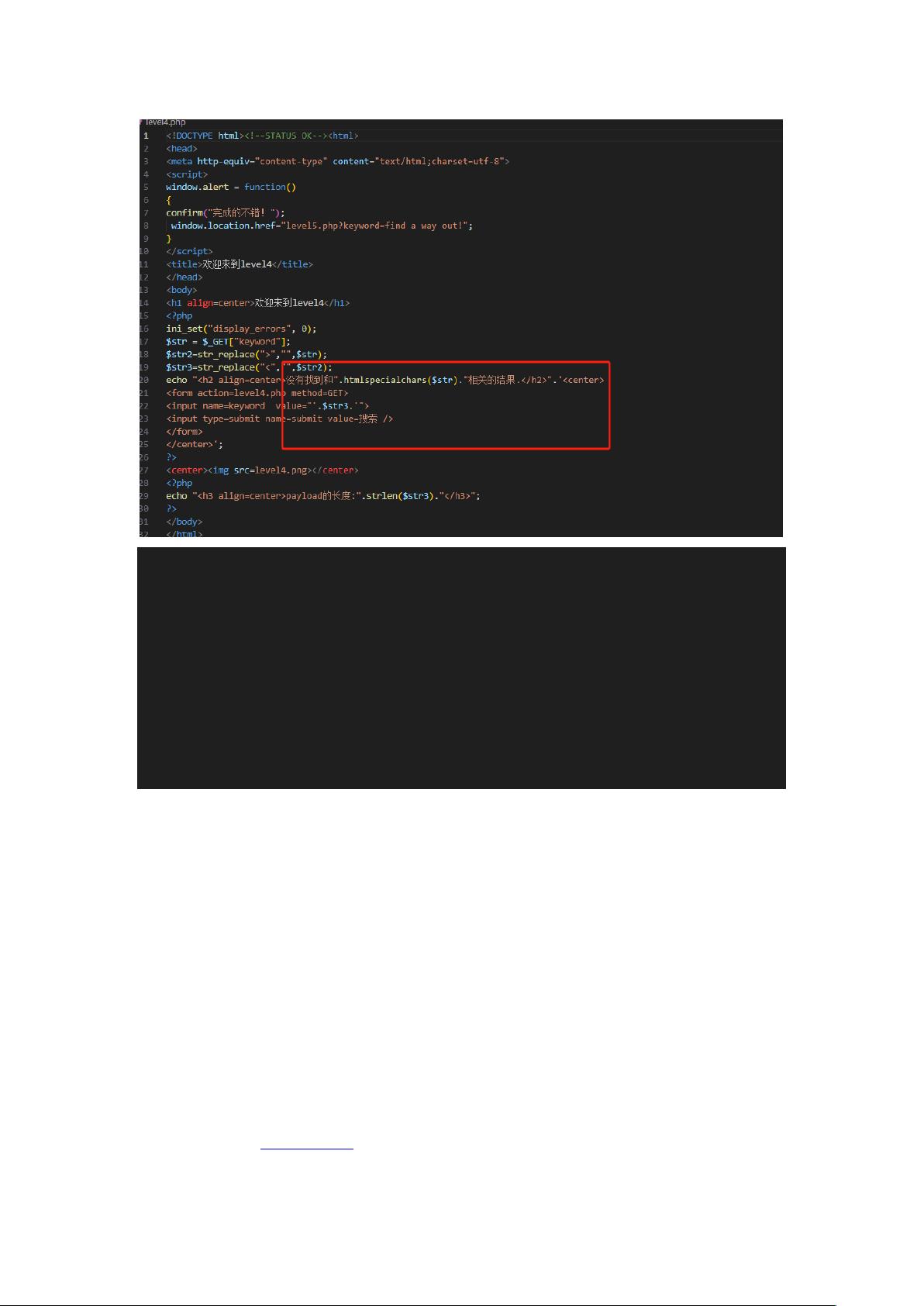

XSS-Labs靶场是一个流行的在线环境,用于学习和实践跨站脚本攻击(XSS)防御和利用技术。它通过一系列挑战帮助用户深入理解Web安全,特别是针对客户端输入验证不足的情况。以下是关于XSS-Labs靶场的一些关键知识点:

1. 第一关

这一关的核心是利用Name参数的未过滤性质执行简单的XSS攻击。攻击者利用`<script>alert("XSS")</script>`作为payload,展示了基础的反射型XSS,即直接将用户输入显示到网页上,当用户浏览包含恶意脚本的页面时,会触发JavaScript警告。

2. 第二关

在第二关中,学习了如何利用htmlspecialchars()函数进行防御绕过。htmlspecialchars()的作用是将预定义的特殊字符转换为HTML实体,如将双引号、单引号和HTML标签转换为字符实体,以防止它们被浏览器解释为HTML结构。然而,攻击者发现了一个漏洞:在PHP代码块的echo输出中,htmlspecialchars()被用于转义,而在表单的input元素中未进行同样的处理。利用这个差异,攻击者可以使用两种策略:

- 方法1:通过在input标签的双引号前后加上事件触发器(如`onfocus="alert(/xss/)"`),利用浏览器对`"`的默认解析,即使在被转义后也能执行JavaScript代码。

- 方法2:利用`<img>`或`<a>`标签作为载体,通过编码技巧绕过htmlspecialchars()的转义,如`"><img src="javascript:alert(/xss/)"></img>`,使浏览器执行恶意脚本。

3. 第三关

进阶到第三关,靶场提高了挑战难度,两个输出点都应用了htmlspecialchars()函数进行转义,使得双引号和尖括号无法直接利用。然而,这一关的关键在于,PHP中单引号的处理方式不同,使得单引号在默认情况下仍可保留其原意。攻击者利用这一点,使用单引号包裹payload,如`'onmouseover='alert(/xss/)`,在用户输入时触发JavaScript警报,即使在htmlspecialchars()转义后,攻击依然生效。

通过这些挑战,参与者可以学习到防御XSS攻击的具体策略,包括输入验证、编码转义函数的使用以及理解不同字符转义对攻击的影响。在实际开发中,正确处理用户输入并采用适当的编码策略是保护网站免受XSS攻击的重要措施。

2023-08-26 上传

2023-09-29 上传

2022-04-20 上传

2022-09-24 上传

2022-07-29 上传

墨漁汐(中二安服崽)

- 粉丝: 1

- 资源: 1

最新资源

- AIPipeline-2019.9.12.19.11.34-py3-none-any.whl.zip

- PHP to Excel-开源

- azure-webjobs-demo:Azure WebJobs 演示

- Algoritme-og-UP-projekt

- budgeteer-ws

- 机器学习

- OCCIBIP-Studio:OCCIware和JavaBIP的集成

- ExamService-Backend

- AISTLAB_novel_downloader-1.0.0-py2.py3-none-any.whl.zip

- 含多种窗体元素的VC++演示对话框

- typings-suitescript-2.0:SuiteScript 2.0版的TypeScript类型

- ocean_game

- OpenCV工作展示一个隐层感知器NN训练有HSV强度值的特征:OpenCV工作展示一个隐层感知器NN训练有HSV强度值作为分割水像素的特征向量来自水下图像中的非水像素

- socketio-netty:从 code.google.compsocketio-netty 自动导出

- AIJIdevtools-1.4.2-py3-none-any.whl.zip

- e-library-开源