DscmsV2.0二次注入与任意文件删除漏洞深度剖析

需积分: 0 152 浏览量

更新于2024-08-05

收藏 2.16MB PDF 举报

本文档主要讨论的是dscmsV2.0版本中存在的两个关键安全漏洞:二次注入和任意文件删除。作者分享了一篇原创文章,详细分析了这些漏洞的情况。首先,文章提到dscmsV2.0使用ThinkPHP框架,其结构包括public入口文件夹、application应用程序目录(分为前台和后台)、/home前台程序文件夹、/admin后台程序文件夹以及/mobile手机端程序文件夹。

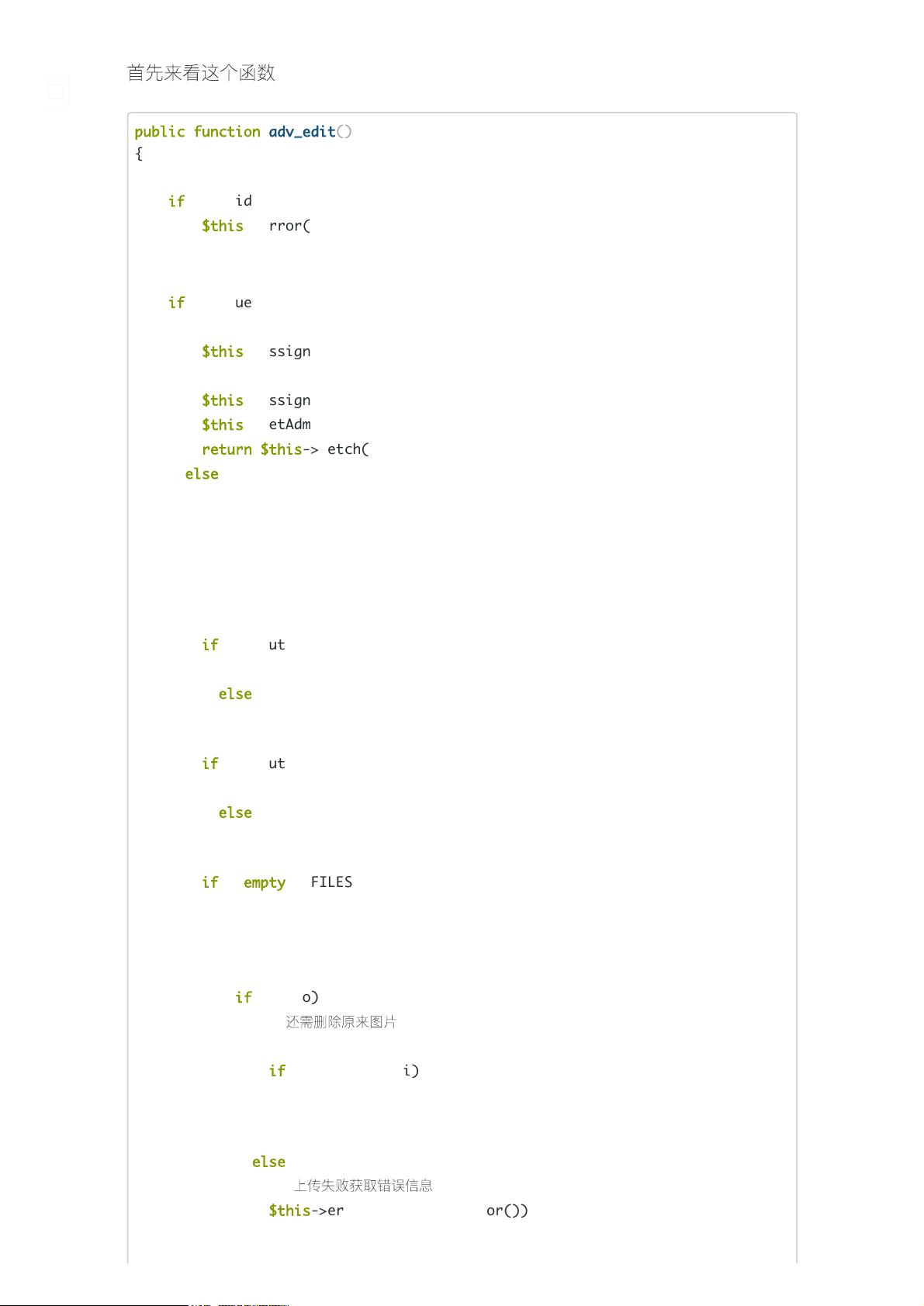

1. 任意文件删除漏洞:

漏洞发生在后台,具体位于`application/admin/controller/Adv.php`文件的`adv_edit`函数中,第151行的代码设计缺陷导致了任意文件删除漏洞。当用户通过不当输入触发此函数时,如果没有正确的输入验证,攻击者可以利用这个漏洞删除指定路径下的任意文件,这可能会对系统安全构成严重威胁。

2. 二次注入漏洞:

虽然文档没有提供关于二次注入的具体细节,但提及是首次发现的二次注入位置,这表明可能涉及到多个输入点或SQL查询中的漏洞,使得攻击者能够在执行数据库操作时插入恶意代码,进一步扩大了攻击范围。

为了修复这些问题,开发人员应进行彻底的安全审查,确保所有的输入验证和过滤机制都足够严格,同时对敏感操作如文件上传和删除进行权限控制,防止未经授权的操作。建议所有使用dscmsV2.0的网站管理员及时更新到安全补丁或采用其他安全措施来避免此类漏洞被利用。

总结来说,这篇漏洞分析提供了对dscmsV2.0版本中潜在风险的深入理解,对于系统管理员和安全专家来说,这是一个重要的警示,提醒他们在维护和升级系统时要考虑安全性的强化和漏洞管理。

2024-10-24 上传

2024-10-24 上传

2024-10-24 上传

2024-10-24 上传

2024-10-24 上传

2024-10-24 上传

yiyi分析亲密关系

- 粉丝: 31

- 资源: 321

最新资源

- 掌握Jive for Android SDK:示例应用的使用指南

- Python中的贝叶斯建模与概率编程指南

- 自动化NBA球员统计分析与电子邮件报告工具

- 下载安卓购物经理带源代码完整项目

- 图片压缩包中的内容解密

- C++基础教程视频-数据类型与运算符详解

- 探索Java中的曼德布罗图形绘制

- VTK9.3.0 64位SDK包发布,图像处理开发利器

- 自导向运载平台的行业设计方案解读

- 自定义 Datadog 代理检查:Python 实现与应用

- 基于Python实现的商品推荐系统源码与项目说明

- PMing繁体版字体下载,设计师必备素材

- 软件工程餐厅项目存储库:Java语言实践

- 康佳LED55R6000U电视机固件升级指南

- Sublime Text状态栏插件:ShowOpenFiles功能详解

- 一站式部署thinksns社交系统,小白轻松上手