阿里云服务器上搭建ActivEMQ漏洞靶机教程

需积分: 50 113 浏览量

更新于2023-03-03

2

收藏 2.88MB DOCX 举报

本教程是一份关于如何在阿里云服务器上搭建VulHub靶场的详细指南,发布日期为2020年8月18日。目标是利用Apache ActiveMQ中的fileserver漏洞进行环境配置和漏洞复现。漏洞主要出现在Apache ActiveMQ 5.0.0-5.13.2版本中,fileserver服务允许通过HTTP PUT方法上传文件并执行移动文件功能,从而可能导致攻击者上传恶意代码并执行。

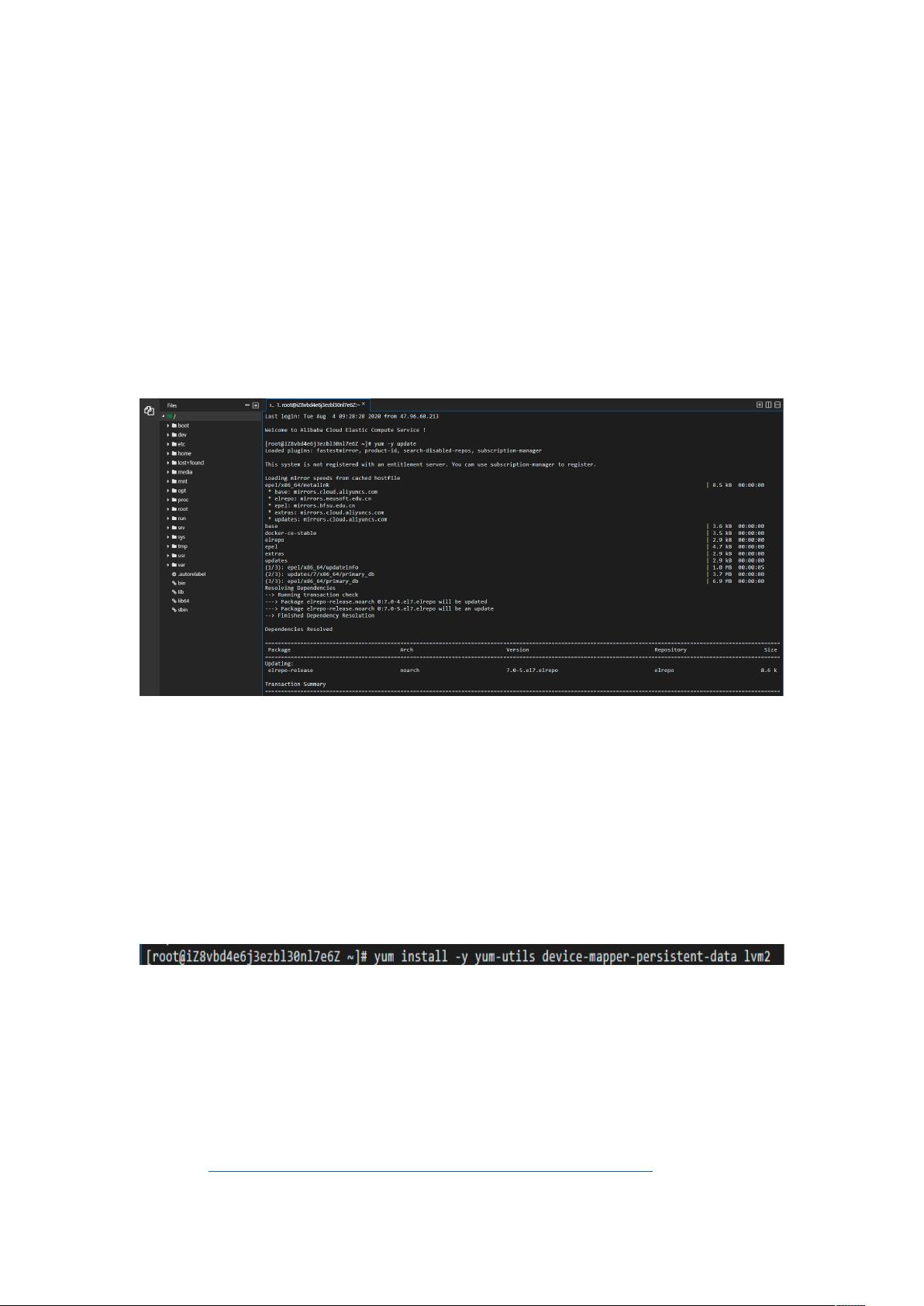

首先,准备工作是在阿里云的Centos 7.6系统服务器上进行。你需要远程连接到该服务器,并更新系统的软件包,以确保安全性和兼容性。这包括安装yum-utils和device-mapper-persistent-data-lvm2等必要的驱动包。为了优化软件包来源,教程指导你替换为阿里云的镜像仓库,以提高下载速度。

接着,教程指导你安装Docker CE,这是一个容器化平台,便于管理和运行多个应用程序。安装完成后,你需要检查Docker的版本以确认安装成功。同时,还涉及安装pip3和docker-compose,这两个工具分别用于Python包管理和管理Docker服务的编排。

至关重要的一步是通过git clone命令从国内Gitee代码库拉取VulHub项目,这是一个包含各种漏洞场景的开源靶场。一旦项目克隆到本地,你可以通过ls命令确认vulhub文件夹的存在,标志着靶场环境的搭建基本完成。

启动漏洞环境时,你需要进入vulhub文件夹并执行相关的命令,以便在容器中运行预设的漏洞场景,如ActiveMQ的fileserver漏洞。通过这些步骤,你可以在阿里云服务器上创建一个可用于安全测试和学习的实战环境,帮助你提升安全意识和应对能力。

需要注意的是,由于涉及到漏洞利用,实际操作时应遵循安全原则,仅限于学习目的,避免在生产环境中使用此类设置。同时,随着软件更新,某些漏洞可能已经被修复,所以在实际操作前,请确认所使用的环境版本和漏洞状态。

2021-01-07 上传

2020-05-30 上传

2021-01-09 上传

2021-09-06 上传

2021-10-13 上传

2020-01-02 上传

2021-10-18 上传

蔡飞翔

- 粉丝: 0

- 资源: 7

最新资源

- JavaScript实现的高效pomodoro时钟教程

- CMake 3.25.3版本发布:程序员必备构建工具

- 直流无刷电机控制技术项目源码集合

- Ak Kamal电子安全客户端加载器-CRX插件介绍

- 揭露流氓软件:月息背后的秘密

- 京东自动抢购茅台脚本指南:如何设置eid与fp参数

- 动态格式化Matlab轴刻度标签 - ticklabelformat实用教程

- DSTUHack2021后端接口与Go语言实现解析

- CMake 3.25.2版本Linux软件包发布

- Node.js网络数据抓取技术深入解析

- QRSorteios-crx扩展:优化税务文件扫描流程

- 掌握JavaScript中的算法技巧

- Rails+React打造MF员工租房解决方案

- Utsanjan:自学成才的UI/UX设计师与技术博客作者

- CMake 3.25.2版本发布,支持Windows x86_64架构

- AR_RENTAL平台:HTML技术在增强现实领域的应用