没有合适的资源?快使用搜索试试~ 我知道了~

首页XCTF攻防世界web.doc

XCTF攻防世界web.doc

需积分: 5 11 下载量 158 浏览量

更新于2023-03-03

评论

收藏 1.66MB DOC 举报

0x01 view-source 【题目描述】 X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。 【目标】 学会查看源代码 【工具】 firefox浏览器 【分析过程】 可以通过view-source:的方法来访问源码:html view-source:http://10.10.10.175:32796 在url中提交后便可访问页面源码,在源码中可找到flag。

资源详情

资源评论

资源推荐

第 1 页 共 19 页

XCTF 攻防世界 Web 之 WriteUp

0x00 准备

【内容】

在 xctf 官网注册账号,即可食用。

【目录】

目录

0x01 view-source ................................................................................................................................... 2

0x02 get post ..................................................................................................................................... 3

0x03 robots ............................................................................................................................................ 4

0x04 backup ....................................................................................................................................... 6

0x05 Cookie ........................................................................................................................................ 7

0x06 disabled button .................................................................................................................... 8

0x07 simple js ................................................................................................................................... 9

0x08 XFF Referer .......................................................................................................................... 10

0x09 weak auth (弱口令密码) .................................................................................................. 12

0x10 web shell ................................................................................................................................ 15

0x11 command_execution ....................................................................................................... 16

0x12 simple php ............................................................................................................................ 18

0x* 附录 ................................................................................................................................................ 19

第 2 页 共 19 页

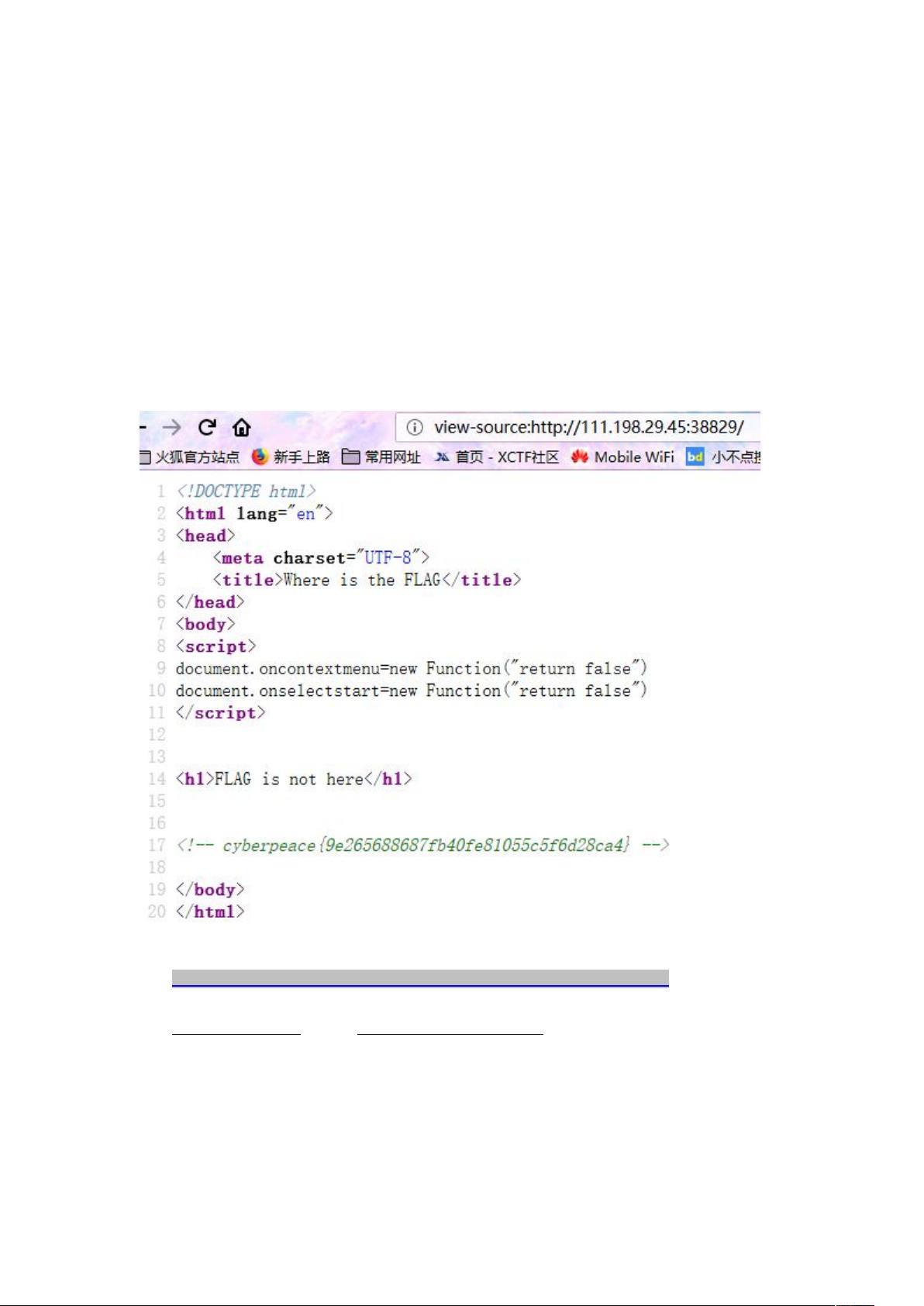

0x01 view-source

【题目描述】

X 老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用

了。

【目标】

学会查看源代码

【工具】

refox 浏览器

【分析过程】

可以通过 view-source:的方法来访问源码:html

view-source:http://10.10.10.175:32796

在 url 中提交后便可访问页面源码,在源码中可找到 ag。

【参考网址】

https://blog.csdn.net/weixin_43605586/article/details/90020256

【温故知新】

view-source: 命令 等价于 右键网页,查看网页源代码

这是一个大多数人都会的操作,只是不知道这个操作其实就是一个简单的命令而已。

当然这个题说的是右键不管用了,那么就只能输入这个命令来查看源代码了,道理都是一

个样。

第 3 页 共 19 页

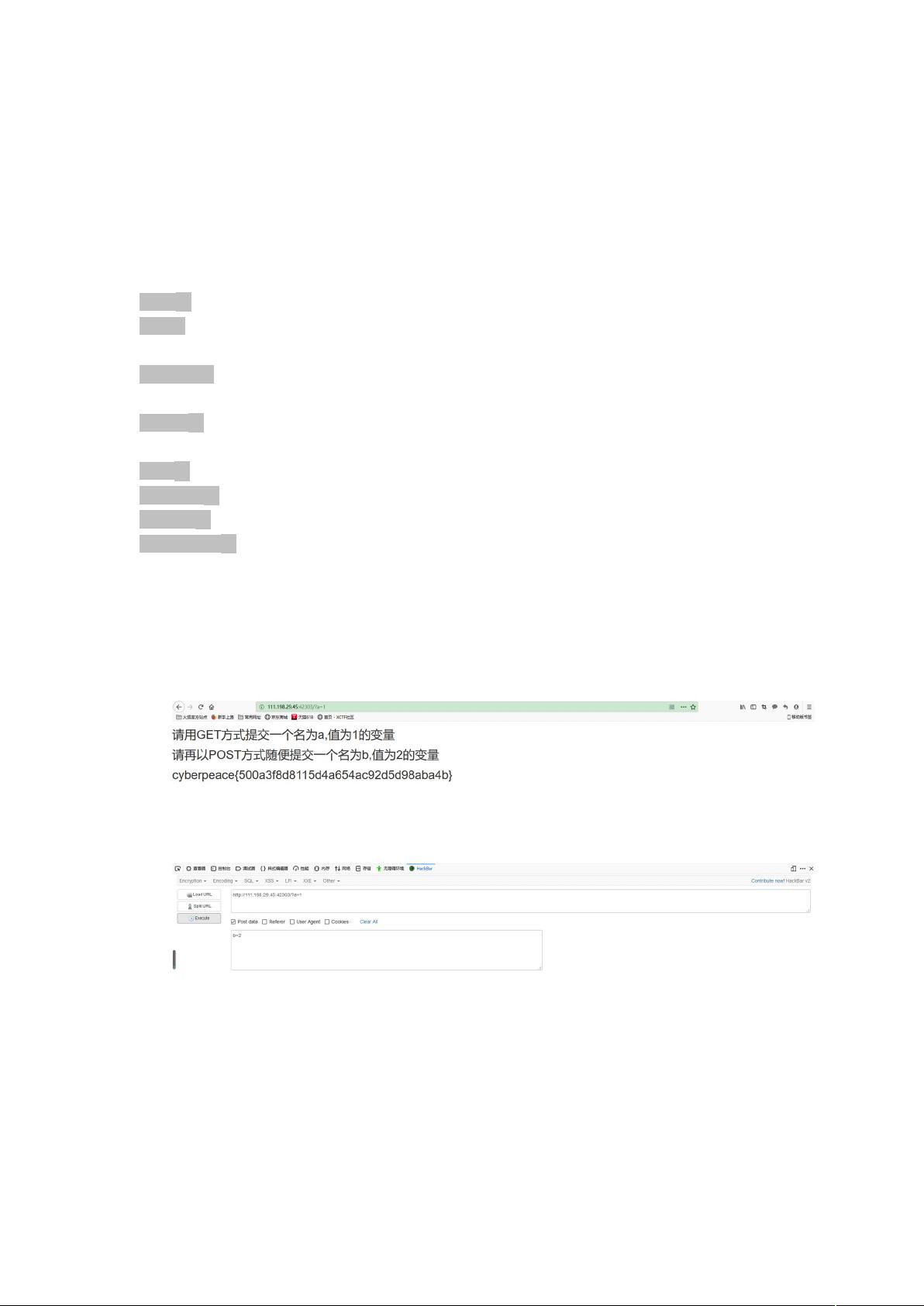

0x02 get post

【题目描述】

X 老师告诉小宁同学 HTTP 通常使用两种请求方法,你知道是哪两种吗?

【目标】

了解 http 请求方法,此处考察 get 和 post 两个最常用的请求方法。

HTTP 协议中共定义了八种方法或者叫“动作”来表明对 Request-URI 指定的资源的不同操

作方式,具体介绍如下:

·GET:向特定的资源发出请求。

·POST:向指定资源提交数据进行处理请求(例如提交表单或者上传文件)。数据被包含在请

求体中。POST 请求可能会导致新的资源的创建和/或已有资源的修改。

·OPTIONS:返回服务器针对特定资源所支持的 HTTP 请求方法。也可以利用向 Web 服务器发

送'*'的请求来测试服务器的功能性。

·HEAD:向服务器索要与 GET 请求相一致的响应,只不过响应体将不会被返回。这一方法可

以在不必传输整个响应内容的情况下,就可以获取包含在响应消息头中的元信息。

·PUT:向指定资源位置上传其最新内容。

·DELETE:请求服务器删除 Request-URI 所标识的资源。

·TRACE:回显服务器收到的请求,主要用于测试或诊断。

·CONNECT:HTTP/1.1 协议中预留给能够将连接改为管道方式的代理服务器。

【工具】

火狐浏览器插件 hackbar(license 随便乱写,然后 save,重启即可食用)

【分析过程】

在 url 后添加/?a=1 即可发送 get 请求。

F12,使用 hackbar 插件,复制 get 的 url,选择 postdata,填入 b=2,选择

execute。即可发送 POST 请求。

【有待提高】

这里只了解了 GET 和 POST 请求,但对于其他的 6 个请求知之甚少,仍需要大量的相关

题型才能有一个全面的了解。所以,有待提高!

第 4 页 共 19 页

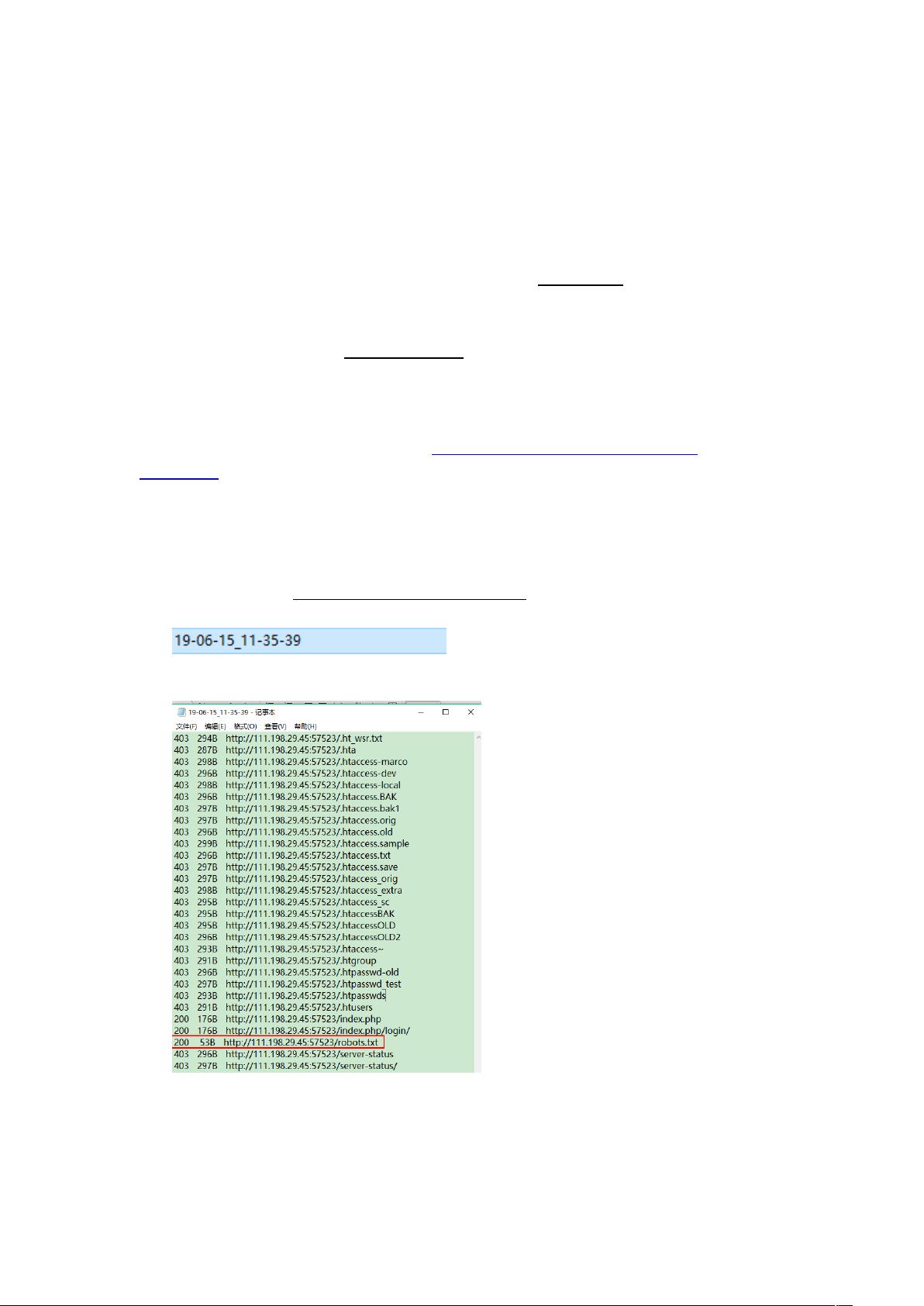

0x03 robots

【题目描述】

X 老师上课讲了 Robots 协议,小宁同学却上课打了瞌睡,赶紧来教教小宁

Robots 协议是什么吧。

【目标】

掌握 robots 协议的知识

robots.txt 是搜索引擎中访问网站的时候要查看的第一个文件。当一个搜索蜘蛛访

问一个站点时,它会首先检查该站点根目录下是否存在 robots.txt,如果存在,搜索

机器人就会按照该文件中的内容来确定访问的范围;如果该文件不存在,所有的搜索

蜘蛛将能够访问网站上所有没有被口令保护的页面。

【环境】

无

【工具】

扫目录脚本 dirsearch(项目地址:https://github.com/maurosoria/

dirsearch)

【分析过程】

提示 robots,可以直接想到 robots.txt,扫目录也可以扫到:

python python3 dirsearch.py -u http://10.10.10.175:32793/ -e *

这里我们将下载好的 dirsearch 脚本解压后,打开 dirsearch.py 文件,运行一下,

提示需要输入命令:-u http://10.10.10.175:32793/ -e *

。

(跑程序相对较慢,稍作等待)

在.\reports\111.198.29.45\目录下找到刚输出的文件:

打开即可看到扫出的目录和文件。即可看到存在 robots.txt 文件。

HTML 访问 robots.txt 发现 f1ag_1s_h3re.php

剩余18页未读,继续阅读

csdn616473424

- 粉丝: 6

- 资源: 3

上传资源 快速赚钱

我的内容管理

收起

我的内容管理

收起

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

会员权益专享

最新资源

- c++校园超市商品信息管理系统课程设计说明书(含源代码) (2).pdf

- 建筑供配电系统相关课件.pptx

- 企业管理规章制度及管理模式.doc

- vb打开摄像头.doc

- 云计算-可信计算中认证协议改进方案.pdf

- [详细完整版]单片机编程4.ppt

- c语言常用算法.pdf

- c++经典程序代码大全.pdf

- 单片机数字时钟资料.doc

- 11项目管理前沿1.0.pptx

- 基于ssm的“魅力”繁峙宣传网站的设计与实现论文.doc

- 智慧交通综合解决方案.pptx

- 建筑防潮设计-PowerPointPresentati.pptx

- SPC统计过程控制程序.pptx

- SPC统计方法基础知识.pptx

- MW全能培训汽轮机调节保安系统PPT教学课件.pptx

资源上传下载、课程学习等过程中有任何疑问或建议,欢迎提出宝贵意见哦~我们会及时处理!

点击此处反馈

安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功

评论0