没有合适的资源?快使用搜索试试~ 我知道了~

首页网络安全与管理知识点总结思维导图.pdf

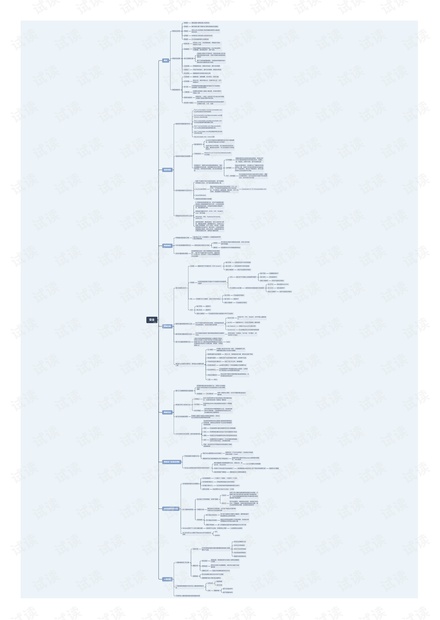

网络安全与管理知识点总结思维导图.pdf

需积分: 50 40 下载量 44 浏览量

更新于2023-03-03

评论 3

收藏 497KB PDF 举报

网络安全体系(物理层、系统层、网络层、应用层、管理层) 网络防御基本技术(信息加密、访问控制、防火墙、入侵检测、恶意代码防范、安全审计与查证),这也是对网络安全的基本措施

资源详情

资源评论

资源推荐

安全

概述

信息收集

网络隐身

网络安全体系

物理层

系统层

网络层

应用层

管理层

通信线路+物理设备+机房安全

身份认证+访问控制+数据传输的保密性+路由系

统安全性

WEB安全+DNS安全+邮箱系统安全

技术和设备的管理+管理制度

网络攻击流程

信息收集

网络隐身

端口及漏洞扫描

攻击实施

设置后门

痕迹清除

网络防御技术

信息加密

访问控制

网络接入方式、目标网络信息、网络拓扑结构、

网络用户信息

网络中隐藏自己的真实IP地址,MAC地址盗用、

代理隐藏、冒充真实用户、僵尸及其

扫描端口是否打开或关闭;判定目标端口运行的

服务类型和版本信息;识别不同操作系统的类型

和版本

操作系统+整个网络与计算机系统的安全基础

基于已有的漏洞数据库,对指定的远程或本地计

算机的安全脆弱性进行检测

拒绝服务攻击、获取访问攻击、提升访问权限

开放不安全端口、提升访问权限、获取访问权限

清除登录日志和其它有关记录

防火墙

入侵检测

恶意代码防范

安全审计与查证

数据加密、消息摘要、数字签名、密钥交换

身份认证、单机环境认证、网络环境认证、访问

控制技术

不同网络间对网络流量的访问或访问行为实施访

问控制的一系列安全组件

检测到对系统的入侵或入侵企图,并及时采取行

动阻止入侵

恶意代码:一种在一定环境下可以独立执行的指

令或嵌入到其它程序中的代码

实时收集和监控各组件的安全状态和安全事件、

以便集中报警、分析、处理

域名和IP收集的基本命令

拓扑确定的基本方法和命令

IP欺骗实现的基本过程

MAC地址欺骗的常用方法

反向代理的基本原理

网络扫描

端口扫描常见技术

服务扫描的原理及常见工具

操作系统扫描的原理及攻击

弱口令扫描的原理和方法

网络攻击

暴力口令破解原理及加速措施

常见的中间人攻击的方法

端口反向连接的原理

分布式拒绝攻击的原理、症状及防御方案

网络后门及痕迹清除

开放连接端口的基本方法

Windows系统攻击后可能存在痕迹有哪些?

访问控制与防火墙

访问控制实现的方法有哪些

防火墙的体系类型

Window系统下个人防火墙的设置

ACL命令及Linux系统下的iptables命令实施访问

控制

入侵防御

入侵防御系统工作过程

入侵防御系统数据分析技术及入侵防御系统的分

类

不同种类入侵防御系统的信息收集的来源

host -a www.baidu.com/dig www.baidu.com

any{l列出域的所有详细信息}

host www.baidu.com/dig www.baidu.com{显

示主机A,CNAME记录}

host -t www.baidu.com/dig www.baidu.com

mx{列出域的邮件服务器的记录}

host -t ns www,baidu.com /dig www.baidu.

com ns{列出域的权威名服务器记录}

host -l www.baidu.com{列出域的所有主机A和

CNAME记录}

dig www.baidu.com + trace 记录

域名和IP收集涉及的原理

域名查询命令

IP收集命令:通常与DNS信息收集相结合,首先

找到重要主机名列表,然后根据主机A记录对应

的IP地址,对IP地址所在网段,执行反向域名查

询

ICMP搜索

ARP搜索

TCP、UDP查询

host命令向指定DNS服务器发起标准DNS查询请

求,查询有关域名或主机的信息

dig命令执行DNS搜索,显示域名服务器返回的

答复。提供查询选项号,可以影响搜索方式和结

果显示

根据自身所在主机的IP地址和网段,发送ICMP

ECHO 请求给网段中所有可能主机IP,如果在

线,则返回。如果不在线,就不会返回应答

构造ARP请求报文,并将报文以广播的形式向局

域网内广播,与报文中IP地址相同的主机就会发

送一个响应报文,通过这个响应报文,就可以获

得该IP以及对应的MAC地址

可以向目标发送带有SYN标记的TCP报文,根据

三次握手原则,当目标返回ACK或RST标记的报

文时,即可判断对方在线。

收集了足够的IP地址和域名信息后,接下侦察目

标网络拓扑结构,用于查找薄弱点实施入侵。

traceroute(UNIX)

tracert(Window)

通过向目标主机发送不同生存时间(TTL)的

ICMP、TCP或UDP来确定到达目标主机的路

由,TTL每经过一跳路由器,就会减1,当TTL减

为0时,路由器就不会转发该报文。

traceroute {-I | -T| -U} www.baidu.com

绘制目标的网络拓扑结构图

网络监听的原理及常见工具

{一种被动的信息收集方法,往往不会被察觉}捕

获网络上传输的数据并进行分析,以达到未经授

权获取信息的目的。实现监听的最佳位置是网

关、路由器和防火墙

网络监听{截获SMTP、HTTP、FTP、TELNET}

case:明文传输

Wireshake、IRIS、Tcpdump/Windump\

Sniffer Pro

监听驱动程序:截获数据流,进行过滤并存入缓

存。捕获驱动程序:最重要的部件,控制网卡从

信道上获取数据,并存入缓存;缓存器:存放截

获数据的内存或外存;解码程序:对接收到的加

密数据进行解密;报文分析器:对截获的报文进

行模式匹配和分析,提取感兴趣的信息

子域名枚举

dnsenum [-r] [-f/usr/share/densenum/dns.

txt] 域名

1,使A停止工作(C来假冒A)2.猜测初始序列号

3.建立欺骗连接

修改自身主机的MAC地址

软修改

网卡驱动从系统中读取地址信息,并写入网卡的

硬件存储器

硬修改 修改硬件ROM中存储的原有地址

实际服务器的前端(保护和隐藏真正的目标服务

器),客户机不知道代理主机的存在,直接向目

标(代理主机)发送请求,代理主机根据映射关

系转发请求

全连接

半连接

最基本的TCP扫描方式(TCP connect)

端口开放

端口关闭

受防火墙保护

扫描器发送RST来关闭连接

目标返回RST来关闭连接

目标不会返回任何报文

与目标的指定端口在建立TCP连接时仅完成前两

次握手

SYN

IP头部的Dumb扫描

建立在TCP连接上完成前两次握手

端口开放

端口关闭

受防火墙保护

扫描器发送RST

目标返回RST

目标不返回任何报文

A冒充B向C的指定端口发送请求

端口开放

端口关闭

受防火墙保护

目标返回ACK/SYN

目标返回RST

目标不返回任何报文

FIN 不依赖TCP三次握手,而是TCP的FIN标记

端口开放

端口关闭

受防火墙保护

不会返回任何报文

返回RST

不会返回任何报文

ACK

端口开放

端口关闭

受防火墙保护

返回RST

返回RST

不会返回任何报文或受到ICMP不可达报文

针对不同服务使用的协议类型,发送相应的应用

协议探测报文,检测返回报文的信息

telnet工具

访问HTTP、FTP、TELNET、SMTP等tcp服务端

口

rpcinfo 收集目标RPC(远程过程调用)服务信息

net view/use 收集Windows主机域的信息

Sysinternals 可以收集远程主机的很多有用信息

协议栈指纹识别{各个操作系统实现的协议栈细节

不同}

常用的指纹:FIN探测、TSP ISN、TCP窗口、DF

标志和TCP选项

1.建立与目标系统的网络连接 2.设置用户列表文

件和口令字典 3.从用户文件和口令字典中选择一

组用户和口令 4.通过相应的网络通信协议发送认

证请求报文给目标 5.如果正确,则结束,失败返

回第三步

hydra

常见的web漏洞及其特点、常见的web漏洞扫描

工具

注入缺陷

错误的鉴别与会话管理

跨站脚本漏洞

不安全的直接对象访问

安全配置错误

跨站请求伪造

未验证的重定向

外部输入被当作命令的一部分,恶意数据可以利

用解释器远程执行名或访问数据

绕过口令、密钥或会话令牌,冒充合法用户身份

能够在客户的浏览器执行脚本,劫持用户会话

直接下载口令文件、敏感数据

web程序需要有一个安全配置定义和部署方法

攻击者登录客户浏览器发送给web程序,以获得

客户的会话cookie和身份验证信息

将合法用户请求冲顶到网络钓鱼或恶意网站,从

而间接攻击网站用户

工具 Nikto

获取散列算法单向加密的口令,采用口令字典或

穷举口字符空间的方式对加密后的口令进行离线

破解

加速措施 “彩虹表攻击”

采用一张预先计算好,针对不同散列算法的逆运

算的表

站表溢出

ARP欺骗

DHCP欺骗

发送大量虚假源MAC地址的帧来占领交换机的站

表,交换机转发的每一帧都会广播发送

伪造IP地址与MAC地址的映射关系进行一种欺骗

攻击

主机没有对DHCP服务器进行认证;攻击者伪装

成DHCP服务器;分配虚假的网关给目标主机;

主机通信会经过虚假网关

利用防火墙很少检测从内网发出的报文,目标主

机主动发起向远端控制者的连接

攻击者利用系统及协议漏洞大量消耗网络带宽及

系统资源,使得合法系统用户无法及时得到服务

和系统资源

带宽

协议

逻辑

攻击者使用大量垃圾数据填充目标网络链路

利用网络矢量协议的设计和实现漏洞进行攻击

利用目标系统或服务程序实现的漏洞发起攻击

症状

检测到短时间大量报文;CPU利用率突然提高;

主机长时间无响应;主机随机奔溃

防御:综合使用多种网络安全专用设备和工具组

成防御体系

类似Telnet服务的shell访问端口

隐蔽地开启已有系统服务从而打开相应端口

选择任何一个TCP/UDP端口,攻击者正向连接

该端口获得一个shell

偷偷利用命令脚本开启windows得网络共享服

务、telnet服务

事件查看器记录得管理事件日志、系统日志、安

全日志、Setup日志

利用HTTP协议进行攻击或者后门 浏览器或者web服务器上留下得访问和使用记录

相应系统留下得痕迹

wevtutil清除日志的配置

直接命令行删除

删除相应的注册表项或键值

访问控制矩阵

访问控制列表ACL

访问能力表ACCL

包过滤{工作在网络层,对用户透明}

无状态

有状态

代理防火墙

体系结构

单穴堡垒主机结构

双穴堡垒主机结构

屏蔽子网结构

一行表示一个客体;一列表示一个主体

对特定客体指定主体访问权限

与主体有关的所有客体都体现在主体中

授权关系表 结合两种ACL和ACCL优点,三元组

实现了防火墙的功能的服务控制和方向控制;只

能基于端口来识别IP报文是否属于某类服务报

文,无法识别谁是服务的发起方和具体报文是否

确实属于相应服务

基于会话操作,传输层加应用层;包括报文流动

方向、所属服务,发起会话的终端地址范围,接

受会话终端地址范围,会话各阶段的状态

更好的安全控制机制,允许客户端通过代理与网

络服务进行非直接的连接

单穴防火墙担任代理防火墙角色,最简单的基于

路由器的包过滤体系结构

堡垒主机同时连接两个不同的网络;攻击者必须

攻破堡垒主机和包过滤防火墙

进一步根据安全登记将内部网络划分为不同子网

规则用于企业域、专用网和公用网 入站规则和出站规则

ACL

iptables

信息收集

数据分析

结果响应

分析技术

分类

把分析结果记录在日志中并产生报警

特征检测

异常检测

完整性分析

根据报警与防火墙和路由器联动

误用检测,将收集信息与已知的入侵特征数据进

行匹配

预先对正常行为创建模型,实时对比当前行为的

属性值

检测文件的属性是否发生变化

数据来源

基于主机的HIPS

基于网络的NIPS

数据挖掘

模式识别

在目标网络设备的关键位置部署信息收集工具即

事件产生器

系统和应用程序日志

目录和文件的修改

程序行为的异常改变

网络通信的异常报文

物理形式的异常访问

慢熟的孩子

- 粉丝: 108

- 资源: 7

上传资源 快速赚钱

我的内容管理

收起

我的内容管理

收起

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

会员权益专享

最新资源

- 面 向 对 象 课 程 设 计(很详细)

- 复杂可编程逻辑器件ppt课件.ppt

- 2021.12-2021居住客群消费趋势年报-贝壳-20页.pdf

- (完整word版)基于单片机的智能交通灯控制系统设计.doc

- 四川天羚绒业公司电子商务营销策略研究.docx

- TI-DS125BR111.pdf

- Oracle培训基础1.ppt

- SAP-Warehouse-Insights-中文介绍

- sed&awk;手册

- MATLAB6.0数学手册精简版

- 年数据库技术大会万振龙数据治理与大数据平台设计40.pptx

- 计算机组装维修教程11

- 全国统一数据资产登记体系建设白皮书.pdf

- 北邮概率论与随机过程课件 教学内容: 1、事件的独立性; 2、伯努利试验概型。

- 电子商务与民航信息化(PPT).ppt

- SAP等公司的面试题

资源上传下载、课程学习等过程中有任何疑问或建议,欢迎提出宝贵意见哦~我们会及时处理!

点击此处反馈

安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功

评论0