SQLServer2008 的透明数据加密

对一个数据库管理员来说,当要保护你所支持的数据库时,安全是要考虑的最重要方面之

一。我们使用多种机制和技术来保护我们的数据和数据库,例如防火墙、认证和数据加密。

不过尽管我们为我们的环境设置了安全,但是关于数据库安全还总是有问题出现。尽管我

们在保护我们的数据库,但是如果有人窃取 mdf 文件或备份文件那么会怎么样呢?但是在

SQL Server 2008 之前没有什么方法来使用第三方解决方案控制这种场景也没有什么本

地方法来处理这个问题。SQL Server 2008 推出了一个新的特性来保护数据库,它叫做

透明数据加密(Transparent Data Encryption)——TDE,它对整个数据库提供了保护。

这篇文章的内容包括:

什么是透明数据加密?

TDE 的执行。

我的数据库现在是安全的吗?

在激活 TDE 之前需要考虑什么?

当激活 TDE 之后会影响什么?

什么是透明数据加密?

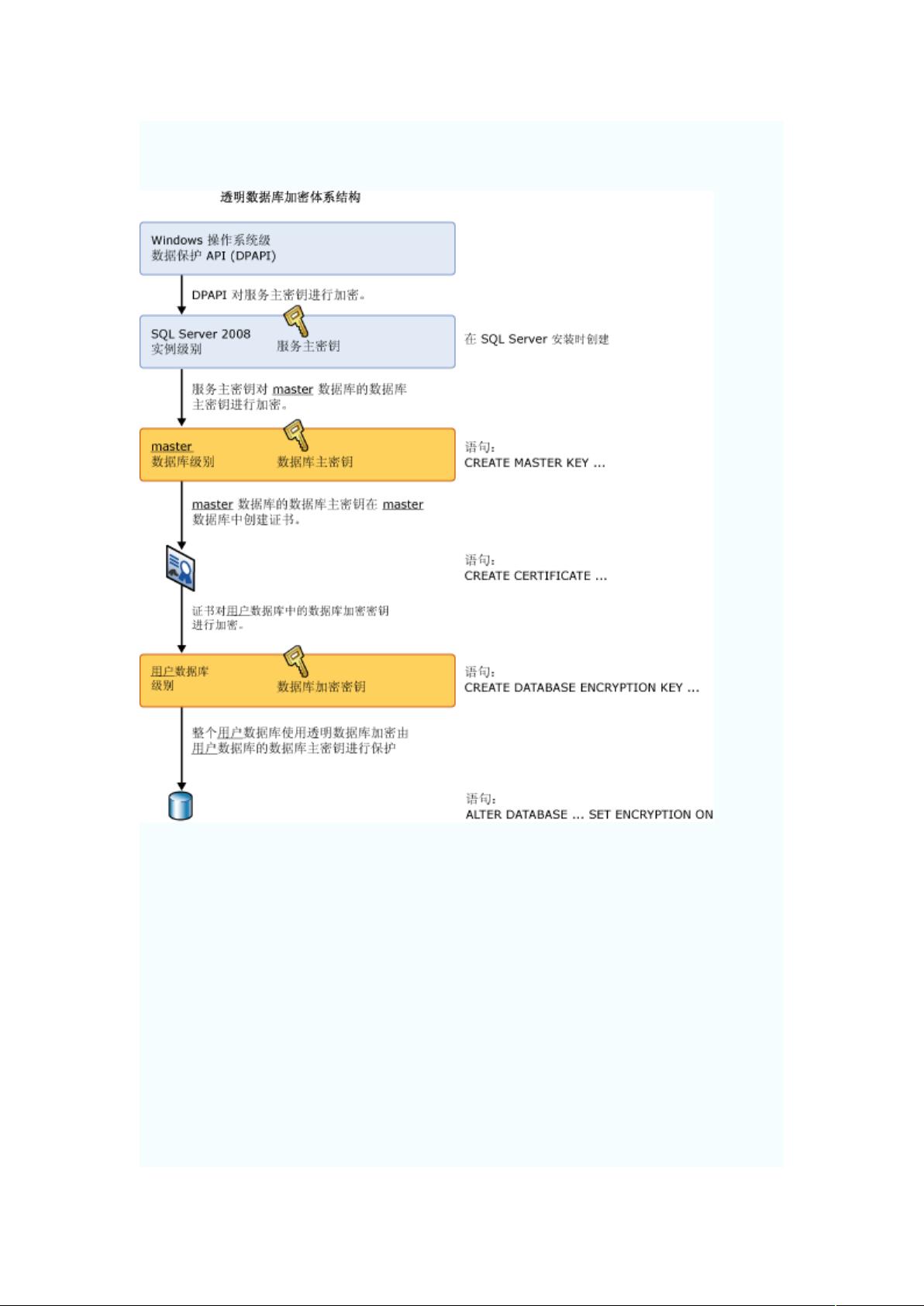

Microsoft SQL Server 2008 推出了另一个级别的加密——透明数据加密。TDE 是

全数据库级别的加密,它不局限于字段和记录,而是保护数据文件和日志文件的。在一个

数据库上的 TDE 执行对于连接到所选数据库的应用程序来说是非常简单而透明的。它不需

要对现有应用程序做任何改变。这个保护是应用于数据文件和日志文件以及备份文件的。

一旦在一个数据库上激活了 TDE,备份恢复到另一个 SQL Server 实例或附加数据文件到

另一个 SQL Server 实例上去将是不允许的,除非用来保护数据库加密密钥(DEK)的证书

是可用的。

TDE 的加密特性是应用于页面级别的。一旦激活了,页面就会在它们写到磁盘之前加

密,在读取到内存之前解密。有一点一定要记住,那就是 SQL Server 和客户端应用程序

之间的通信渠道没有通过 TDE 来保护和加密。

透明数据加密使用一个数据加密密钥(DEK)用于加密数据库,它存储在数据库启动记

录中。DEK 由一个存储在主数据库中的证书来保护。可选的,DEK 可以由一个放置在硬件

安全模块(HSM)中的非对称密钥以及外部密钥管理(EKM)的支持来保护。证书的私钥由对

称密钥的数据库主密钥来加密,它通常由一个强密码来保护。注意,尽管这个证书可以由

评论3