没有合适的资源?快使用搜索试试~ 我知道了~

首页网络信息安全考试复习题.pdf

资源详情

资源评论

资源推荐

本文由qq:1227809077整理而成 侵权必究

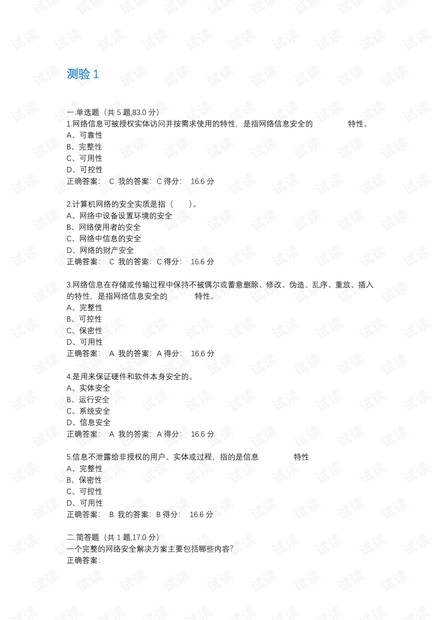

测验 1

一.单选题(共 5 题,83.0 分)

1.网络信息可被授权实体访问并按需求使用的特性,是指网络信息安全的 特性。

A、可靠性

B、完整性

C、可用性

D、可控性

正确答案: C 我的答案:C 得分: 16.6 分

2.计算机网络的安全实质是指( )。

A、网络中设备设置环境的安全

B、网络使用者的安全

C、网络中信息的安全

D、网络的财产安全

正确答案: C 我的答案:C 得分: 16.6 分

3.网络信息在存储或传输过程中保持不被偶尔或蓄意删除、修改、伪造、乱序、重放、插入

的特性,是指网络信息安全的 特性。

A、完整性

B、可控性

C、保密性

D、可用性

正确答案: A 我的答案:A 得分: 16.6 分

4.是用来保证硬件和软件本身安全的。

A、实体安全

B、运行安全

C、系统安全

D、信息安全

正确答案: A 我的答案:A 得分: 16.6 分

5.信息不泄露给非授权的用户、实体或过程,指的是信息 特性

A、完整性

B、保密性

C、可控性

D、可用性

正确答案: B 我的答案:B 得分: 16.6 分

二.简答题(共 1 题,17.0 分)

一个完整的网络安全解决方案主要包括哪些内容?

正确答案:

本文由qq:1227809077整理而成 侵权必究

物理安全

网络安全

系统安全

应用安全

管理安全

我的答案:

物理安全

网络安全

系统安全

应用安全

管理安全

测验 2

一.单选题(共 8 题,66.4 分)

1.网络攻击的发展趋势是()

A、黑客技术与网络病毒日益结合

B、攻击工具日益先进

C、病毒攻击

D、黑客攻击

正确答案: A 我的答案:A 得分: 8.3 分

2.拒绝服务攻击()

A、用超出被攻击目标处理能力的海量数据包消耗可用系统、贷款资源等方法的攻击

B、全程是 Distributed Denial Of Service

C、拒绝来自一个服务器所发送回应请求的指令

D、入侵控制一个服务器后远程关机

正确答案: A 我的答案:A 得分: 8.3 分

3.HTTP 的默认端口号()

A、21、

B、80

C、8080

D、23

正确答案: B 我的答案:B 得分: 8.3 分

4.关于“攻击工具日益先进,攻击者需要的技能日益下降”的观点不正确的是()

A、网络受到攻击的可能性越来越大

B、网络受到攻击的可能性越来越小

C、网络攻击无处不在

D、网络风险日益严重

正确答案: B 我的答案:B 得分: 8.3 分

本文由qq:1227809077整理而成 侵权必究

5.网络监听是()

A、远程观察一个用户的计算机

B、监听网络的状态、传输的数据流

C、监视 PC 系统的运行情况

D、监视一个网站的发展方向

正确答案: B 我的答案:B 得分: 8.3 分

6.漏洞评估产品在选择时应注意()

A、是否具有针对网络、主机和数据库漏洞的检测功能

B、产品的扫描能力

C、产品的评估能力

D、产品的漏洞修复能力

E、以上都正确

正确答案: E 我的答案:E 得分: 8.3 分

7.()类型的软件能够阻止外部主机对本地计算机的端口扫描

A、反病毒软件

B、个人防火墙

C、基于 TCP/IP 的检查工具,如 netstat

D、加密软件

正确答案: B 我的答案:B 得分: 8.3 分

8.通过非直接技术攻击称作()攻击手法

A、会话攻击

B、社会工程学攻击

C、特权提升

D、应用层攻击

正确答案: B 我的答案:B 得分: 8.3 分

二.多选题(共 1 题,8.3 分)

1.网络安全扫描器的主要功能有()

A、端口扫描检测

B、后门程序扫描检测

C、密码破解扫描检测

D、应用程序扫描检测

E、系统安全扫描检测

正确答案: ABCDE 我的答案:ABCDE 得分: 8.3 分

三.判断题(共 3 题,25.3 分)

1.冒充信件回复、下载电子贺卡同意书,使用的是叫做字典攻击的方法

我的答案:× 得分: 8.3 分正确答案:×

2.一般情况下,采用 PORT SCAN 可以比较快速的了解某台计算机上提供了哪些网络服务。

本文由qq:1227809077整理而成 侵权必究

我的答案:√ 得分: 8.3 分正确答案:√

3.社会工程学攻击目前不容忽视,面对社会工程攻击,最好的方法就是对员工进行全面的教

育。

我的答案:√ 得分: 8.7 分正确答案:√

测验 3

一.单选题(共 12 题,69.6 分)

1、在程序编写上防范缓冲区溢出攻击的方法有()

1、编写正确、安全的代码

2、程序指针完整性检测

3、数组边界检查

4、使用应用程序保护软件

A、1、2、4、B、1、2、3、C、2、3、D、1、2、3、4、正确答案: B 我的答案:B 得分:

5.8 分

2、对于反弹端口型的木马,()主动打开端口,并处于监听状态

A、木马客户端

B、木马服务器端

C、第三服务器

D、木马客户端或第三服务器

正确答案: B 我的答案:D 得分: 0.0 分

3、DDos 攻击破坏了()

A、可用性

B、保密性

C、完整性

D、真实性

正确答案: A 我的答案:A 得分: 5.8 分

4、当感觉到操作系统运行速度明显减慢,打开任务管理器后发现 CPU 的使用率达到 100%

时,最后可能收到()攻击

A、特洛伊木马

B、拒绝服务

C、欺骗

D、中间人攻击

正确答案: B 我的答案:B 得分: 5.8 分

5、在网络攻击活动中,Tribal Flood Network (TFN)是( )类的攻击程序。

A、拒绝服务

B、字典攻击

本文由qq:1227809077整理而成 侵权必究

C、网络监听

D、病毒程序

正确答案: A 我的答案:A 得分: 5.8 分

6、在 Windows 操作系统中,对网关 IP 和 MAC 地址进行绑定的操作为()

A、ARP -a 192.168.0.1 00-0a-03-aa-5d-ff

B、ARP -d 192.168.0.1 00-0a-03-aa-5d-ff

C、ARP -s 192.168.0.1 00-0a-03-aa-5d-ff

D、ARP -g 192.168.0.1 00-0a-03-aa-5d-ff

正确答案: C 我的答案:C 得分: 5.8 分

7、局域网中如果某台计算机收到了 ARP 欺骗,那么它发出去的数据包中,()地址是错误

的

A、源 IP 地址

B、目标 IP 地址

C、源 MAC 地址

D、目标 MAC 地址

正确答案: D 我的答案:D 得分: 5.8 分

8、当用户通过域名访问某一合法网站时,打开的却是一个不健康的网站,发现该现象的原

因是()

A、ARP 欺骗

B、DHCP 欺骗

C、TCP SYN 攻击

D、DNS 缓存中毒

正确答案: D 我的答案:D 得分: 5.8 分

9、下面与木马相关的是()

A、由客户端程序和服务器端程序组成夹

B、感染计算机中的文件

C、破坏计算机系统

D、进行自我复制

正确答案: A 我的答案:A 得分: 5.8 分

10.死亡之 Ping 属于()

A、冒充攻击

B、拒绝服务攻击

C、重放攻击

D、篡改攻击

正确答案: B 我的答案:B 得分: 5.8 分

11.向有限的空间收入超长的字符串是()攻击手段。

A、缓冲区溢出

B、网络监听

剩余47页未读,继续阅读

迷途呀

- 粉丝: 481

- 资源: 5

上传资源 快速赚钱

我的内容管理

收起

我的内容管理

收起

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

会员权益专享

最新资源

- 27页智慧街道信息化建设综合解决方案.pptx

- 计算机二级Ms-Office选择题汇总.doc

- 单链表的插入和删除实验报告 (2).docx

- 单链表的插入和删除实验报告.pdf

- 物联网智能终端项目设备管理方案.pdf

- 如何打造品牌的模式.doc

- 样式控制与页面布局.pdf

- 武汉理工Java实验报告(二).docx

- 2021线上新品消费趋势报告.pdf

- 第3章 Matlab中的矩阵及其运算.docx

- 基于Web的人力资源管理系统的必要性和可行性.doc

- 基于一阶倒立摆的matlab仿真实验.doc

- 速运公司物流管理模式研究教材

- 大数据与管理.pptx

- 单片机课程设计之步进电机.doc

- 大数据与数据挖掘.pptx

资源上传下载、课程学习等过程中有任何疑问或建议,欢迎提出宝贵意见哦~我们会及时处理!

点击此处反馈

安全验证

文档复制为VIP权益,开通VIP直接复制

信息提交成功

信息提交成功

评论0