TLS 1.3证书身份认证密钥导出详解

需积分: 33 112 浏览量

更新于2023-05-15

1

收藏 156KB DOCX 举报

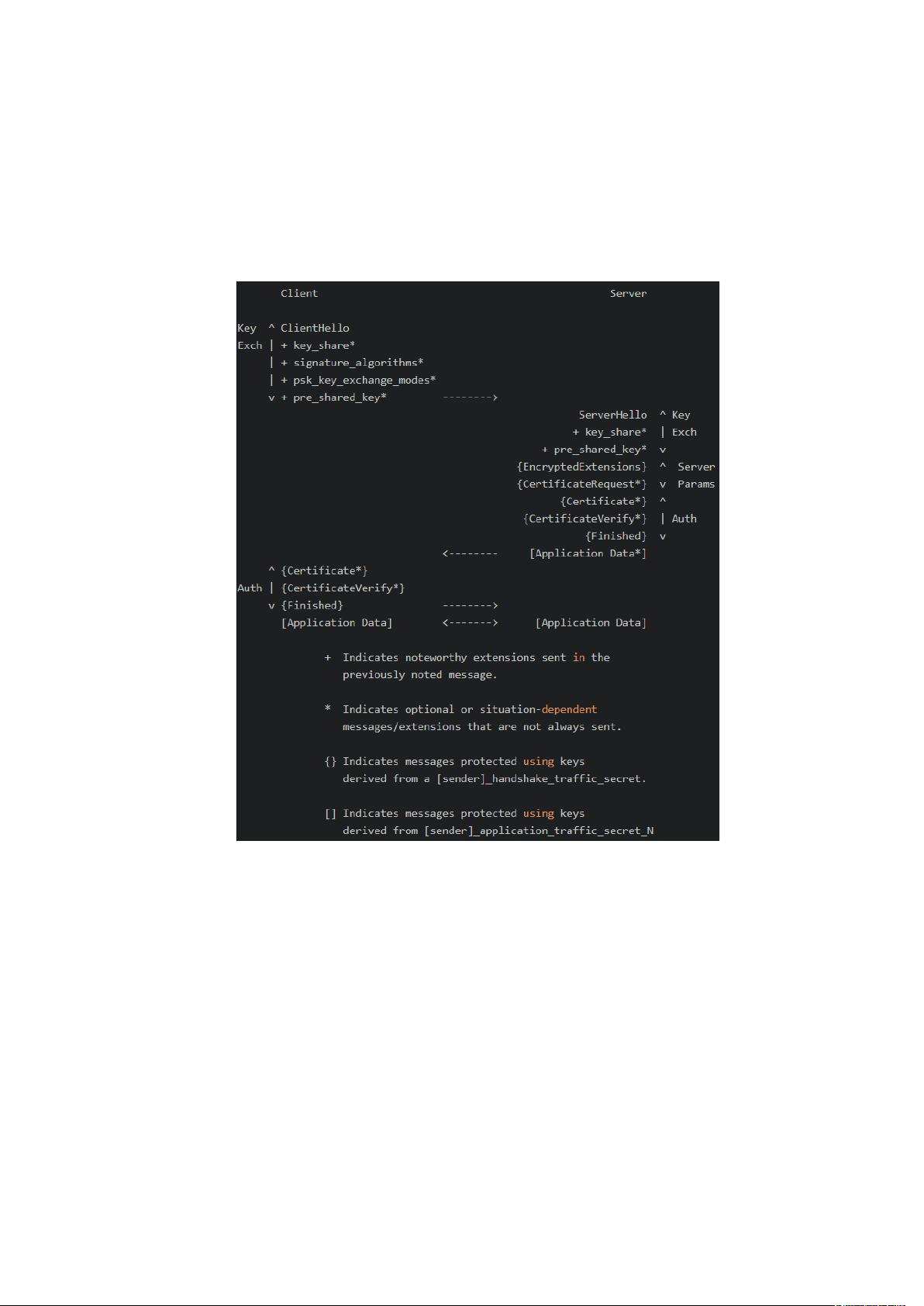

本文详细探讨了在TLS 1.3协议中的证书身份认证过程中,如何通过密钥导出机制确保通信的安全性和一致性。TLS 1.3采用高级加密标准(HKDF,Hierarchical Key Derivation Function)来生成和扩展所需的加密密钥,这是一个关键步骤,因为它涉及到客户端和服务器之间的信任建立。

首先,整个过程基于以下两个主要的HKDF函数:

1. **HKDF-Extract**:此函数以证书提供的密钥(key1)为输入,使用哈希函数(如SHA-256)进行完整性认证,并生成一个用于后续操作的伪随机密钥(key2)。它确保了原始密钥材料的安全性和不可预测性,这是密码学安全的基础。

2. **HKDF-Expand**:基于HKDF-Extract的结果,HKDF-Expand函数能够扩展出指定长度的密钥,比如握手秘密(Handshake Secret)和主密钥(Master Secret),用于加密和保护后续通信。这个过程通过反复应用哈希函数,结合信息字段(info)、序列号(i)以及自定义的上下文(Context),生成一系列T(i)值,直至达到所需密钥长度。

在实际的密钥导出过程中,还涉及到了以下辅助函数:

- **HKDF-Expand-Label**:这是一个变体的HKDF-Expand,用于扩展带有特定标签(Label)的密钥,这里的Label通常包含了TLS版本和特定用途的标识,如"tls13"加上Label的字符串。

- **Derive-Secret**:该函数用于从共享的秘密(Secret)和相关信息中派生出用于特定目的的密钥,如TLS 1.3中的握手秘密,它依赖于HKDF-Expand-Label来完成这个任务。

在TLS 1.3的完整通信流程中,证书身份验证的密钥导出是通过以上步骤进行的,确保了每个阶段的密钥安全性和通信的双向认证。理解这些细节对于开发者实现安全的TLS 1.3连接至关重要,尤其是在设计和实现安全通信协议栈时。对于任何希望深入了解这一高级加密技术的IT专业人士,这篇文档提供了宝贵的实践指导。

2019-11-08 上传

2021-05-30 上传

2023-08-07 上传

2021-09-17 上传

2020-02-22 上传

2023-03-13 上传

2022-11-29 上传

zhao_zhiguo

- 粉丝: 1

- 资源: 4

最新资源

- CoreOS部署神器:configdrive_creator脚本详解

- 探索CCR-Studio.github.io: JavaScript的前沿实践平台

- RapidMatter:Web企业架构设计即服务应用平台

- 电影数据整合:ETL过程与数据库加载实现

- R语言文本分析工作坊资源库详细介绍

- QML小程序实现风车旋转动画教程

- Magento小部件字段验证扩展功能实现

- Flutter入门项目:my_stock应用程序开发指南

- React项目引导:快速构建、测试与部署

- 利用物联网智能技术提升设备安全

- 软件工程师校招笔试题-编程面试大学完整学习计划

- Node.js跨平台JavaScript运行时环境介绍

- 使用护照js和Google Outh的身份验证器教程

- PHP基础教程:掌握PHP编程语言

- Wheel:Vim/Neovim高效缓冲区管理与导航插件

- 在英特尔NUC5i5RYK上安装并优化Kodi运行环境