使用Burp Repeater检测和利用反射型XSS漏洞

需积分: 5 51 浏览量

更新于2024-08-05

收藏 644KB PDF 举报

该文档是关于使用Burp Repeater工具测试反射型跨站脚本(XSS)漏洞的教程。内容涵盖了如何通过Burp Repeater识别和利用这种类型的漏洞,并从受害者的视角验证攻击。

在Web应用中,反射型XSS漏洞发生于用户输入未经充分验证或清理,直接在服务器响应中反射回给用户的情况。Burp Repeater是一款强大的HTTP消息编辑和重放工具,允许测试者直接操纵请求和响应,以便于测试输入的安全性。

本教程共分为五个步骤:

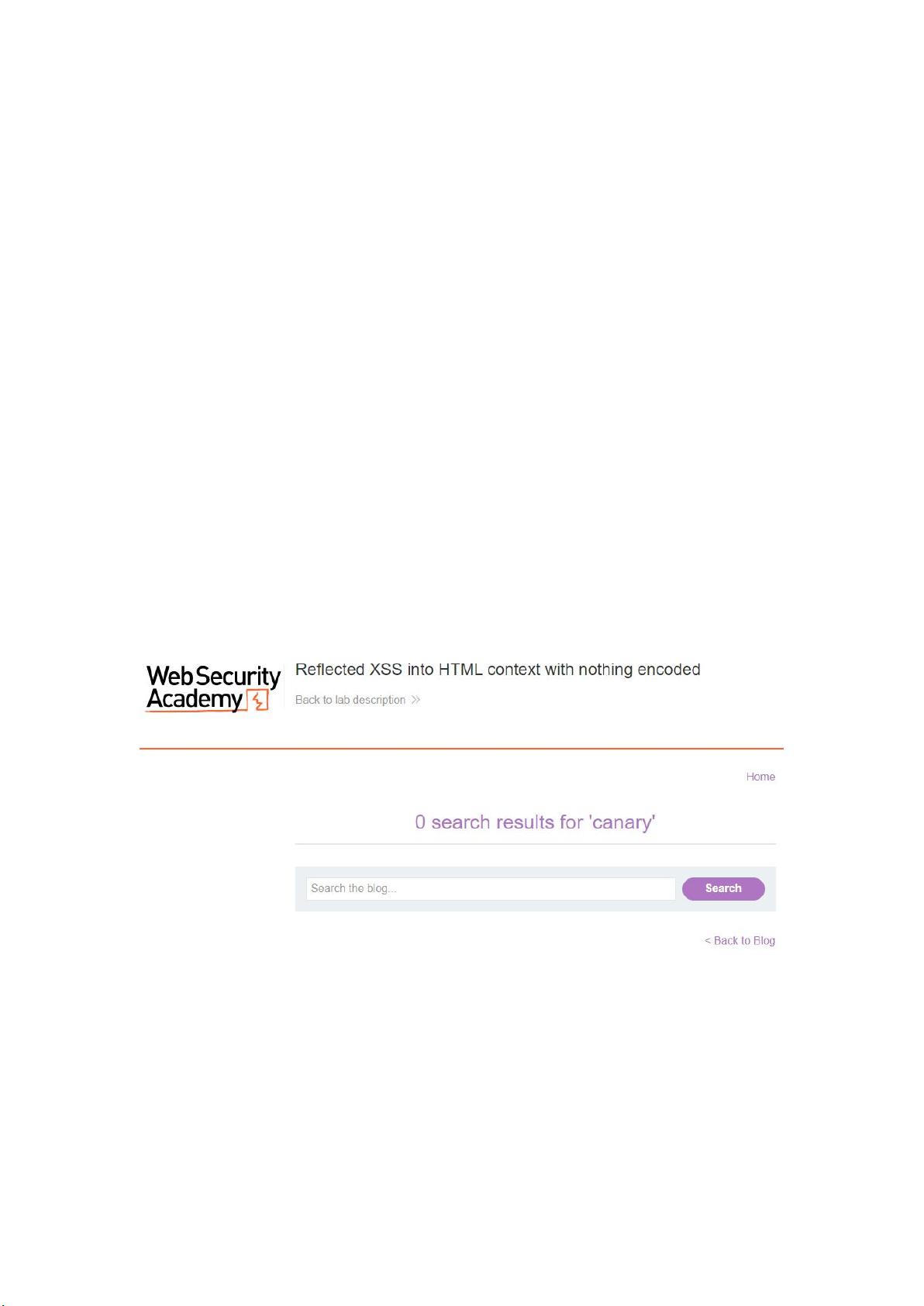

1. **寻找感兴趣的请求**:访问特定的实验室网址,通过搜索不同字符串(金丝雀)来寻找可能存在反射XSS的输入。当搜索词出现在结果页面时,说明可能存在漏洞。

2. **将请求发送到Burp Repeater**:使用Burp Suite的浏览器插件拦截请求,然后将其发送到Repeater模块进行进一步分析。

3. **搜索反射输入**:在Repeater界面中重新发送请求,并在响应面板中搜索搜索词,确认输入是否被反射。

4. **识别注入上下文**:分析反射输入的上下文,了解其在HTML中的位置和类型,这对于构造有效的XSS攻击至关重要。

5. **测试输入清理**:通过向输入添加恶意标签(如`<script>`),检查服务器是否能够正确过滤或清理这些字符。开启自动滚动功能以便于观察响应变化。

在进行XSS测试时,关键在于识别哪些输入被反射并确定其所在的HTML上下文,例如是否位于可执行脚本的上下文中。如果服务器没有正确处理这些输入,攻击者可能能注入恶意脚本,从而对用户造成危害。

一旦发现漏洞,可以通过在Repeater中调整请求参数,模拟不同的攻击场景,然后在浏览器中重放这些请求,以验证攻击的有效性。这有助于理解受害者在遭受攻击时会看到什么,以及攻击的潜在影响。

这份教程详细介绍了使用Burp Repeater进行反射型XSS测试的过程,对于Web应用安全测试人员来说,是一份宝贵的参考资料。通过实践这些步骤,测试者可以提升自己检测和利用此类漏洞的能力。

438 浏览量

454 浏览量

2022-11-23 上传

2024-08-18 上传

520 浏览量

154 浏览量

2010-10-14 上传

2019-08-14 上传

2009-05-16 上传

gao___yang

- 粉丝: 2

最新资源

- Tailwind CSS多列实用插件:无需配置的快速多列布局解决方案

- C#与SQL打造高效学生成绩管理解决方案

- WPF中绘制非动态箭头线的代码实现

- asmCrashReport:为MinGW 32和macOS构建实现堆栈跟踪捕获

- 掌握Google发布商代码(GPT):实用代码示例解析

- 实现Zsh语法高亮功能,媲美Fishshell体验

- HDDREG最终版:DOS启动修复硬盘坏道利器

- 提升Android WebView性能:集成TBS X5内核应对H5活动界面问题

- VB银行代扣代发系统源码及毕设资源包

- Svelte 3结合POI和Prettier打造高效Web开发起动器

- Windows 7下VS2008试用版升级至正式版的补丁程序

- 51单片机交通灯系统完整设计资料

- 兼容各大浏览器的jquery弹出登录窗口插件

- 探索CCD总线:CCDBusTransceiver开发板不依赖CDP68HC68S1芯片

- Linux下的VimdiffGit合并工具改进版

- 详解SHA1数字签名算法的实现过程