BIOS与Secure Boot攻击综述:安全威胁与UEFI解决方案

需积分: 8 6 浏览量

更新于2024-07-16

收藏 2.71MB PDF 举报

本文档深入探讨了BIOS(基本输入输出系统)和安全启动的攻击向量,特别是针对Secure Boot的破解技术。BIOS是计算机启动过程中的关键组件,它在早期的计算机中扮演着核心角色,如Legacy BIOS时代,负责初始化硬件、加载操作系统等步骤。然而,随着UEFI(统一可扩展固件接口)的出现,安全启动机制如Secure Boot被引入,以增强系统的安全性。

在Legacy BIOS阶段,攻击者可以利用BIOS的特定漏洞,例如通过修改CPU重置向量(Boot Block的ROM中)、操纵基本CPU和芯片组初始化、甚至通过扩展卡上的Option ROM执行恶意代码。此外,BIOS还负责引导扇区MBR(主引导记录)的加载和第二阶段启动加载器(2nd Stage Boot Loader),进一步引导操作系统的加载。

随着UEFI的发展,Secure Boot旨在确保引导过程中的固件可信,通过验证签名和使用信任根证书来防止恶意软件插入。它包括Pre-EOF(预EFI)初始化阶段(PEI)、Driver Execution Environment(DXE)、Boot Device Selection(BDS)等环节。Secure Boot通过Image Verification Policies对引导映像进行验证,以确保只有来自受信任来源的固件才能被加载。

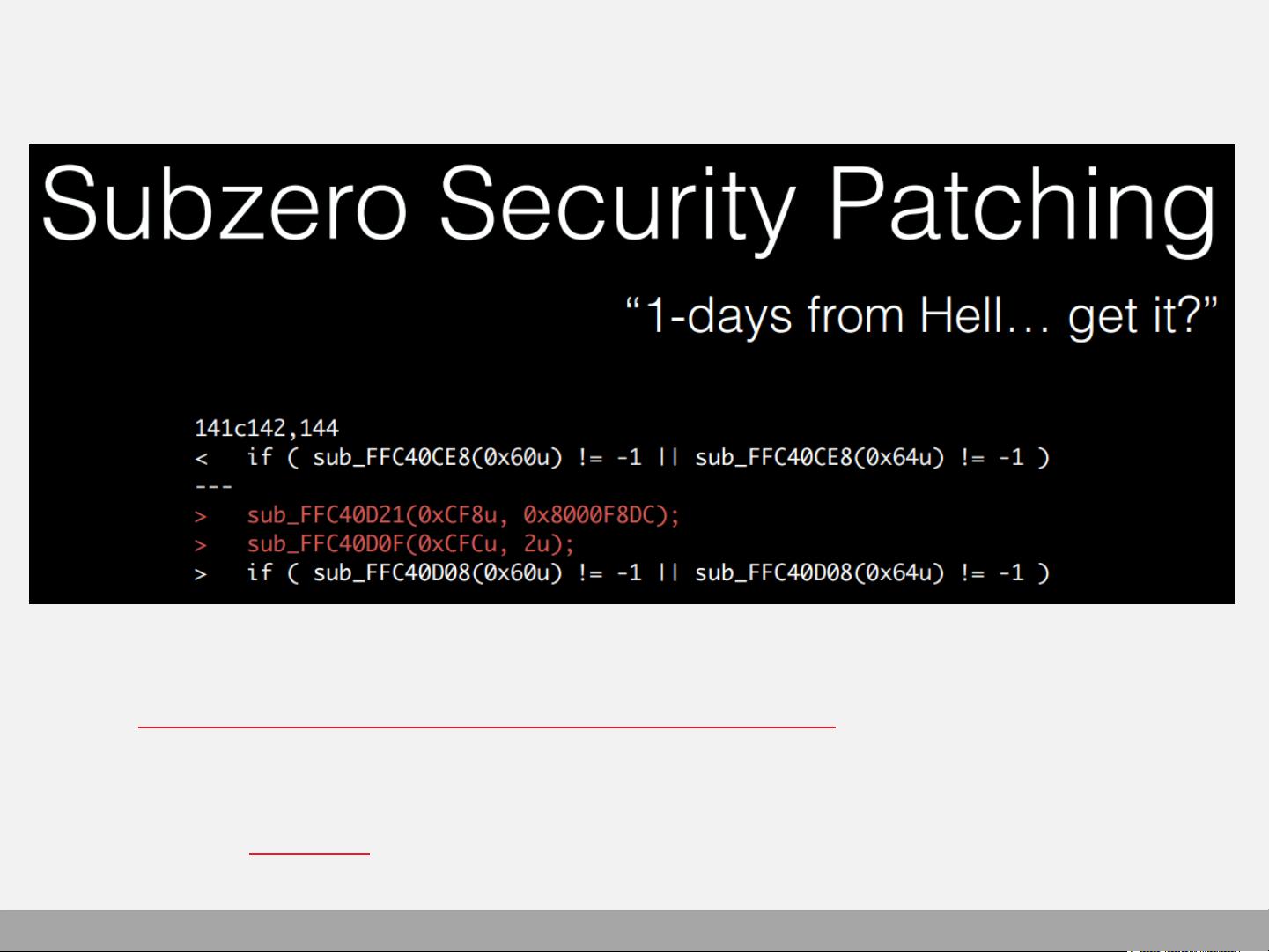

然而,文档指出了一种名为"PE/TE Header Confusion"的攻击手段,即通过混淆或篡改引导程序的PE/TE(Portable Executable/Trusted Execution Environment)头信息,试图绕过Secure Boot的防护。这种攻击展示了即便在UEFI环境下,对于BIOS和Secure Boot的理解以及相应的防御措施仍然至关重要。

本文档提供了丰富的信息,涵盖了从Legacy BIOS时代的攻击手段,到现代UEFI系统如何通过Secure Boot提升安全性,以及针对这些安全机制的潜在破解策略。这对于理解并保护现代计算机系统免受BIOS攻击,特别是在安全启动领域,具有很高的参考价值。

2024-12-01 上传

2024-12-01 上传

2024-12-01 上传

2024-12-01 上传

2024-12-01 上传

2024-12-01 上传

2024-12-01 上传

2024-12-01 上传

2024-12-01 上传

kcoup

- 粉丝: 0

- 资源: 1

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率