拆解二进制炸弹:汇编与逆向工程实践

需积分: 5 9 浏览量

更新于2024-08-04

收藏 732KB DOCX 举报

"此资源是一个关于汇编语言的实验文档,主要描述了如何通过逆向工程解除一个名为‘二进制炸弹’的实验挑战。实验中,用户需要输入特定的字符串序列来解除三个‘炸弹’,每个‘炸弹’对应一个特定的逻辑。实验者通过分析C语言源代码`bomb.c`,理解程序逻辑,并使用GDB调试器在Ubuntu环境下对可执行文件进行反汇编和调试,以此找出正确的输入字符串或数值。"

在此次实验中,用户面对的是一个由C语言编写的二进制程序,它模拟了一个需要拆解的“炸弹”。当用户提供错误的字符串时,程序会触发错误并终止。用户首先需要阅读`bomb.c`源代码,了解程序的主要结构,其中`main`函数接收两个参数:`argc`表示参数的数量,`argv`是一个字符指针数组,包含了所有参数的值。通过`run -t 3 -x 124`命令,用户指定要解除3个炸弹(-t 3)并且开始处理第124号炸弹(-x 124)。

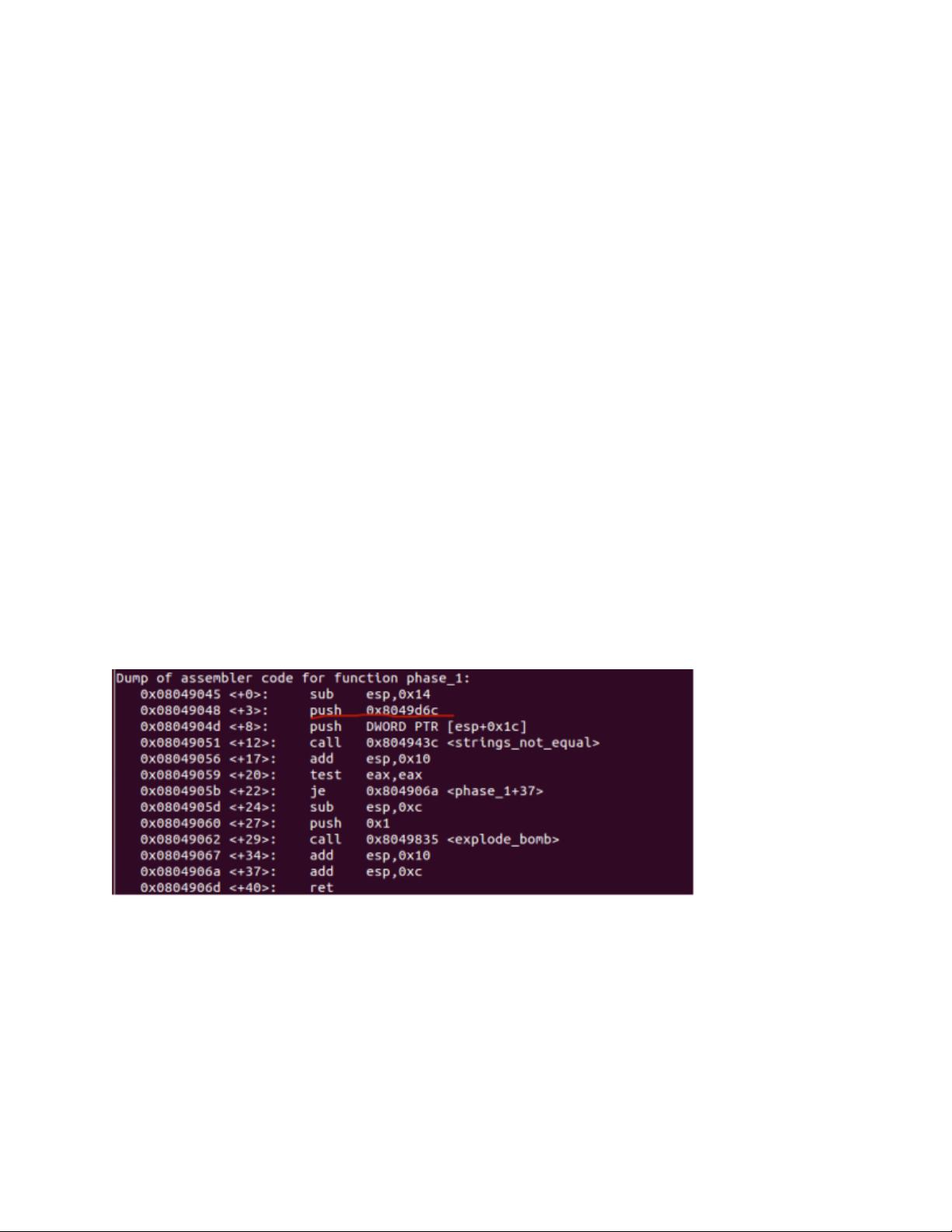

在Ubuntu系统下,实验者利用GDB(GNU调试器)来对可执行文件进行调试。GDB允许设置断点、单步执行、查看内存状态等,这对于理解程序内部工作原理非常有用。实验者通过对各个阶段(即“炸弹”)的反汇编代码进行分析,逐步揭示了每一步需要的输入。

对于第一个“炸弹”(phase_1),实验者发现它需要比较两个字符串是否相等。通过反汇编和内存检查,他们找到了一个预设的字符串"The future will be better tomorrow.",将其输入后成功解除第一个炸弹。

第二个“炸弹”(phase_2)涉及到读取六个数字。通过观察反汇编代码,实验者发现了一系列的比较操作,最终确定了这六个数字分别是1、2、6、24、120和720,输入这些数字后,第二个阶段也被成功解决。

至于第三个“炸弹”(phase_4)的反汇编内容,虽然在提供的信息中没有给出完整的解决方案,但可以推测实验者会采取相同的方法,通过分析汇编代码来找出相应的输入条件。

这个实验综合运用了C语言编程、汇编语言解析、逆向工程和调试技巧,对于提升计算机系统的理解和分析能力具有很大的帮助。通过这样的实践,学习者能更深入地了解程序执行的底层机制,以及如何通过调试工具来解决问题。

2022-07-14 上传

2022-07-11 上传

2020-09-01 上传

CodingLife99

- 粉丝: 1193

- 资源: 456

最新资源

- 开源通讯录备份系统项目,易于复刻与扩展

- 探索NX二次开发:UF_DRF_ask_id_symbol_geometry函数详解

- Vuex使用教程:详细资料包解析与实践

- 汉印A300蓝牙打印机安卓App开发教程与资源

- kkFileView 4.4.0-beta版:Windows下的解压缩文件预览器

- ChatGPT对战Bard:一场AI的深度测评与比较

- 稳定版MySQL连接Java的驱动包MySQL Connector/J 5.1.38发布

- Zabbix监控系统离线安装包下载指南

- JavaScript Promise代码解析与应用

- 基于JAVA和SQL的离散数学题库管理系统开发与应用

- 竞赛项目申报系统:SpringBoot与Vue.js结合毕业设计

- JAVA+SQL打造离散数学题库管理系统:源代码与文档全览

- C#代码实现装箱与转换的详细解析

- 利用ChatGPT深入了解行业的快速方法论

- C语言链表操作实战解析与代码示例

- 大学生选修选课系统设计与实现:源码及数据库架构