"802.1x NAP网络验证实验手册:实现部门独享网段和身份验证分配IP地址"

需积分: 11 80 浏览量

更新于2024-01-30

1

收藏 1.33MB DOCX 举报

802.1x NAP整合实验操作手册

实验目的:

本实验旨在创建一个公司内部多个部门都可以独享一个网段的网络环境,通过实现每位用户插上网线后跳出身份验证窗体,根据用户所在的部门分配相应的IP地址。同时,未经过身份验证的用户将无法获取IP地址,并提示身份验证失败。

实验拓扑图:

该实验基于公司内部的多个部门,每个部门都拥有一个独立的网段。实验中需要搭建DHCP服务器、Radius服务器和相应的网络设备。

服务器端配置:

首先,需要在服务器端安装以下角色:Active Directory 域服务、Active Directory 证书服务、DNS 服务器、DHCP 服务器、网络策略和访问服务。建议将这些服务分别安装在两台虚拟机上,前三个服务安装在一台虚拟机上,后两个服务安装在另一台虚拟机上。

在Active Directory 域服务上,需要创建公司内部的多个部门的域架构。每个部门被分配一个特定的地址段,例如销售部地址段为192.168.1.0/24,市场部地址段为192.168.2.0/24。

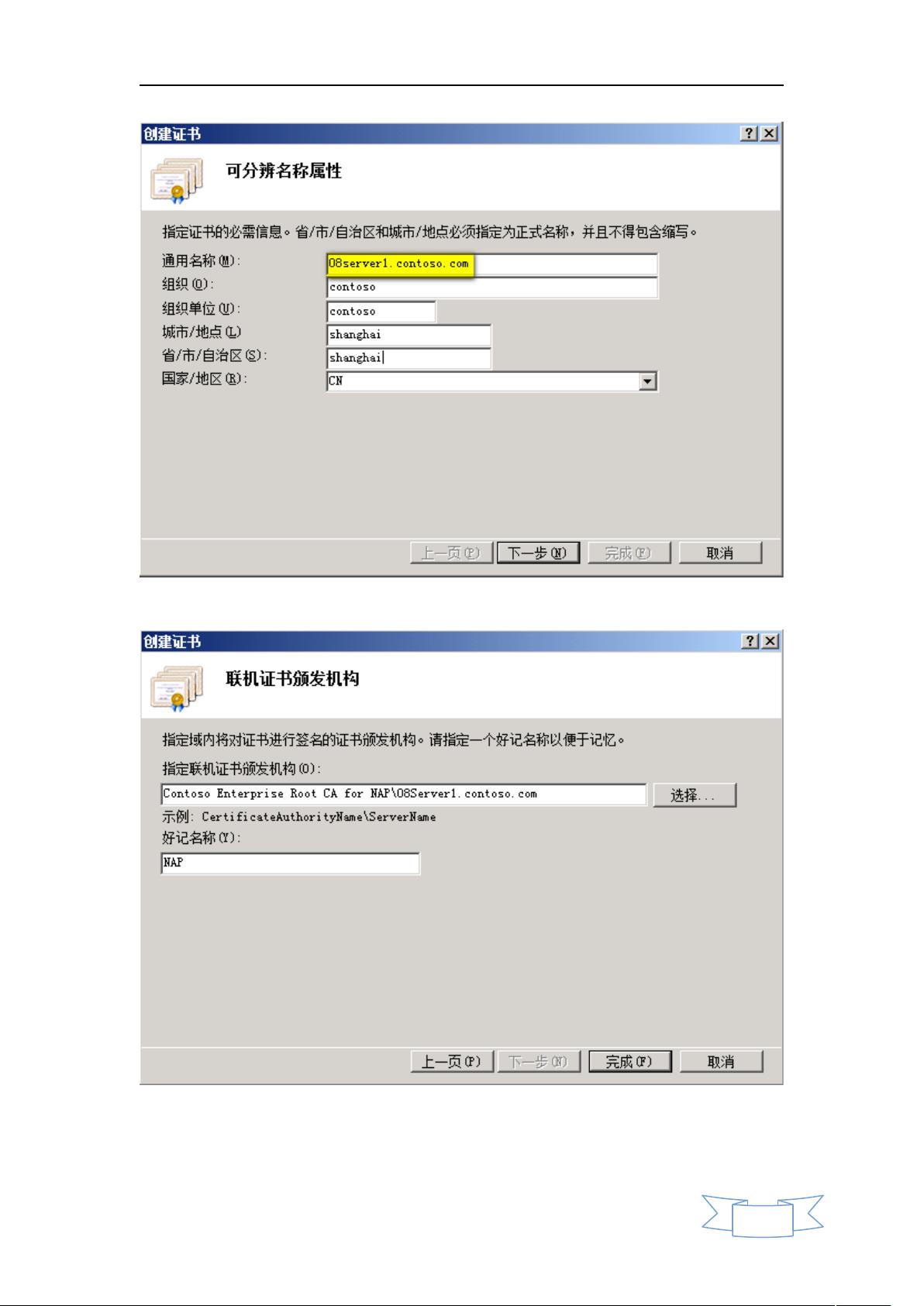

在Active Directory 证书服务上,需要为服务器颁发证书,用于安全通信。在DNS服务器上,需要配置相应的域名解析。

DHCP服务器需要针对每个部门创建相应的地址池,并配置IP地址分配范围,例如销售部的地址范围为192.168.1.1-192.168.1.254,市场部的地址范围为192.168.2.1-192.168.2.254。

Radius服务器用于进行用户的身份认证,根据用户所在的部门分配相应的IP地址。需要通过设置相应的认证策略来限制未经过身份验证的用户无法获取IP地址。

交换机配置:

在交换机上,需要配置802.1x认证和端口安全功能,以及相关的认证服务器信息。通过配置认证方式和设置认证服务器地址,实现用户插上网线后跳出身份验证窗体。

客户端配置:

在客户端上,需要进行相应的网络配置,包括设置DHCP客户端和802.1x认证客户端,并配置相应的身份验证信息。

实验步骤:

1. 在服务器端安装所需的角色和服务,并进行相应的配置;

2. 在交换机上配置802.1x认证和端口安全功能,并设置认证服务器信息;

3. 在客户端上进行网络配置,包括DHCP客户端和802.1x认证客户端的设置,并配置相应的身份验证信息;

4. 测试实验环境,插上网线后跳出身份验证窗体,验证身份后根据用户所在的部门分配相应的IP地址。

总结:

通过本实验的操作,我们成功搭建了一个公司内部多个部门独享不同网段的网络环境。通过802.1x NAP整合,实现了每位用户插上网线后的身份验证,根据部门分配相应的IP地址。未经过身份验证的用户无法获取IP地址,并提示身份验证失败。这样的网络环境可以提高公司内部的网络安全性,确保不同部门的独立性,并简化了网络管理和维护的工作。

187 浏览量

2024-11-08 上传

2024-11-08 上传

184 浏览量

115 浏览量

1014 浏览量

631 浏览量

2021-09-20 上传

红扑扑的酸橙

- 粉丝: 0

最新资源

- 实现文字与图片无缝滚动效果的js技巧

- 使用Microsoft USMT和PowerShell GUI工具迁移Windows用户配置文件

- 《语义万维网:工程实践指南》第2版深入解析

- Packer插件实现Windows更新安装自动化

- 完全使用HTML和CSS复刻的下一个网站范例

- 蓝色WAP手机旅游网站模板源码解析与应用

- 体验在线JSON编辑器:JSONeditor的便捷之道

- 掌握Linux输出重定向:学习与之间的区别

- Android实现不规则瀑布流布局效果

- Jupyter笔记本仓库:算法、机器学习与日常日记管理

- Qt在CentOS 7环境下实现文件对话框实例教程

- 2005年哈工大通信工程电子考研复试题解析

- Twitch聊天叠加工具开发指南

- Microsoft Press出品HTML5学习教程英文版

- WAPEQ 1.4:WAP建站系统源代码及多技术项目资源

- js文字滚动插件:实现公告列表文字自动上下滚动效果