利用netplwiz.exe绕过UAC技巧解析

需积分: 0 156 浏览量

更新于2024-08-05

收藏 1.79MB PDF 举报

"利用netplwiz.exe_Bypass_UAC1"

这篇资料主要讨论了如何利用netplwiz.exe工具来绕过Windows操作系统的用户账户控制(User Account Control, UAC)。用户账户控制是一种安全机制,旨在防止未经授权的更改系统设置或执行高权限操作,它要求管理员级别的权限才能执行某些可能影响系统稳定性的任务。

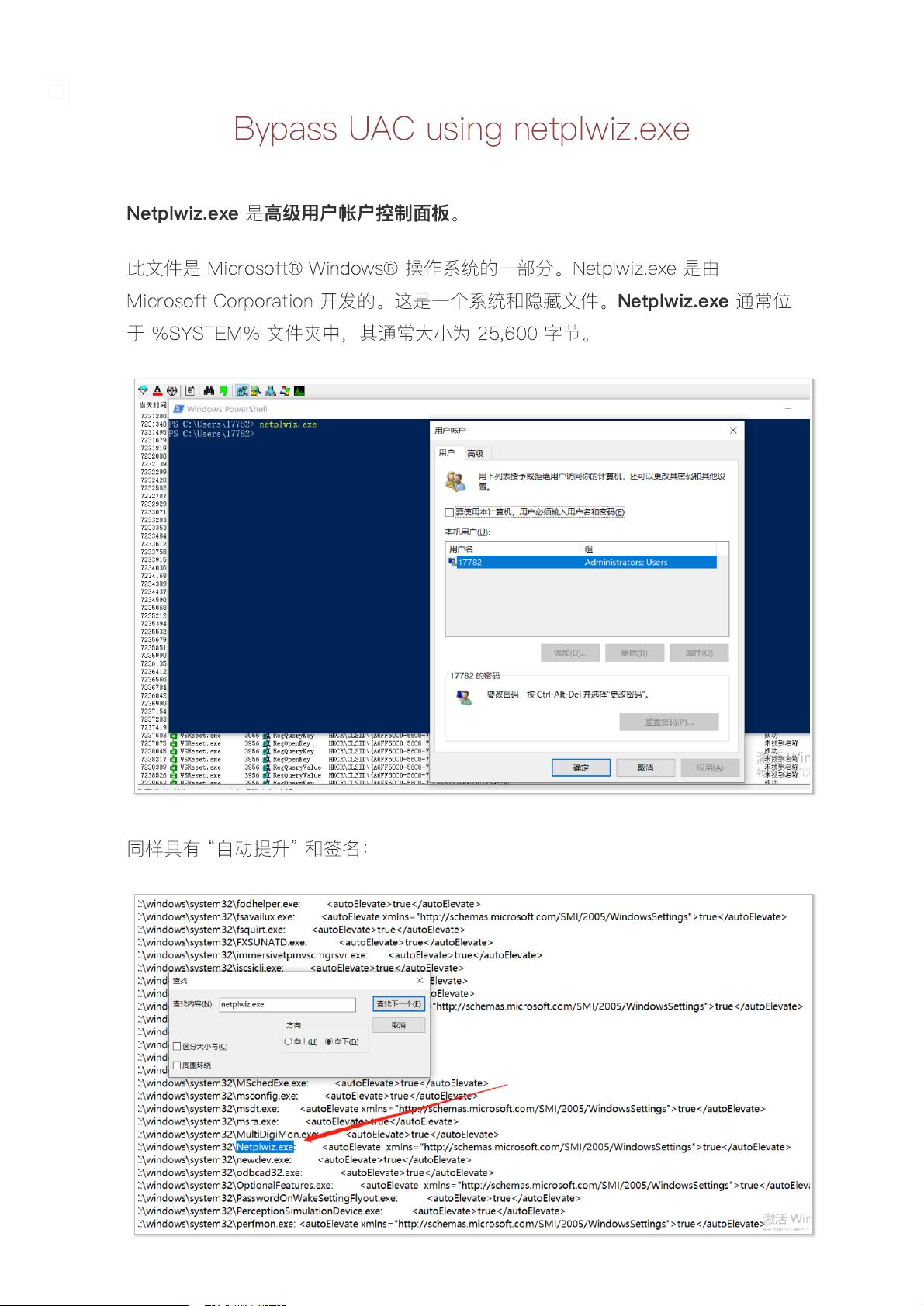

netplwiz.exe是一个与用户账户控制相关的系统组件,位于%SYSTEM%文件夹中,通常大小为25,600字节。这个程序是微软开发的,用于管理用户的账户设置,包括禁用用户必须在登录时输入密码的选项。由于netplwiz.exe具有“自动提升”的特性,即它可以在没有UAC提示的情况下以管理员权限运行,这使得它成为绕过UAC的一种潜在方法。

文章中提到的绕过UAC的方法是通过修改注册表。首先,通过运行命令`regadd "HKCU\Software\Classes\Folder\shell\open\command" /d "cmd.exe/c cmd.exe" /f`和`regadd HKCU\Software\Classes\Folder\shell\open\command/v "DelegateExecute" /f`,将一个恶意的命令注入到文件夹的右键菜单中。这使得在点击文件夹并选择打开时,实际上会启动一个命令提示符,且具有管理员权限。

接下来,用户需要在命令提示符中运行netplwiz.exe,然后在弹出的用户账户控制面板中选择“高级”选项卡,并点击“管理密码”按钮。由于netplwiz.exe的自动提升特性,这一操作不会触发UAC提示,而是直接启动了一个管理员权限的命令提示符窗口,即“Administrator Shell”。这样,攻击者就可以在没有UAC警告的情况下执行需要管理员权限的命令。

这个漏洞利用方法对系统安全构成威胁,因为任何能够诱使用户执行上述步骤的攻击者都可以绕过UAC防护,从而执行恶意代码。因此,了解这种攻击手段对于系统管理员和安全专业人员来说非常重要,他们需要采取措施防止此类攻击,比如限制不必要的权限、监控异常的注册表修改以及保持操作系统和安全软件的更新。同时,用户也应提高警惕,避免随意点击未经验证的链接或执行不明来源的操作。

2021-09-27 上传

2012-11-27 上传

2019-07-24 上传

2019-10-08 上传

2021-10-09 上传

2021-10-03 上传