Java与Jackson反序列化漏洞深度解析

版权申诉

58 浏览量

更新于2024-07-19

收藏 3.49MB DOCX 举报

"深入解析JAVA及Jackson反序列化漏洞"

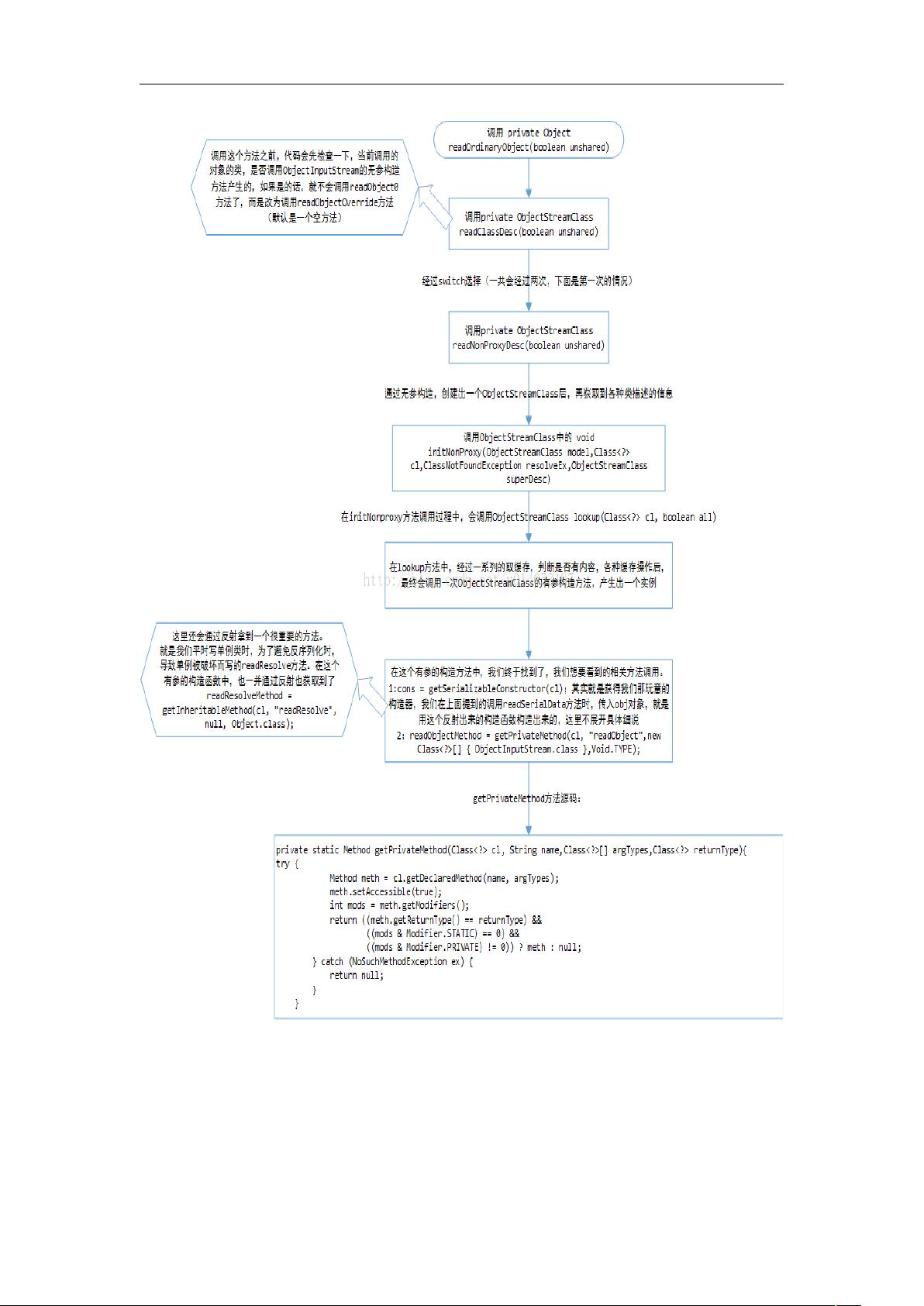

本文主要探讨了Java和Jackson库的反序列化原理,以及相关的安全问题。Java反序列化是一个关键的编程概念,它允许将对象的状态转换为字节流,以便存储或在网络中传输,然后在需要时恢复为原来的对象形式。这一过程涉及到了Java的反射机制,它使得程序在运行时能够获取类的信息并动态地调用方法和访问属性。

在Java中,每个类都有对应的Class对象,这些对象包含了运行时的类信息。Class对象由JVM在类加载时自动构造,可通过多种方式获取,如`Class.forName()`、`实例对象.getClass()`和`类名.class`。反射机制则允许在运行时动态地操作类、方法、构造器和字段,是Java反序列化的基础。反射的常用类包括`Class`、`Field`、`Method`、`Constructor`和`Array`。

Java反序列化通常通过`ObjectInputStream`的`readObject()`方法实现,它会根据字节流重建对象。然而,不安全的反序列化可能导致安全漏洞,因为攻击者可能构造恶意输入,利用反序列化过程执行任意代码。这通常发生在应用未能充分验证输入的情况下。

Jackson库是广泛使用的JSON处理库,其反序列化功能强大而灵活。Jackson的`ObjectMapper`类提供了将JSON字符串转换为Java对象的能力。但是,如果不正确配置或缺乏安全检查,Jackson的反序列化过程也可能成为攻击向量。例如,某些自定义类型处理器(`JsonDeserializer`)可能被滥用来执行恶意代码。

以CVE-2020-10673为例,这是一个针对Jackson 2.9.2版本的严重漏洞,攻击者可以通过精心构造的JSON输入触发远程代码执行。该漏洞存在于处理数据类型通配符(如`Map<?, ?>`)时,可能导致不受信任的反序列化。修复此类漏洞通常需要限制反序列化的类型,或者禁用不安全的特性,如`@JsonAutoDetect`和`@JsonTypeInfo`。

为了防止类似的反序列化漏洞,开发者应遵循以下最佳实践:

1. 对所有反序列化的输入进行严格验证。

2. 使用最新的库版本,以获取已知安全问题的修复。

3. 避免使用通配符类型,特别是用于反序列化。

4. 在可能的情况下,启用和配置安全特性,如Jackson的`DeserializationFeature.FAIL_ON_UNKNOWN_PROPERTIES`。

5. 在反序列化之前,对输入进行白名单过滤或使用安全的反序列化库。

理解Java和Jackson反序列化的原理并采取适当的防御措施,对于保障应用程序的安全性至关重要。

2023-10-15 上传

2020-04-10 上传

2024-11-25 上传

2022-11-01 上传

2020-07-01 上传

2021-08-10 上传

2021-09-05 上传

Nitsc@wy

- 粉丝: 0

- 资源: 1

最新资源

- Android应用源码之写的google map api 应用.zip项目安卓应用源码下载

- AdvExpFig:导出 MATLAB 图-matlab开发

- SuperChangelog:超级变更日志插件的源代码

- death_calc_version2

- hw_python_oop

- LX-PWM,ev3程序怎么看c语言源码,c语言程序

- material-typeahead-sample

- 基于Linux、QT、C++的“别踩白块儿”小游戏

- physx-js:PhysX for JavaScript

- 提取均值信号特征的matlab代码-First_unofficial_entry_2021:First_unofficial_entry_20

- Siege_solution_website

- ecf-2021-jd

- number.github.io:通过Szymon Rutyna

- Kinesys-RenPy-Practice:RenPy制作游戏

- Ad,c语言源码反码补码转换代码,c语言程序

- vgrid:具有魔术媒体查询混合功能的可变SCSS网格系统