FlatScience-WP web安全挑战:SQLite3注入与PDF密码解析

"该资源是关于攻防世界Web进阶挑战的一个案例,主要涉及Web安全中的SQL注入漏洞利用。挑战者需要通过分析源代码、理解SQLite3数据库的使用,并利用SQL注入来获取敏感信息。此外,还涉及到PDF文件的解析和SHA1哈希计算以解密隐藏的密码。"

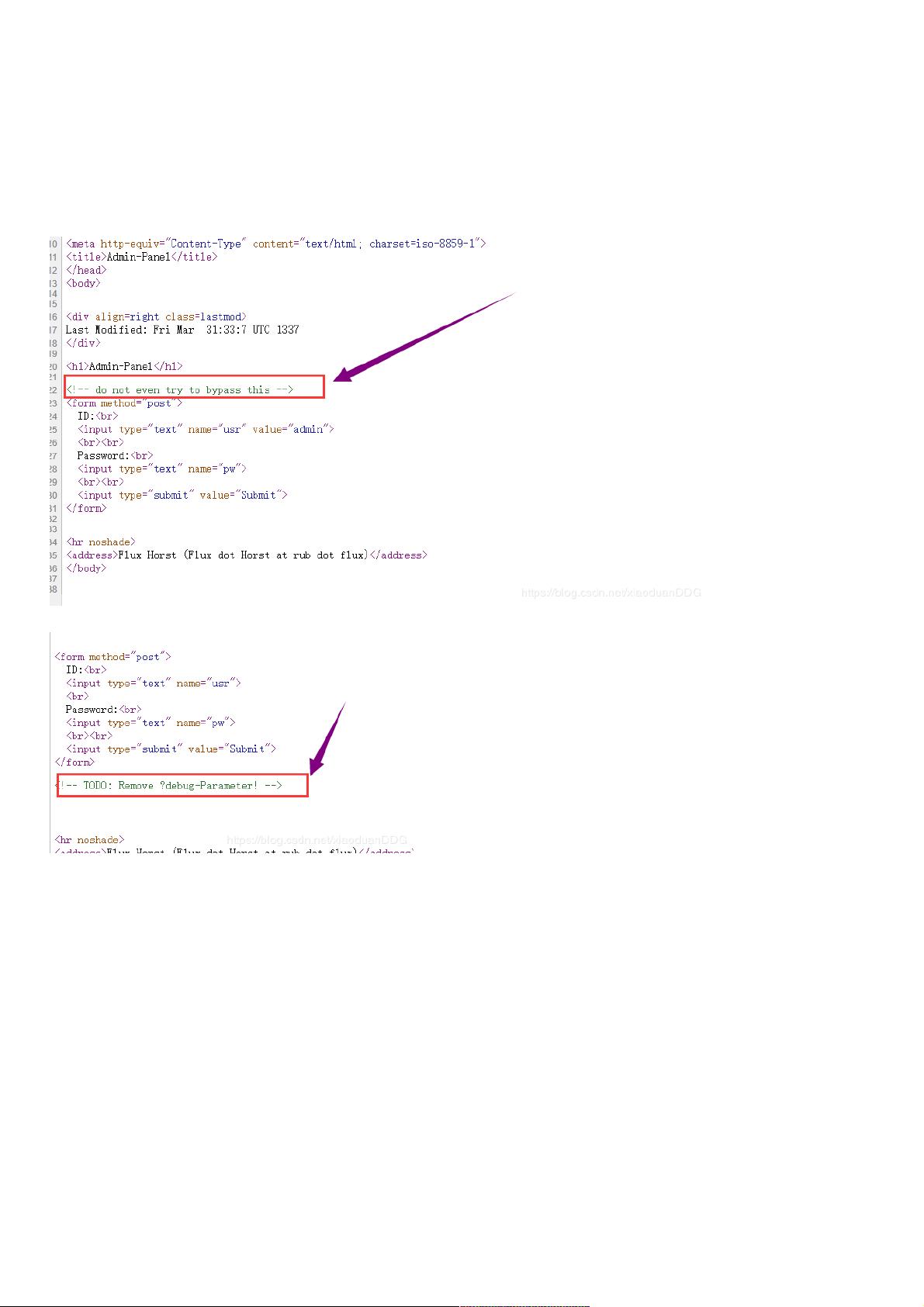

在这个Web安全挑战中,我们首先注意到存在两个关键页面——`login.php`和`admin.php`,以及一个`robots.txt`文件,通常这个文件会提供对网站其他部分的访问线索。尝试使用一些常见的密码登录`admin.php`未果后,挑战者转向查看页面源代码寻找提示。

源代码中的提示引导用户访问`login.php?debug`页面,这里暴露了数据库操作的部分源代码,表明存在SQL注入的可能性。具体来说,代码中创建了一个SQLite3数据库对象,这是一种轻量级的数据库引擎,常用于Web应用中存储数据。在注入攻击中,攻击者可以利用不安全的SQL查询修改或读取数据库内容。

为了利用SQL注入,挑战者构造了三个不同的SQL查询:

1. 查询密码:`usr='%27UNION SELECT id, password FROM Users --+&pw=chybeta'`

2. 查询用户名:`usr='%27UNION SELECT id, name FROM Users --+&pw=chybeta'`

3. 查询隐藏线索:`usr='%27UNION SELECT id, hint FROM Users --+&pw=chybeta'`

这些查询利用了注释符`--`来绕过原本的查询逻辑,插入自定义的SQL片段,以联合查询的方式获取不同表列的数据。

然而,值得注意的是,每次查询都需要包含`id`字段,否则无法返回结果。这可能是因为数据库查询依赖于特定的用户ID进行过滤或关联。

接下来的线索在于PDF文件,挑战者需要从中提取信息来生成一个特定的SHA1哈希值。这通常意味着要从PDF内容中提取关键词,可能通过Python的pdfminer库来解析PDF,提取文本,然后使用SHA1函数对提取的字符串进行哈希运算,以匹配密码字段的哈希值。

提供的Python脚本片段展示了如何使用pdfminer库打开PDF文件并提取文本,这正是解密隐藏密码的关键步骤。通过遍历PDF中的每个单词,组合成一个字符串,并进行SHA1哈希计算,可以尝试匹配在数据库查询中获取的哈希值。

这个挑战涵盖了解析Web页面源代码以发现安全漏洞,利用SQL注入技术来获取数据库信息,以及处理PDF文件以解密隐藏的密码。这对于提升Web安全技能和理解黑客攻击手段是非常有价值的实践。

116 浏览量

708 浏览量

152 浏览量

2024-12-14 上传

2024-12-14 上传

2024-12-14 上传

2024-12-13 上传

320 浏览量

176 浏览量

weixin_38646914

- 粉丝: 1

- 资源: 938

最新资源

- 基于STM32硬件IIC DMA传输的SSD1306 OLED屏的高级应用程序

- 唯美创意PPT.zip

- witness:用于识别《见证人》中拼图模式的深度学习模型

- Free Password Manager & Authenticator & SSO-crx插件

- apkeasytool反编译工具

- automaticSkilledReaching_arduino:为Leventhal实验室中使用的鼠标单颗粒熟练触及盒开发的Arduino代码

- NSIS安装工具.rar

- torch_sparse-0.6.5-cp37-cp37m-linux_x86_64whl.zip

- 二级图文平滑下拉菜单

- IPVT Screen Capturing-crx插件

- hypothesis-gufunc:扩展假设以测试numpy通用函数

- 电信设备-基于移动终端的用户衣橱服饰管理方法.zip

- video downloadhelper 7.4及VdhCoAppSetup-1.5.0.exe

- 组合:来自训练营的项目组合

- 顶部固定、二级栏目之间相互滑动的导航菜单

- LJSuperScanParse