HTTP流量与DNS隧道安全检测技术分析

版权申诉

该资源是一份详尽的70多页的PPT,主要探讨了基于HTTP流量和DNS隧道技术的网络安全检测方法,重点关注恶意流量的演变趋势、HTTP可疑流量的检测以及DNS隧道的识别。内容涵盖了僵木蠕虫流量的变化、HTTP流量中的异常行为以及DNS隧道技术的应用。

1. **僵木蠕流量演变趋势**:

- 过去,大多数恶意样本使用TCP和UDP,如Gh0st和ZeroAccess。

- 如今,远控后门主要使用TCP,少数如PlugX使用UDP。

- HTTP和HTTPS的使用日益增多,尤其在非远控功能上,许多样本开始依赖HTTP和HTTPS。

- DNS隧道也逐渐成为恶意软件通信的新手段。

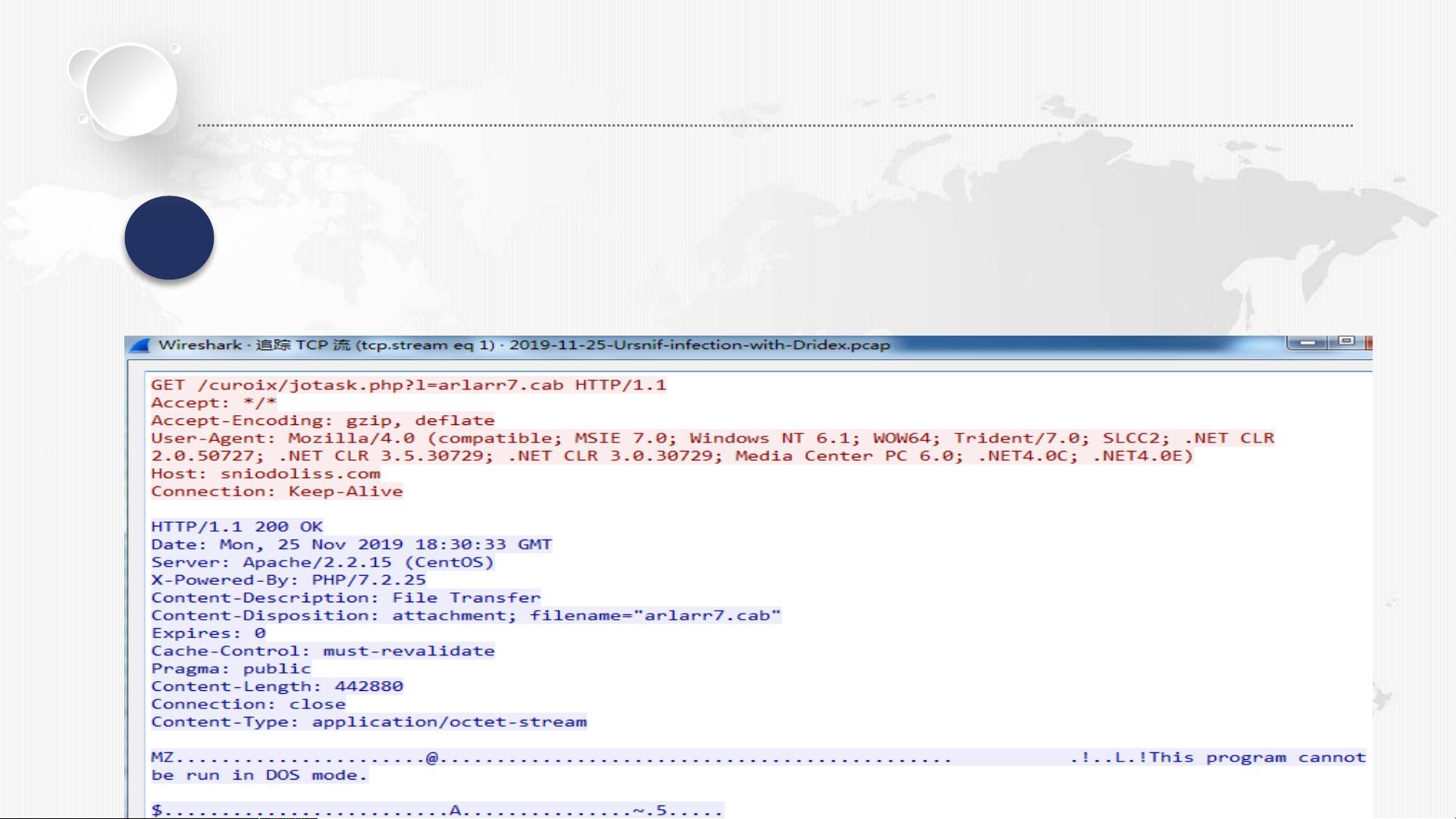

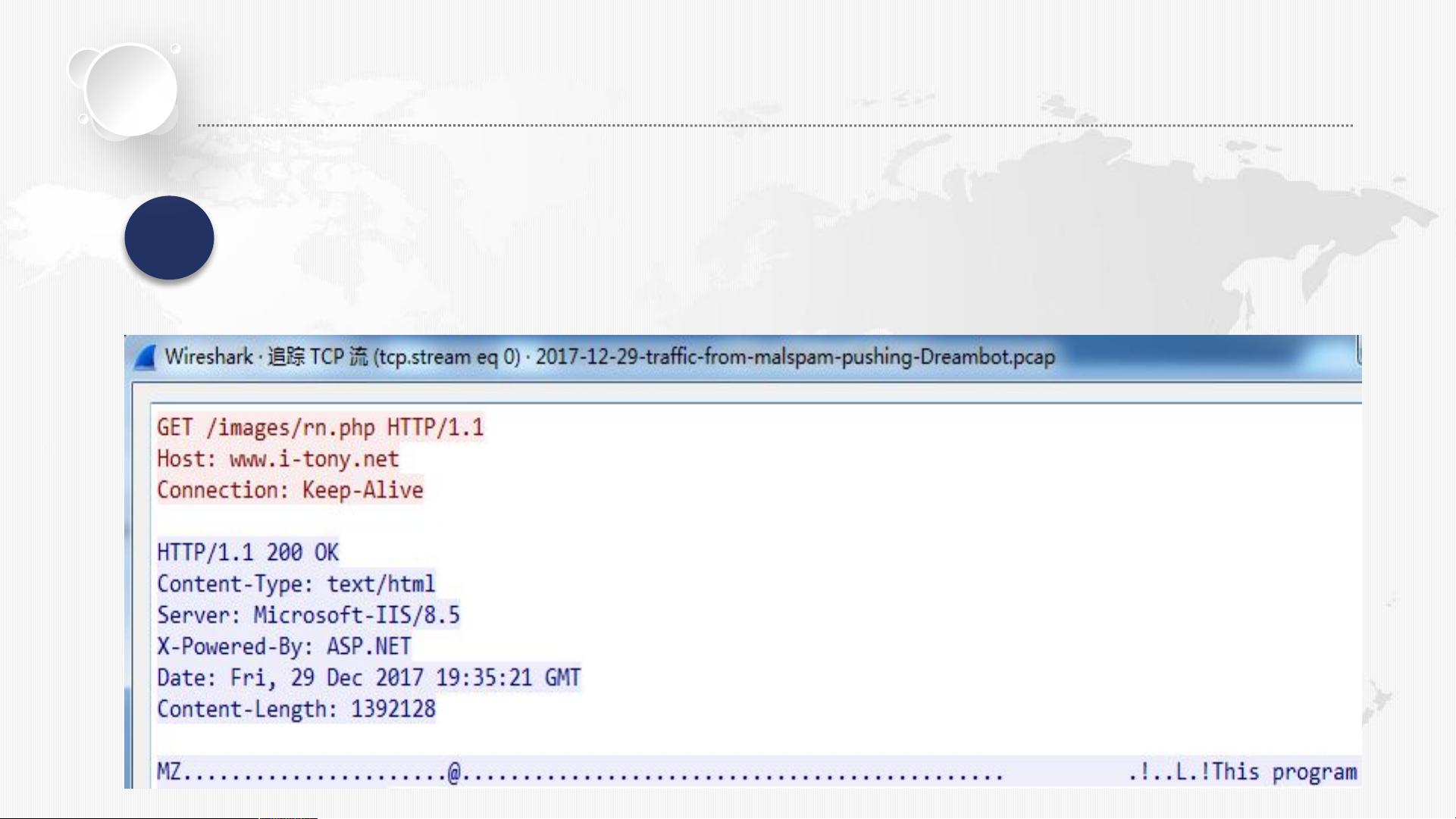

2. **HTTP可疑流量及检测**:

- HTTP协议广泛用于各种恶意活动,如窃密、下载者和银行木马(TrickBot、Emotet、Ursnif、FormBook)。

- 异常检测主要关注以下六个方面:

- 不一致:内容与Content-Type不匹配,或与返回状态不符。

- 字段异常:非标准字段数据。

- 回传系统信息:URL和正文中包含的系统详情。

- 漏洞利用工具:特殊报文模式。

- 统计分析:频繁请求特定域名或URL。

- 语义分析:命令与控制(C&C)服务器返回的简单数据。

3. **HTTP可疑流量之不一致**:

- 包括HTTP头信息与实际内容的不匹配,这可能表明异常行为。

4. **HTTP可疑流量之字段异常**:

- 检测非标准或异常的HTTP字段,如User-Agent、Referer等,这些可能是恶意活动的标志。

5. **HTTP可疑流量之回传系统信息**:

- 恶意软件可能会通过HTTP流量发送系统信息,如操作系统版本、硬件配置等,以定制攻击策略。

6. **DNS隧道检测**:

- DNS隧道被用作隐蔽通信通道,可以绕过防火墙,检测这部分流量至关重要。

- 可通过分析DNS查询模式、频率和数据包大小来识别潜在的DNS隧道活动。

这份PPT提供了深入的理解和实用技巧,对于网络安全专业人士来说,是了解现代威胁并提升检测能力的重要参考资料。通过学习,可以增强对HTTP和DNS流量的监控,提高对恶意活动的识别和防御能力。

2018-03-02 上传

2021-02-20 上传

2021-01-04 上传

点击了解资源详情

2021-08-08 上传

2021-04-22 上传

2021-09-20 上传

点击了解资源详情

点击了解资源详情

herosunly

- 粉丝: 7w+

- 资源: 170

最新资源

- 精品--xk-time 是时间转换,时间计算,时间格式化,时间解析,日历,时间cron表达式和时间NLP等的工具,使.zip

- Mark-Web-2-InClass

- 行业分类-设备装置-合成孔径雷达大斜视模式下成像方法.zip

- concourse-mailapp

- ls_bp_hashtags:在活动流内容中启用#hashtags 链接并提供“流行的Hashtags”小部件。 基于 BuddyPress Activity Stream Hashtags (http

- 书籍:分享和浏览我的点燃亮点的地方

- js-paliedispari

- 精品--基于vue2的个人简历模板.zip

- ST0245-001

- lightMvc:一个简单轻量的node mvc 框架,类似asp.net mvc

- MM32SPIN2x(p) 库函数和例程.rar

- ReadAsMultipartAsync-bug:一个示例MVC API项目,用于显示ReadAsMultipartAsync方法中的错误

- fi-ware-idm-rails:KeyRock(已弃用版本)

- FPGA实现FFT pipelined_fft_256.rar

- 精品--一个基于Markdown的个人简历模板.zip

- http服务器的实现1