利用Wireshark进行流量分析:CTF中的数据提取技巧

需积分: 0 70 浏览量

更新于2024-08-04

收藏 988KB DOCX 举报

"流量分析之数据提取1"

网络流量分析是一种技术,用于监控网络中的数据包,以便理解数据传输模式、检测异常活动、诊断网络问题或进行安全分析。在这个场景中,我们关注的是如何从网络流量中提取特定信息,如图片和数据库中的数据。

一、图片提取

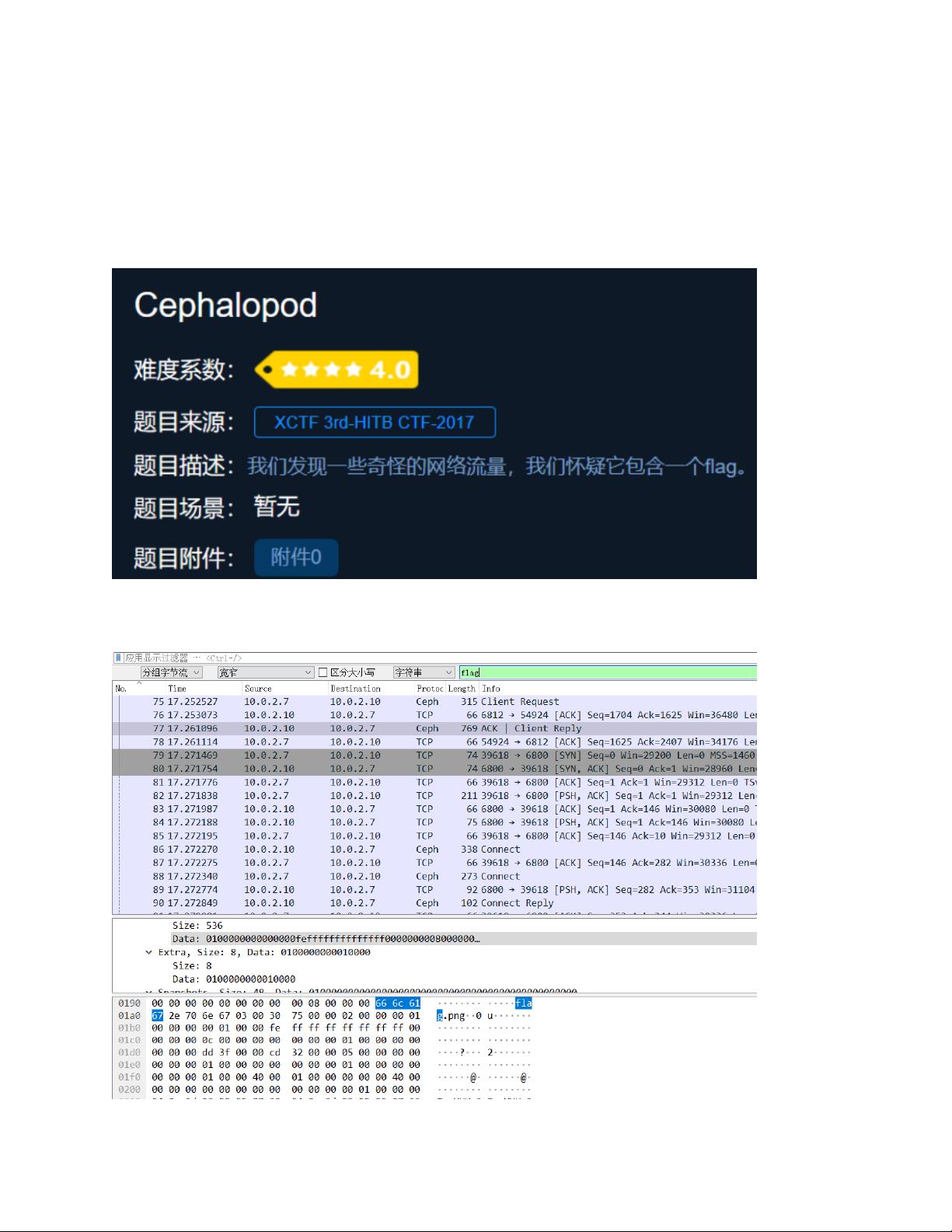

在CTF(Capture The Flag)竞赛中,流量分析经常用于解决谜题。以题目"Cephalopod"为例,参赛者需要分析一个名为"Cephalopod.pcap"的流量包。使用Wireshark这样的网络嗅探工具,可以查找并追踪TCP数据流,找到隐藏的图片信息。一旦找到PNG文件的数据流,将其保存为原始数据。但是,由于数据包中可能包含了额外的头部信息,我们需要了解PNG文件的结构来提取有效的图片数据。

PNG文件由一个PNG文件标志和多个数据块组成,其中IHDR块是文件头,包含图像的基本信息。为了提取完整的PNG图片,我们需要从保存的数据中删除PNG标志位之前的多余数据。这样处理后,我们就能得到一个可以正常打开的PNG图片,从而揭示隐藏的flag。

二、信息提取

在第二个例子中,数据库中的flag被窃取,但所有操作都有流量记录。通过对"sqlmap.pcap"流量包的分析,我们可以看到HTTP流量,这可能包含SQL注入攻击的痕迹。利用Python脚本可以方便地提取和解码这些数据包,揭示潜在的SQL盲注攻击。

在SQL盲注中,攻击者尝试通过不同的值来推测数据库信息。在提供的例子中,攻击者通过一系列测试,比如判断返回值长度,来确定正确的值。分析数据包的模式,我们可以发现每次正确的值都会导致返回长度大于430。因此,找出最后的正确值并加1,就可以得到隐藏的flag。

总结来说,网络流量分析是网络安全和问题排查的关键技能,涉及网络工具、协议和数据库知识。通过熟练运用Wireshark和其他相关工具,可以深入挖掘网络流量中的隐藏信息。这不仅适用于CTF竞赛,也是实际网络安全防御中不可或缺的一部分。为了提升这方面的技能,持续学习和实践是至关重要的。

1337 浏览量

128 浏览量

288 浏览量

2010-06-14 上传

334 浏览量

432 浏览量

619 浏览量

216 浏览量

102 浏览量

lirumei

- 粉丝: 75

最新资源

- 传智播客教学:苏坤主讲骑士飞行棋C#开发教程

- Andy Harris著作:HTML5傻瓜书快速参考指南

- document-change-sketchplugin:处理文档变更的SketchJS示例插件

- 数字信号处理(DSP)原理与应用全面教学

- 户外线路跟踪利器:基于Google Map的Android线路记录器

- Swift通过CocoaPods动态生成直方图图表教程

- 软件学院实验:复数计算器的设计与实现

- STM32控制ENC28j60网络模块完整项目资料及程序

- Linux环境编译Java项目含第三方库包教程

- Leaflet.PolylineMeasure: 实现地理路径长度测量的JavaScript插件

- 使用Sketch-Predefined-Pages插件优化设计工作流程

- 淘淘商城前端开发资源包:JS、CSS代码解压即用

- iPhoneAxure组件资源库:免费下载iPhone主题设计

- 2440开发板硬件原理图详细解读

- 探索Swift动画开发:SHSnowflakes雪花飘落效果

- 施耐德编程软件:特维德PLC编辑器