Web应用安全揭秘:XSS、CSRF等常见问题与防护策略

需积分: 10 176 浏览量

更新于2024-08-04

收藏 421KB DOCX 举报

在Web应用开发中,安全性问题是不可忽视的重要环节。随着技术的广泛应用,Web应用面临着诸多安全威胁,如跨站脚本(XSS)、跨站请求伪造(CSRF)、SQL注入以及文件上传漏洞等。这些问题的存在不仅影响用户体验,还可能导致敏感信息泄露、网站被恶意篡改甚至遭受经济损失。

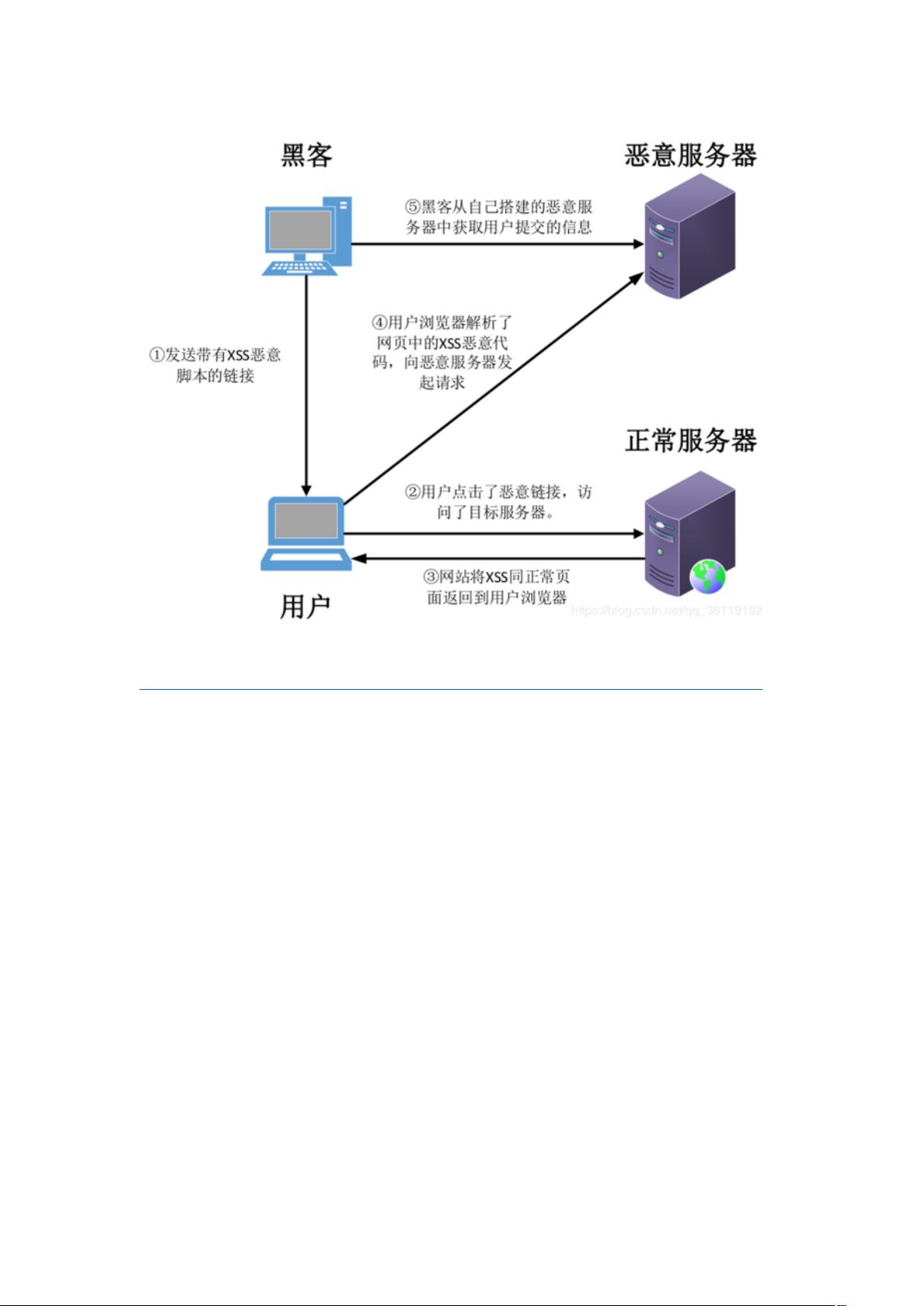

XSS(CrossSiteScripting)是一种常见的Web安全威胁,主要通过在用户浏览器上执行恶意脚本,利用开发者对用户输入数据处理不当或过滤不严的漏洞。攻击者通常会在网页上嵌入可执行的JavaScript代码,当用户访问含有此类代码的页面时,恶意脚本会运行。XSS攻击类型包括反射型和存储型:

1. 反射型XSS,也称非持久型,是通过将恶意脚本作为URL参数传递给用户,诱使用户点击而触发。这种类型的攻击通常用于窃取用户Cookie,获取个人信息,或进行钓鱼等。例如,URL中可能包含`<script>alert(document.cookie)</script>`,用户点击后,脚本会弹出警告显示Cookie信息。

2. 存储型XSS,又称持久型,更为危险,因为恶意脚本会存储在服务器数据库中,即使用户未再次访问,也可能在后续浏览中被执行。这类攻击通常发生在用户表单提交的数据中,如评论、博客等,可能导致恶意代码传播、蠕虫攻击和Cookie盗窃。

另一个关键的安全问题是CSRF(Cross-Site Request Forgery),攻击者通过伪造用户已登录的身份,发送未经授权的请求,如购买商品或更改用户设置。这要求攻击者能够获取用户的会话标识,如cookies或CSRF令牌。

SQL注入是针对数据库的攻击,攻击者通过输入恶意SQL语句,试图绕过应用程序的安全防护,直接访问、修改或删除数据库中的数据。这通常发生在未经验证和参数化查询的应用程序中。

文件上传漏洞允许攻击者上传恶意文件,如木马、病毒或包含恶意代码的文件,当其他用户下载或执行这些文件时,可能导致系统崩溃或被黑客控制。

为了应对这些安全问题,开发团队应增强以下措施:

1. 对用户输入进行严格的验证和转义,防止恶意脚本执行。

2. 使用CSRF令牌来保护跨域请求,确保请求的真实性和来源。

3. 使用参数化查询或预编译语句来防止SQL注入。

4. 实施文件上传限制和检查,只允许上传特定类型的、经过安全扫描的文件。

5. 定期更新和审计系统,修复已知的安全漏洞。

6. 提高开发人员的安全意识培训,强调安全编码实践。

了解并重视Web应用中的安全性问题,采取相应的预防措施,是保障用户数据安全和维护网站稳定运行的关键。

2021-04-30 上传

2022-06-19 上传

2021-06-06 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

冷风西

- 粉丝: 0

- 资源: 3

最新资源

- codezhifty

- jahresmeisterschaft_fsb:该程序用于评估射击俱乐部“FeldschützengesellschaftBolligen”的年度冠军(Jahresmeisterschaft)

- fm-contour-mapper:美国调频频谱互动图

- r4ioos:R的自动化和报告演示

- 记录用python实现的机器学习算法.zip

- DataMiningAlgorithms

- TodoList:这是一个包含搜索栏的待办事项列表

- 小轩菜单工具易语言源码-易语言

- POLS6480-Fall2020-UH-家庭作业

- Python库 | requests_ntlm-1.1.0-py2.py3-none-any.whl

- DailyCodingProblem

- Maze_Java

- 记录学习Python Web 框架 Flask的代码.zip

- FizzBuzzStrategy:具有Strategy模式的FizzBuzz实现

- PasswdSafe-开源

- node-ruby-sass