泛微OA8前台SQL注入漏洞解析与利用示例

需积分: 0 177 浏览量

更新于2024-08-04

收藏 90KB DOCX 举报

泛微OA8前台SQL注入漏洞分析

在泛微OA8系统中,存在一个关键的SQL注入漏洞,主要出现在getdata.jsp页面。该漏洞位于URL的cmd参数中,通过不安全的操作将用户提交的请求直接传递给weaver.hrm.common.AjaxManager类的getData方法。这个方法首先检查cmd参数是否存在,如果存在,会进一步调用名为proc的方法。

在proc方法中,当cmd参数值为"getSelectAllId"时,程序会从请求中提取sql和type参数。值得注意的是,getSelectAllIds方法会直接执行传入的SQL语句。攻击者可以利用这一点,构造恶意SQL注入请求,例如:

```sql

?cmd=getSelectAllId&sql=select%20password%20as%20id%20from%20HrmResourceManager

```

在这个例子中,攻击者的目标是获取HrmResourceManager表中的password字段值,通过注入的SQL,成功获取到了sysadmin用户的密码。通过浏览器访问构造的测试URL,页面上显示了预期的结果。

为了验证这一漏洞,攻击者可以尝试使用如下的payload(即注入的SQL查询):

1. 注入SQL:`selectpasswordasidfromHrmResourceManager`

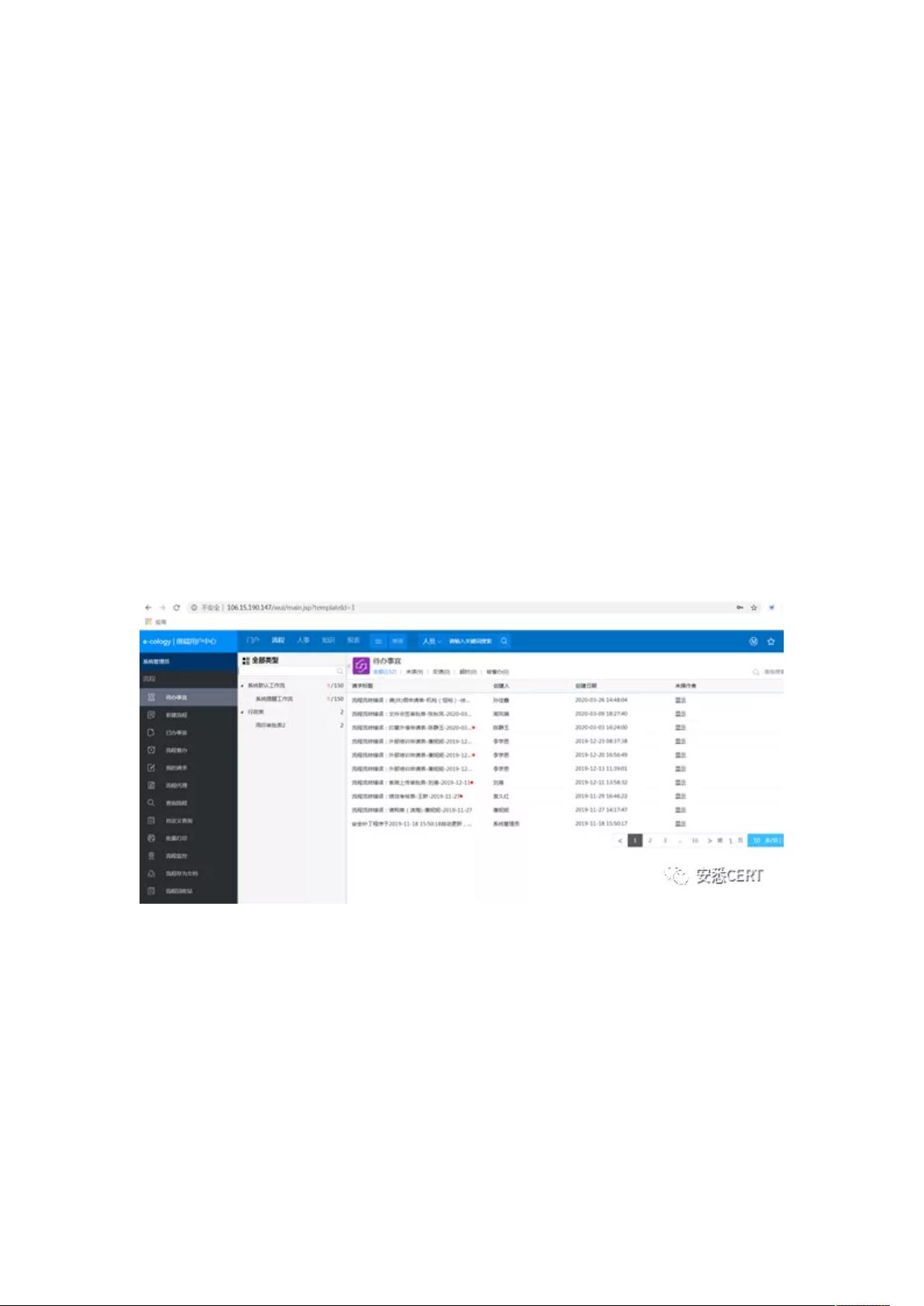

2. 测试URL:`http://106.15.190.147/js/hrm/getdata.jsp?cmd=getSelectAllId&sql=select%201234%20as%20id`

3. 结果:页面显示1234,表明SQL已执行,且数据被正确解析。

由于密码通常会被加密存储,攻击者可能需要对获取到的密文进行MD5等哈希函数的对比,以确认是否为sysadmin用户的原始密码(如:`sysadmin123450aA`)。这种类型的注入漏洞可能导致敏感信息泄露,因此对于web应用程序来说,确保对用户输入的参数进行严格的输入验证和参数化查询是至关重要的,以防止此类SQL注入攻击。开发团队应尽快修复这个漏洞,以保护系统的安全性。

2021-12-29 上传

2019-09-22 上传

2022-08-03 上传

2022-08-08 上传

2022-07-25 上传

2024-11-29 上传

2022-04-11 上传