iOS运行时安全分析:利用Cycript逆向工程

需积分: 3 142 浏览量

更新于2024-07-21

收藏 770KB PDF 举报

"该资源是关于使用Cycript在运行时对iOS进行黑客攻击的PDF文档,作者SebastiánGuerrero是一名移动安全分析师。主要内容包括分析二进制文件、处理加密二进制文件以及利用Cycript操控运行时环境,同时提到了如何增强运行时的安全性。"

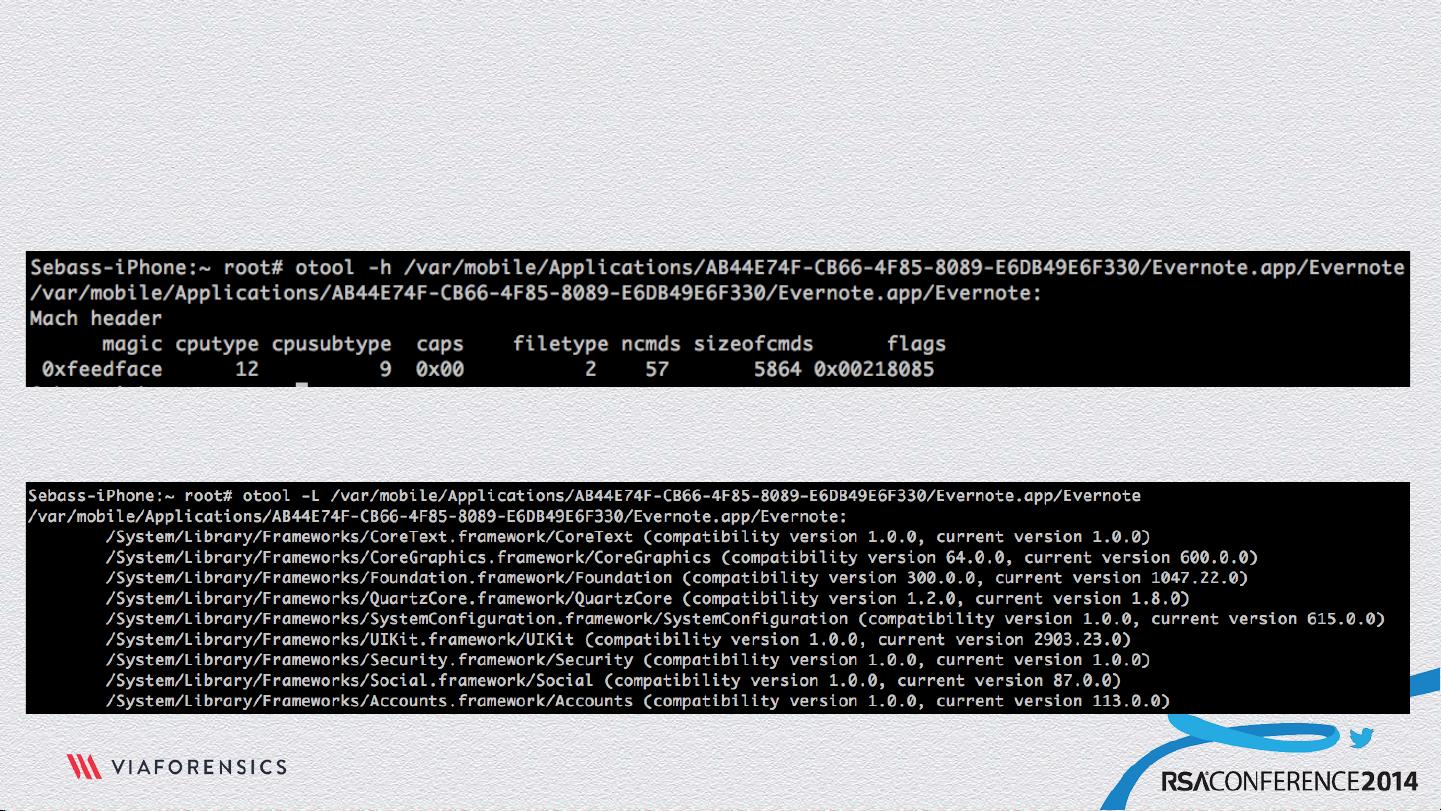

本文档首先介绍了在iOS应用分析中一个关键环节——分析二进制文件。iOS应用架构主要基于Mach-O文件格式,这是一种包含头部信息、目标架构、加载命令、符号表位置、共享库、数据段等元素的文件结构。开发者可以使用`otool`工具来检查Mach-O格式的头部信息,而`load command`部分则可用于深入分析。

接下来,文档提到了`class-dump-z`工具,这是一个用于输出Objective-C头文件的工具,能够显示程序中编译的类、相关方法、实例变量和属性,对于逆向工程和理解应用程序内部工作原理非常有帮助。

在讨论加密二进制文件时,文档指出App Store中的应用总是被加密,类似于FairPlay DRM在iTunes音乐中的使用。而自发行的应用通常不加密。当应用被加载到内存时,加载器会解密这些应用。虽然可以直接使用调试器来抓取内存中的解密应用,但这个过程可能比较繁琐,为此已经有一些工具如Craculous、Clutch和Installous9被开发出来,简化了这一过程。

然后,文档深入到如何利用Cycript来操控iOS应用的运行时环境。Cycript是一种结合了JavaScript和Objective-C语法的工具,它允许黑客在运行时注入代码,改变应用行为,或者获取敏感信息。通过Cycript,攻击者可以动态地查看和修改对象,探索应用的内部结构,甚至执行未公开的功能。

最后,文档也提及了保护运行时安全的措施,可能涉及代码混淆、运行时检测、动态权限控制等技术,以防止恶意的Cycript操作。

这份文档是针对安全专业人士和iOS开发者的,详细阐述了如何使用Cycript进行iOS应用的动态分析和逆向工程,同时也提醒了开发者需要采取哪些措施来加强应用的安全性。

160 浏览量

237 浏览量

148 浏览量

2021-03-08 上传

229 浏览量

2022-09-20 上传

200 浏览量

106 浏览量

yu_duo

- 粉丝: 2

- 资源: 26