中间件基线整改:Nginx、Websphere、Tomcat安全配置指南

需积分: 41 46 浏览量

更新于2024-09-01

收藏 883KB DOCX 举报

"这篇文档是关于中间件基线扫描漏洞整改的参考,主要涉及Nginx、Tomcat和Websphere三款常见的应用服务器。它提供了针对这些中间件的特定安全配置建议,以提高系统安全性并减少潜在的安全风险。"

在IT领域,基线扫描是一种常规的安全评估方法,用于确保系统符合预设的安全标准。本文档详细列出了Nginx、Tomcat和Websphere在安全配置方面的一些关键检查项和整改措施。

对于Nginx,文档指出了一些重要的安全配置:

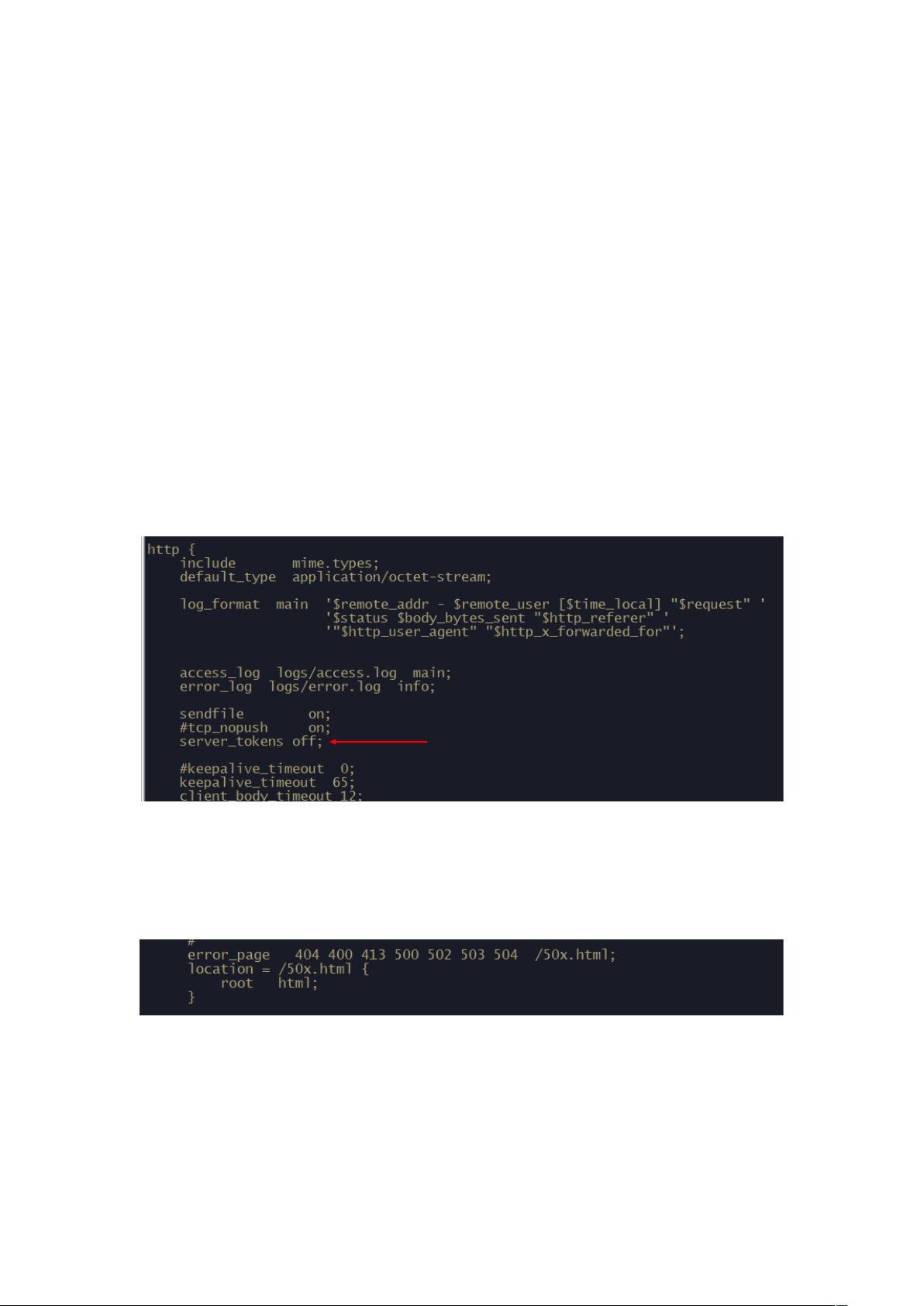

1. **隐藏Nginx版本信息**:通过在`http`配置段添加`server_tokens off;`,可以防止攻击者利用版本信息进行针对性攻击。

2. **自定义错误信息**:可以修改`error_page`字段来定制返回的错误信息,避免泄露服务器内部信息。

3. **限制客户端下载速度**:使用`limit_conn_zone`、`limit_conn`和`limit_rate`设置,可以防止DoS攻击。

4. **控制超时时间**:调整`keepalive_timeout`、`client_body_timeout`、`client_header_timeout`和`send_timeout`以优化服务器响应和断开无活动连接。

5. **配置日志记录**:确保`Errorlog`和`accesslog`字段未被注释,以便跟踪和分析异常行为。

对于Tomcat,文档提出了以下安全措施:

1. **设置最大连接数**:通过`maxThreads`和`minSpareThreads`字段控制并发连接,避免资源耗尽。

2. **禁用危险HTTP方法**:在`web.xml`中设置`readonly`参数为`true`,阻止如PUT、DELETE等可能导致数据篡改的方法。

3. **禁止目录列表**:通过设置`listings`为`false`,防止用户查看或下载服务器上的非Web内容。

4. **更改默认端口**:修改`server.xml`中的端口号,避免使用默认的8080端口,增加攻击难度。

5. **配置错误页面重定向**:在`web.xml`中定义错误页面,提供友好的用户体验同时隐藏服务器错误详情。

对于Websphere(也称为WAS),文档虽然没有提供具体的配置示例,但提到了7个大类的漏洞,这通常包括权限管理、日志记录、安全策略配置、加密机制、会话管理等多个方面。实际整改时,需要参考Websphere官方的安全指南,对这些方面进行细致的检查和调整。

这份文档为IT管理员提供了一个基础的安全配置检查列表,帮助他们强化中间件的安全性,防止可能的攻击和数据泄露。但值得注意的是,每个环境都有其特殊性,因此在实施这些整改措施时,应根据具体情况进行调整,确保不影响正常服务的同时增强整体安全防护。

1600 浏览量

740 浏览量

120 浏览量

391 浏览量

175 浏览量

ithighy

- 粉丝: 1

最新资源

- C#实现桌面飘雪效果,兼容Win7及XP系统

- Swift扩展实现UIView视差滚动效果教程

- SQLServer 2008/2005版驱动sqljdbc4.jar下载

- 图像化操作的apk反编译小工具介绍

- 掌握IP定位技术,轻松获取城市信息

- JavaFX项目计划应用PlanAmity代码库介绍

- 新华龙C8051系列芯片初始化配置教程

- readis:轻松从多Redis服务器获取数据的PHP轻量级Web前端

- VC++开发的多功能计算器教程

- Android自定义图表的Swift开发示例解析

- 龙门物流管理系统:Java实现的多技术项目源码下载

- sql2008与sql2005的高效卸载解决方案

- Spring Boot微服务架构与配置管理实战指南

- Cocos2d-x跑酷项目资源快速导入指南

- Java程序设计教程精品课件分享

- Axure元件库69套:全平台原型设计必备工具集