Yii框架反序列化RCE漏洞利用分析

需积分: 0 61 浏览量

更新于2024-08-05

收藏 1.87MB PDF 举报

"Yii框架中的反序列化漏洞利用链,主要涉及`yii\rest\IndexAction`类和Symfony组件的`UnicodeString`和`LazyString`类,利用反序列化机制触发远程代码执行(RCE)"

在Yii框架中,反序列化漏洞是一种常见的安全问题,它允许攻击者通过构造特定的序列化数据来控制程序流程,从而可能执行任意代码。此文章关注的是一个未修复的漏洞利用链,具体涉及到Yii框架的`yii\rest\IndexAction`类和Symfony组件的`UnicodeString`与`LazyString`类。

1. **寻找反序列化点**

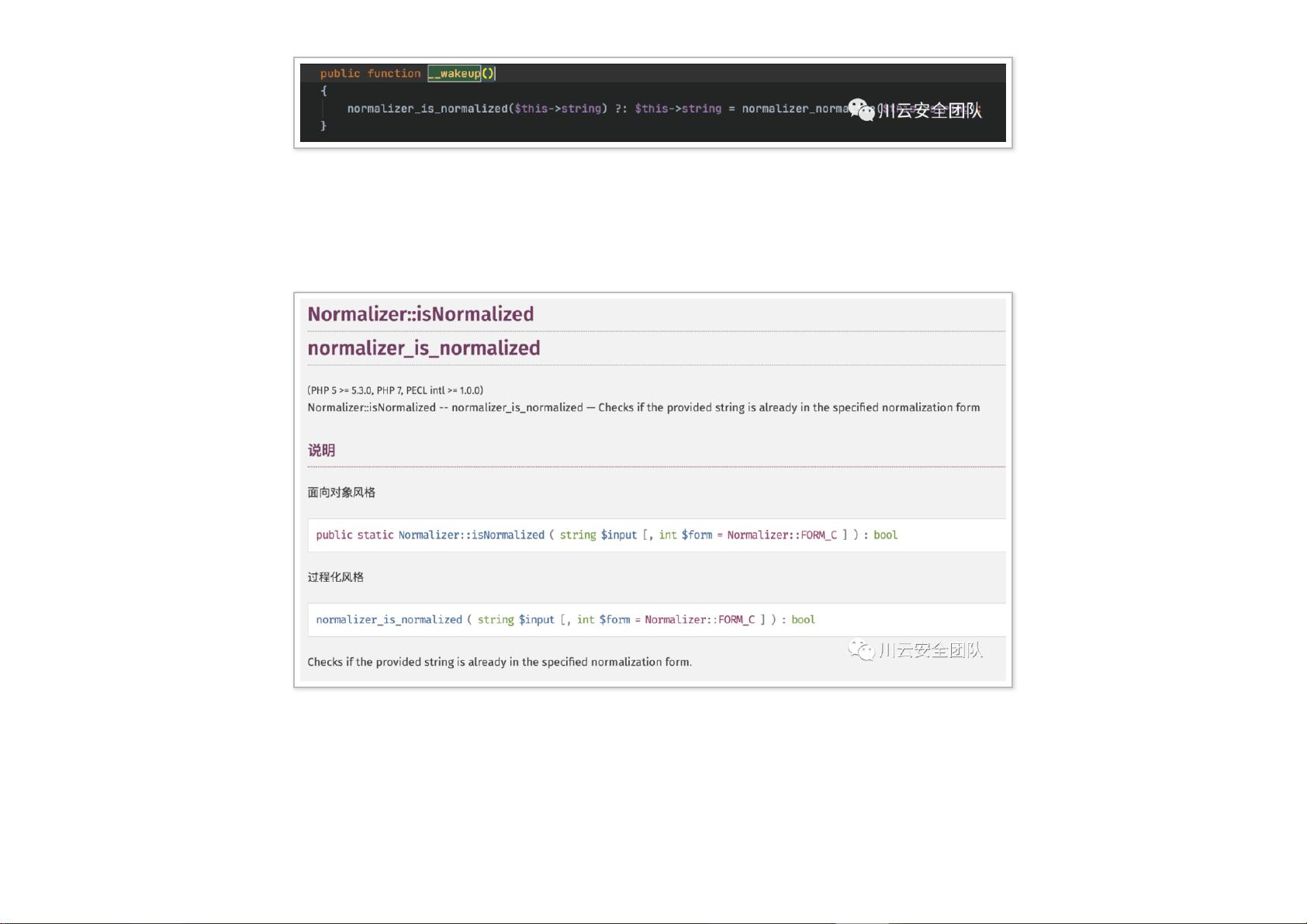

- 在这个场景中,`UnicodeString`类的`__wakeup`方法被找到,它调用了`normalizer_is_normalized`方法,而该方法的参数必须是字符串。由于`this->string`是可以控制的,所以可以通过构造特殊的序列化数据来影响执行流程。

2. **利用链构造**

- `__toString`方法被用来构造利用链的关键部分。找到`LazyString`类的`__toString`方法,其中`($this->value)()`形式表明函数名是可控的。

- 结合`IndexAction`类的`run`方法,可以创建一个反序列化利用链,即`IndexAction`实例化后,其`run`方法被调用,这进一步导致`UnicodeString`的`__toString`和`__wakeup`方法执行。

3. **最终利用链**

- 首先,实例化`IndexAction`类,并设置`$checkAccess`、`$id`和`$config`变量。

- 然后,创建一个`LazyString`实例,将它的`$value`变量设置为包含`IndexAction`类和`run`方法的数组。

- 最后,创建`UnicodeString`实例,将它的`$string`变量设置为`LazyString`类。

4. **payload构造**

- 文章提供了PHP代码示例,创建了命名空间和类的定义,用于模拟漏洞利用链。实际的exploit(payload)可能需要根据具体的环境和目标进行调整。

这个漏洞利用链展示了如何通过精心设计的序列化数据来触发RCE。由于官方未提供补丁,开发者需要自行评估风险并采取相应的安全措施,比如限制不受信任的数据源的反序列化,或者在应用层面上进行输入验证和过滤。此外,定期更新框架和依赖库以获取最新的安全修复也是防范此类问题的重要手段。

2022-08-03 上传

2022-08-03 上传

点击了解资源详情

2022-08-03 上传

点击了解资源详情

点击了解资源详情

2021-09-05 上传

2021-03-09 上传

2021-05-13 上传

武藏美-伊雯

- 粉丝: 31

- 资源: 352

最新资源

- AA4MM开源软件:多建模与模拟耦合工具介绍

- Swagger实时生成器的探索与应用

- Swagger UI:Trunkit API 文档生成与交互指南

- 粉红色留言表单网页模板,简洁美观的HTML模板下载

- OWIN中间件集成BioID OAuth 2.0客户端指南

- 响应式黑色博客CSS模板及前端源码介绍

- Eclipse下使用AVR Dragon调试Arduino Uno ATmega328P项目

- UrlPerf-开源:简明性能测试器

- ConEmuPack 190623:Windows下的Linux Terminator式分屏工具

- 安卓系统工具:易语言开发的卸载预装软件工具更新

- Node.js 示例库:概念证明、测试与演示

- Wi-Fi红外发射器:NodeMCU版Alexa控制与实时反馈

- 易语言实现高效大文件字符串替换方法

- MATLAB光学仿真分析:波的干涉现象深入研究

- stdError中间件:简化服务器错误处理的工具

- Ruby环境下的Dynamiq客户端使用指南