PPStream 数据包分析与L7过滤教程

"这篇教程主要介绍了如何进行L7抓包分析和编写特码,通过Wireshark工具来解析PPStream的网络流量,从而理解PPStream协议的工作原理和数据包结构。"

在信息技术领域,网络抓包是分析网络通信、调试协议和解决网络问题的重要手段。Wireshark是一款广泛使用的网络封包分析软件,它能够捕获并显示网络通信的数据包,帮助我们深入理解网络传输的过程。本教程以"L7抓包分析和篇写特码"为主题,以PPStream为例,展示了如何利用Wireshark进行深入的数据包分析。

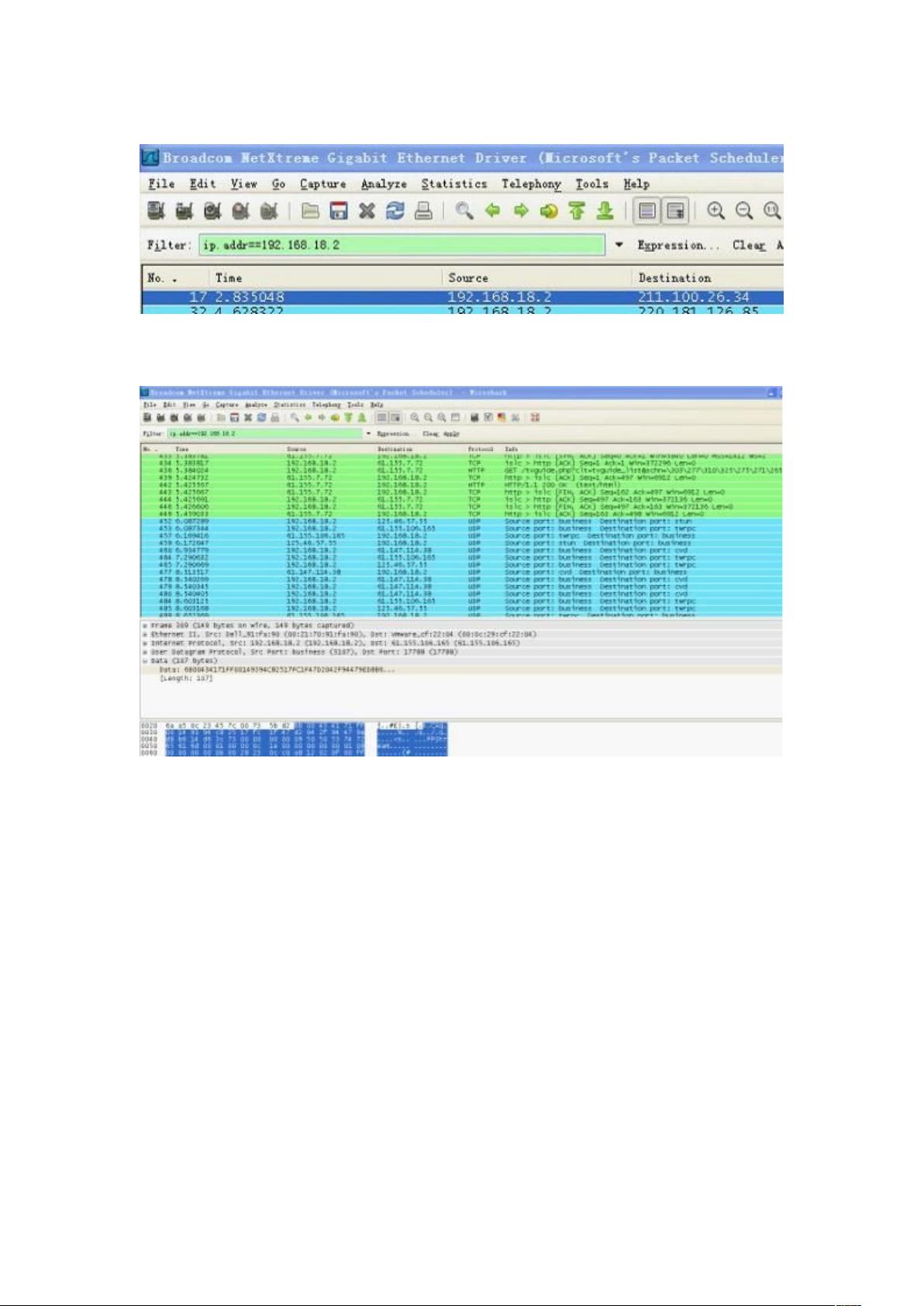

首先,抓包过程中需要注意避免其他程序对抓包结果的干扰,确保只捕获目标程序(如PPStream)的数据包。教程中提到了开启PPStream并抓取其广告和频道信息的HTTP包,以及在观看电视时出现的UDP包。

接着,教程进入了数据分析阶段。通过选择特定的数据包,如包含"pps"字符串的包,但不直接用"pps"作为过滤器,以免影响正常访问。通过对目的IP地址的过滤和追踪,可以观察到本地与远程IP间的完整交互过程。

分析数据包内容时,发现了一个包含"pps"协议的握手包,其中的数据特征揭示了PPStream的连接请求。数据包中的一段"5400434671ff00010001004700707073..."可能是PPStream特有的标识,其中"540043"后的数据可能是视频文件的URL。为了编写有效的L7特码(应用层协议识别规则),教程指出不能简单地以"43"作为特征,因为这可能会导致误判。因此,需要寻找更具体且固定的特征来定义PPStream协议。

通过反复比较数据包内容,找到了一个相对稳定的特征——"XX0043",尽管"00"不能单独作为特码,但"43"可能是PPStream协议的关键标识。然而,为了避免误杀,可能需要结合更多的上下文信息来编写更精确的L7表达式。

这篇教程详细讲解了如何使用Wireshark进行L7层抓包分析,特别是对于PPStream协议的解析,有助于读者了解网络协议分析的基本方法,并为其他类似应用的分析提供参考。通过这样的实践,不仅可以提升网络诊断能力,也有助于深入理解网络协议的运作机制。

995 浏览量

347 浏览量

364 浏览量

jsfyin

- 粉丝: 1

- 资源: 1