如何防止ssh和openssl被扫描:版本伪装技巧

下载需积分: 49 | DOC格式 | 163KB |

更新于2024-09-07

| 94 浏览量 | 举报

"本文主要介绍了如何对SSH和OpenSSL进行防扫描策略,通过修改服务端的版本标识来避免被网络扫描器探测到,从而增强系统的安全性。这些方法主要用于安全加固,防止恶意攻击者针对已知漏洞进行扫描和利用。"

在SSH防扫描方面,主要涉及以下步骤:

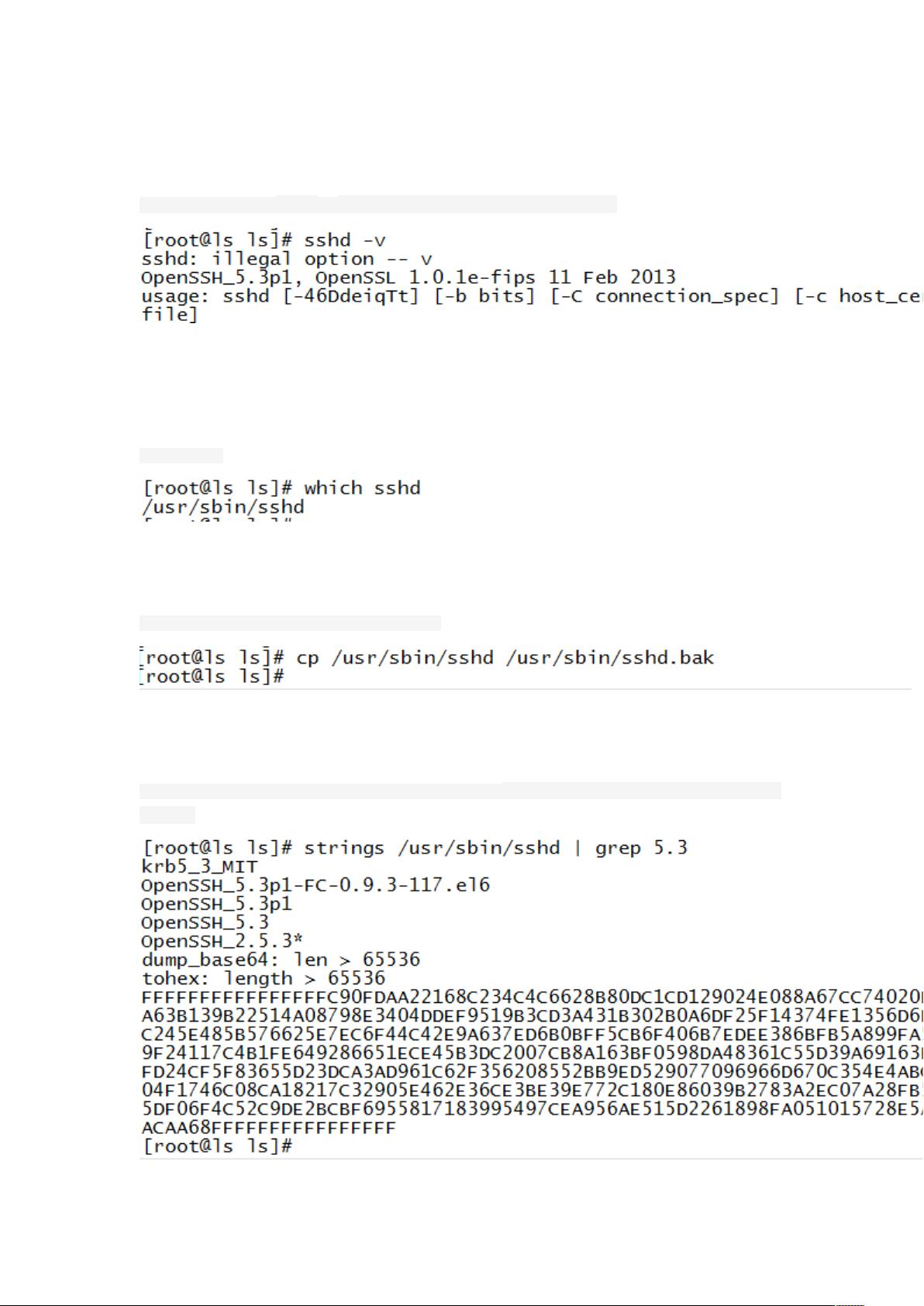

1. **查看OpenSSH版本号**:虽然`sshd -v`不是标准选项,但它通常用于显示SSH服务器的版本信息,暴露系统可能存在的脆弱性。

2. **备份sshd**:在执行任何修改之前,应先备份原始的`sshd`二进制文件,以防万一出现问题可以恢复原状。例如,将`/usr/sbin/sshd`复制到`/usr/sbin/sshd.bak`。

3. **修改sshd版本号字符串**:使用`strings`命令查找`sshd`文件中包含的版本号字符串,并用`sed`进行替换。例如,将`OpenSSH_5.3`替换为`OpenSSH_7.9`。这使得扫描器无法准确识别SSH服务器的真实版本。

4. **验证修改**:修改后,再次运行`sshd -v`检查版本号是否已经更改为新值。注意,虽然修改版本号可以避免扫描,但人工检查时可能会发现异常。

对于OpenSSL的防扫描,步骤如下:

1. **查看OpenSSL版本**:运行`openssl version`命令获取当前OpenSSL的版本信息。

2. **定位OpenSSL库**:使用`which openssl`找出OpenSSL的可执行文件位置,然后通过`ldd`找出依赖的`libcrypto.so`库的位置。

3. **备份libcrypto.so**:对`libcrypto.so`进行备份,以防万一需要回滚更改。

4. **查看版本字符串**:使用`strings`命令查看库文件中的版本字符串,找到需要替换的部分。

5. **替换版本字符串**:同样使用`sed`命令替换`libcrypto.so`中的版本字符串。例如,将`1.0.1e`替换为`1.0.1g`。但要注意,不兼容的版本号修改可能导致服务失败,如OpenSSL 1.0.0不应被修改为1.0.1g。

6. **验证修改**:最后,再次运行`openssl version`确认版本号已更新。同时,通过`sshd -v`查看是否影响了SSH服务的正常工作。

请注意,尽管这些方法可以在一定程度上降低被扫描的风险,但它们并不能替代全面的安全措施,如定期更新软件、应用安全补丁、限制不必要的网络访问等。此外,修改版本号可能会影响某些依赖于准确版本信息的应用程序,因此在生产环境中需谨慎操作。

相关推荐

zzkkoo8

- 粉丝: 12

最新资源

- Micro USB转RS232/485/TTL模块设计与测试

- Ruby库pogoplug_api:简化家庭NAS数据操作指南

- CISCO UCS与Vmware_ESX服务器安装详细指南

- C# 跨平台移动开发实战指南

- 三星2416双板设计方案解析

- OpenCL加速波函数崩溃procgen算法Python实现

- BeTheHero应用开发:利用Node.JS和React为宠物救助贡献力量

- ZC0301L摄像头驱动安装与兼容性体验

- 企业共享文件安全管理-禁止删除与复制的专业加密软件

- TripInference: MATLAB与Python的行程推断工具

- 企业网络拓扑设计:基于eNSP与华为HCIA认证实践

- Win7系统下Delphi帮助文件打开补丁使用指南

- 提升XP系统音效体验:SRS音效增强中文版使用攻略

- Testrepo:掌握学校资料库的Python解决方案

- 算法面试问答大全:高效解决问题的准则

- 电力系统负荷预测深度分析与机器学习应用