Cisco多VLAN配置通过防火墙上网详解

需积分: 50 117 浏览量

更新于2024-09-09

收藏 61KB DOCX 举报

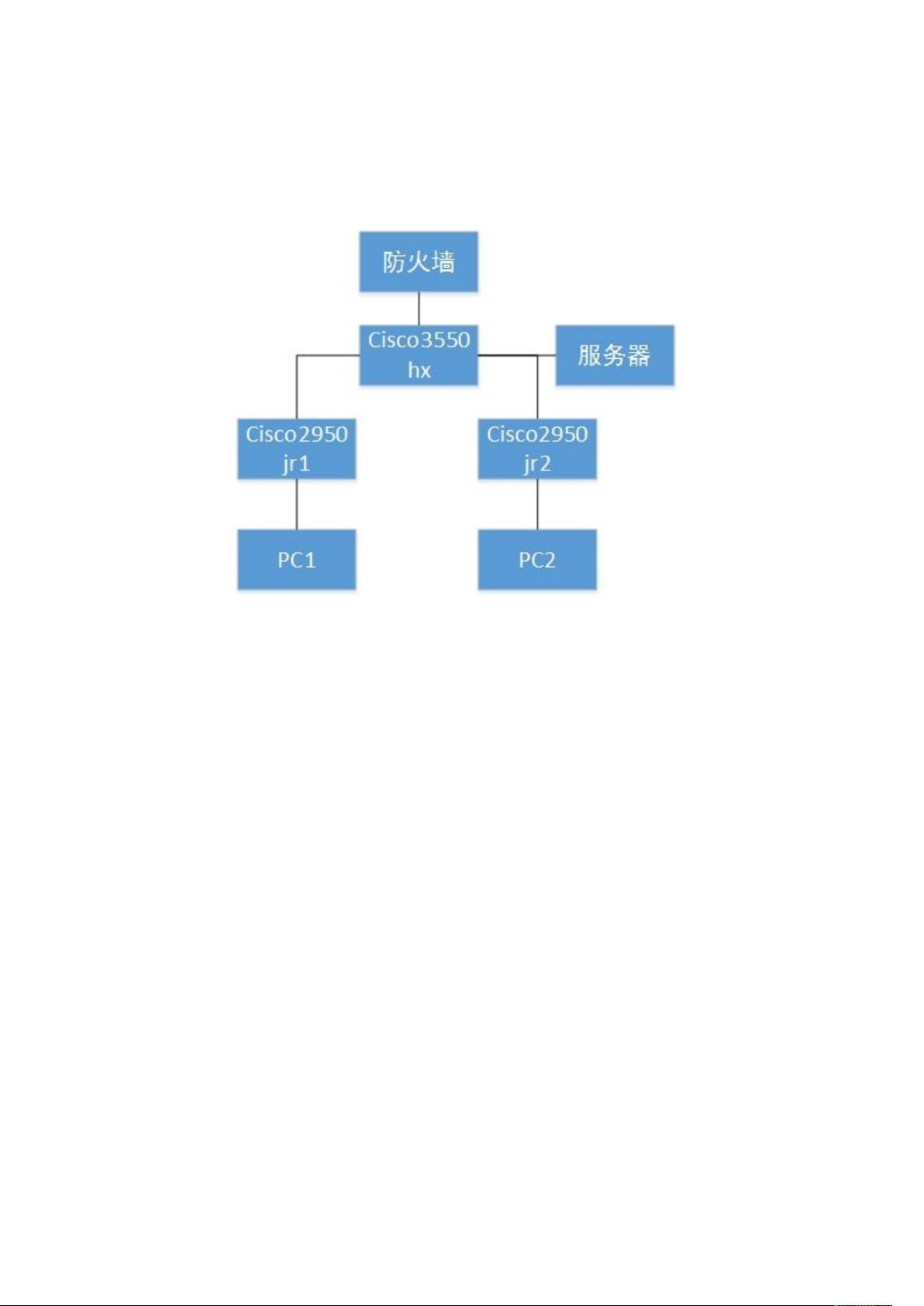

在本文档中,我们将深入探讨如何在Cisco网络环境中配置多VLAN架构,以便通过防火墙实现不同VLAN间的通信并实现网络隔离。首先,我们有一个由核心交换机Cisco 3550和两个接入交换机Cisco 2950(jr1和jr2)组成的网络结构,其中VLAN 10用于server设备,VLAN 20和VLAN 30分别对应work1和work2的工作区域。

1. **VTP管理域配置**:

VTP (Virtual Terminal Protocol) 是Cisco的VLAN管理协议,通过设置VTPDOMAIN,我们可以确保所有交换机共享相同的VLAN配置。在核心交换机hx上,使用`vtpdomain`命令设置管理域名称,并将其设置为服务器模式(VTPSERVER),允许创建、修改和删除VLAN。接入交换机jr1和jr2则设置为客户端模式(VTPCLIENT),它们会从hx接收VLAN信息,但不进行本地修改。

2. **中继配置**:

为了使VLAN信息能够在整个网络中传播,特别是到达接入交换机,我们需要配置中继(trunking)。Cisco交换机支持多种中继技术,如ISL(Inter-Switch Link),它使用Cisco私有的标签来传输VLAN数据。配置中继时,需要确保核心交换机与接入交换机之间的链路(如hx的fa0/23和jr1的fa0/24,以及hx的fa0/24和jr2的fa0/24)使用交叉线,并配置为支持中继功能。

3. **VLAN创建和分配**:

在server所在的Cisco 3550上,创建VLAN 10,然后将核心交换机的fa0/10到fa0/20接口划入该VLAN。接入交换机jr1和jr2的fa0/9到fa0/20接口同样分配到相应的VLAN 20和VLAN 30,以实现各自的网络隔离。

4. **三层交换机配置**:

配置三层交换功能,通常在核心交换机上完成,涉及IP地址管理和子网划分。可能涉及到三层接口配置、VLAN路由或者使用VLAN Trunking Protocol (VTP) 来在不同的VLAN之间提供三层连接。

5. **防火墙策略**:

最后,尽管没有具体提及,但考虑到是通过防火墙上网,还需要在防火墙上配置规则,允许或限制不同VLAN之间的通信流量,比如基于目的IP地址、端口号或安全策略的访问控制。

总结来说,这篇文章主要讲解了在Cisco网络环境中通过VTP、中继和防火墙策略实现多VLAN的部署和管理,确保了各VLAN的安全隔离及网络的顺畅通信。对于IT管理员来说,理解并实践这些步骤至关重要,以构建和维护一个高效、安全的企业网络架构。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-11-02 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情