JA-SIG CAS v3.3部署与Web应用SSO配置详解

需积分: 9 153 浏览量

更新于2024-07-27

收藏 191KB DOCX 举报

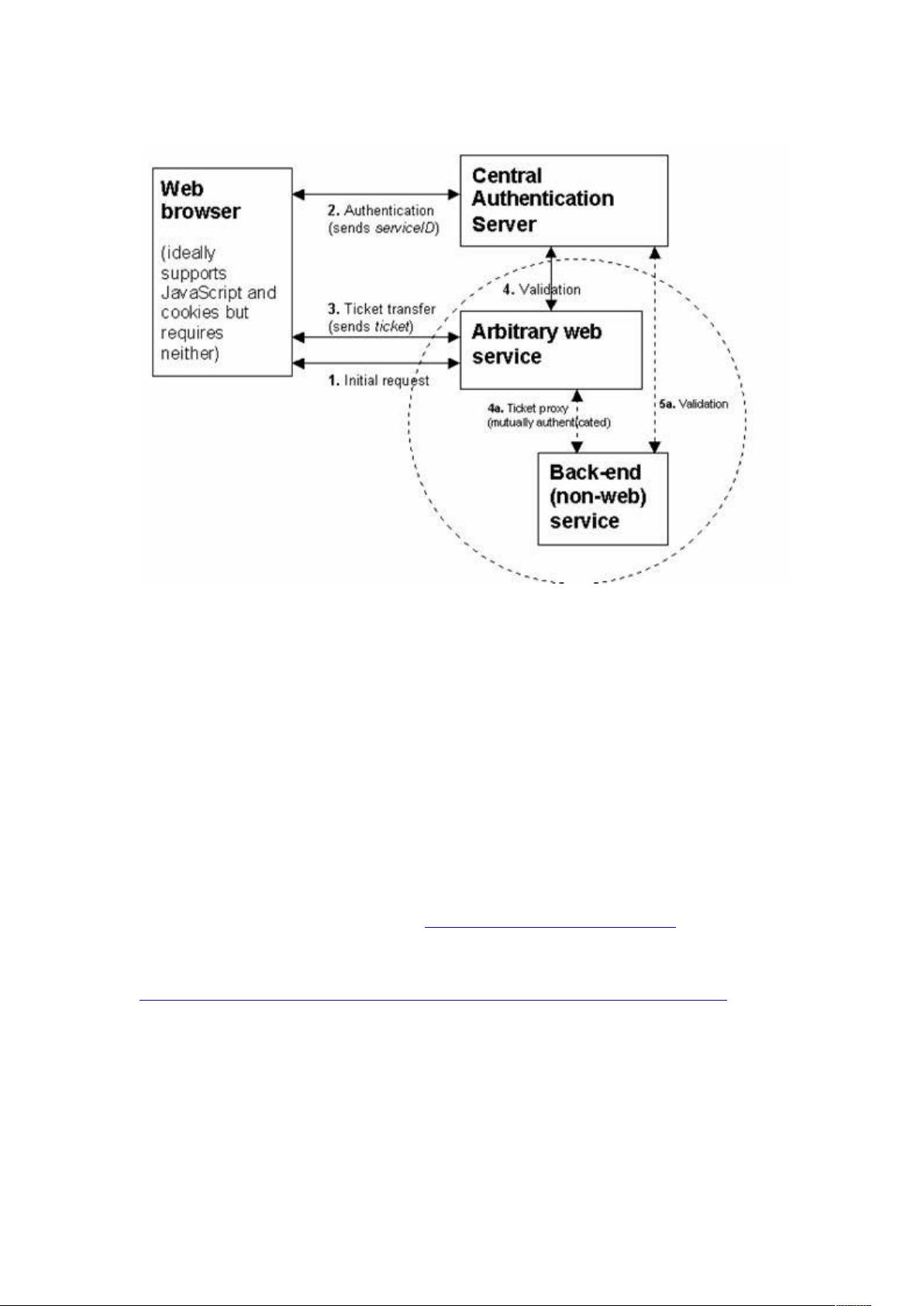

本文档是关于JA-SIG CAS (v3.3) 的一项初步调研总结,主要关注的是如何在一个具体的环境中配置和集成CAS (Central Authentication Service) 以实现Single Sign-On (SSO) 功能。研究的核心是在一个Web应用架构中,CAS服务器部署在IP地址192.168.7.115,其访问地址为https://cas.mycompany.com:8443/cas/,负责提供身份验证和授权服务。

首先,部署的cas服务被设计为一个web应用,它处理用户的登录请求并将其转发到实际的业务应用,如web1和web2。web1和web2分别位于192.168.7.90,它们的访问地址分别为http://192.168.7.90:8081/web1和http://192.168.7.90:8082/web2。通过使用CAS,用户只需在登录一次后,就能在这些应用之间无缝切换,无需再次输入凭据,提高了用户体验。

在配置方面,cas服务器运行在8443端口,并且为了SSL/TLS通信的安全,需要在服务器上配置相应的证书。同时,为了映射cas.mycompany.com域名到192.168.7.115,DNS或者hosts文件需要进行相应的设置,确保浏览器能够正确解析URL。

在web.xml文件中,关键的配置参数包括:

1. `<context-param>`标签用于定义CAS服务器的URL前缀,即casServerUrlPrefix,设置为https://cas.mycompany.com:8443/cas/,这是用户进行身份验证的起点。

2. serverName参数用于指定web应用的实际地址,这里设置为192.168.7.90:8081,确保CAS滤器能正确地将用户重定向回正确的web应用。

3. `<filter>`标签定义了两个CAS相关的过滤器:`CASAuthenticationFilter`和`CASValidationFilter`。前者负责处理用户的登录请求,后者则验证服务票证(Ticket),确保用户具有访问权限。这两个过滤器的关键配置项,如casServerLoginUrl,用于指定CAS服务器的身份验证接口。

通过以上配置,当用户在web1或web2访问时,如果还未登录,会自动重定向到cas服务器进行身份验证。一旦验证成功,cas服务器会返回一个服务票证,web应用再通过CASValidationFilter检查该票证的有效性,从而实现单点登录功能。

本文档提供了对JA-SIG CAS v3.3在实际环境中的应用和配置案例,对于理解和实施SSO解决方案在企业级应用架构中扮演的角色具有参考价值。

2022-06-13 上传

2022-07-12 上传

半根葱II

- 粉丝: 14

- 资源: 25

最新资源

- 前端协作项目:发布猜图游戏功能与待修复事项

- Spring框架REST服务开发实践指南

- ALU课设实现基础与高级运算功能

- 深入了解STK:C++音频信号处理综合工具套件

- 华中科技大学电信学院软件无线电实验资料汇总

- CGSN数据解析与集成验证工具集:Python和Shell脚本

- Java实现的远程视频会议系统开发教程

- Change-OEM: 用Java修改Windows OEM信息与Logo

- cmnd:文本到远程API的桥接平台开发

- 解决BIOS刷写错误28:PRR.exe的应用与效果

- 深度学习对抗攻击库:adversarial_robustness_toolbox 1.10.0

- Win7系统CP2102驱动下载与安装指南

- 深入理解Java中的函数式编程技巧

- GY-906 MLX90614ESF传感器模块温度采集应用资料

- Adversarial Robustness Toolbox 1.15.1 工具包安装教程

- GNU Radio的供应商中立SDR开发包:gr-sdr介绍