堆漏洞利用技巧:理解与攻防

版权申诉

25 浏览量

更新于2024-08-05

收藏 393KB DOCX 举报

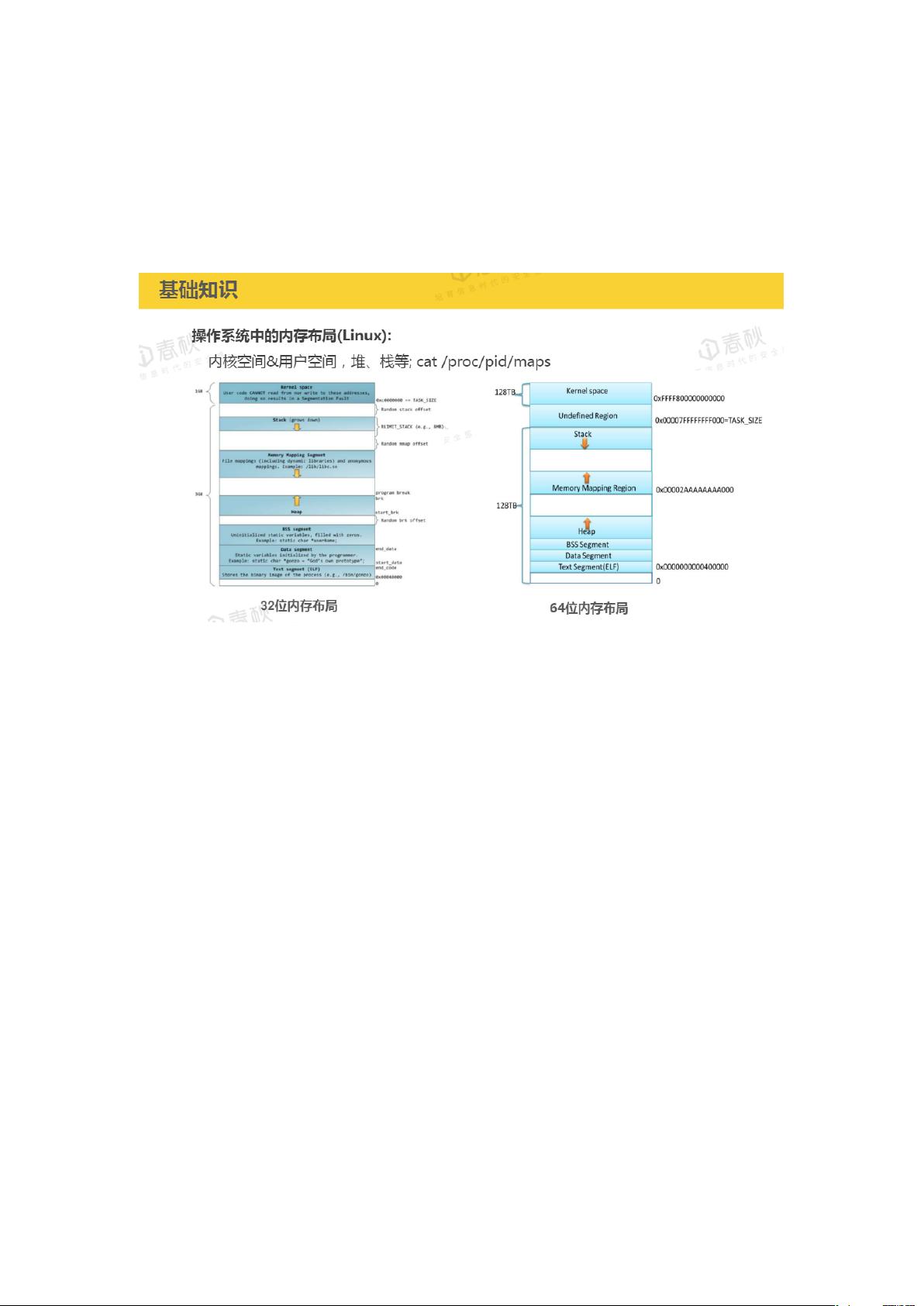

本文档深入探讨了堆漏洞的利用技巧和防护策略,主要针对的是操作系统中的内存管理,特别是堆内存的动态分配与释放。堆在计算机编程中是一种重要的数据结构,它是程序在运行时通过malloc, realloc, free等函数动态申请的内存空间,其管理方式因操作系统和特定库的不同而有所差异。

在Linux系统中,glibc库通常使用ptmalloc或dlmalloc作为默认的堆内存管理器,而Android和Firefox采用jemalloc,Windows则有微软自家的内存管理机制。理解这些内存管理策略对于解密CTF挑战中的堆溢出问题至关重要。glibc内存管理的ptmalloc源代码分析被强烈推荐,建议读者先通读基础部分,然后深入研究arena, bin, chunk等关键概念。

堆漏洞的利用主要围绕以下几个方面:

1. 破坏堆内存管理数据结构:例如arena、bin、chunk等,这可能会影响到内存的分配和释放流程,从而导致内存错误,进而可能被用于构造任意内存读写或者控制流劫持。

2. 堆溢出的利用技术:

- UseAfterFree: 当一个已释放的内存块被误用,可能导致不可预期的行为。

- DoubleFree: 重复释放同一块内存,可能导致内存泄漏或数据损坏。

- HeapOverflow: 直接超出分配的内存区域,造成数据覆盖,可以用于覆盖敏感信息或执行恶意代码。

- Fastbin attack: 利用fastbin区域的特殊性,实现任意地址读取。

- Unsortedbin attack: 攻击者可以利用unsorted bin区域进行任意地址写入,破坏程序逻辑。

- Overwrite Topchunk: 写越界到topchunk,改变后续内存分配。

- Classical & Modern Unlink Attack: 通过修改内存链接结构,实现内存碎片的操纵。

- Offbyone & Offbynull: 这些攻击手法利用边界错误,如数组溢出或指针偏移,以达到目标。

3. 防护策略:

- 对堆内存管理数据结构进行保护,如使用HeapCanary来检测非法内存访问,对数据结构加密,以及增加堆管理代码的安全检查。

- 保护用户数据,如使用Control Flow Integrity (CFI)和Virtual Table Protection (Vtableprotect)来防止代码执行路径被操纵。

- 在Windows 10中,通用防护措施如Address Space Layout Randomization (ASLR)和Data Execution Prevention (DEP)已广泛启用。然而,在CTF环境(如Linux with glibc)中,可能存在某些防护措施未开启的情况。

掌握堆漏洞的利用技巧和防护策略对于安全开发者和渗透测试人员至关重要,不仅能帮助他们理解和修复实际的系统漏洞,也能提升他们在安全竞赛中的竞争力。

点击了解资源详情

点击了解资源详情

点击了解资源详情

悠闲饭团

- 粉丝: 204

- 资源: 3417

最新资源

- EagleEyeVision.github.io

- winter-semester-study-report:撰写学习报告

- kafka-node-dotnetcore:示例,使用Kafka,服务提供商实施节点,节点服务提供商实施Dotnet核心

- CCNA_Networking_Fundamentals_Course:完整的网络基础课程-CCNA,讲师

- primus-analytics:使用事件跟踪将 Google Analytics 深度集成到 Primus

- metPath:代谢组学数据的途径富集

- NOVA - нова начална страница-crx插件

- camera-app-test:测试手机相机应用程序

- aabbtree-2.6.2-py2.py3-none-any.whl.zip

- ObsWebApplication

- Pewlett-Hackard分析

- 86-DOS 1.0 [SCP OEM] [SCP Cromemco 4FDC] (4-30-1981) (8 inch SSSD).rar

- ACCESS网上远程教育网ASP毕业设计(开题报告+源代码+论文+答辩).zip

- Extibax-Portfolio-CSS3-JS-JQuery:这是Extibax Portfolio V2,是一个很棒的Portfolio,我完成了重要的开发,请转到此页面的末尾以获取更多信息

- backend-jobsite

- Foldable-Robots-Team-2