rootcheck源码深度解析:安全标识检测与proinfo分区策略

需积分: 0 121 浏览量

更新于2024-08-04

收藏 139KB DOCX 举报

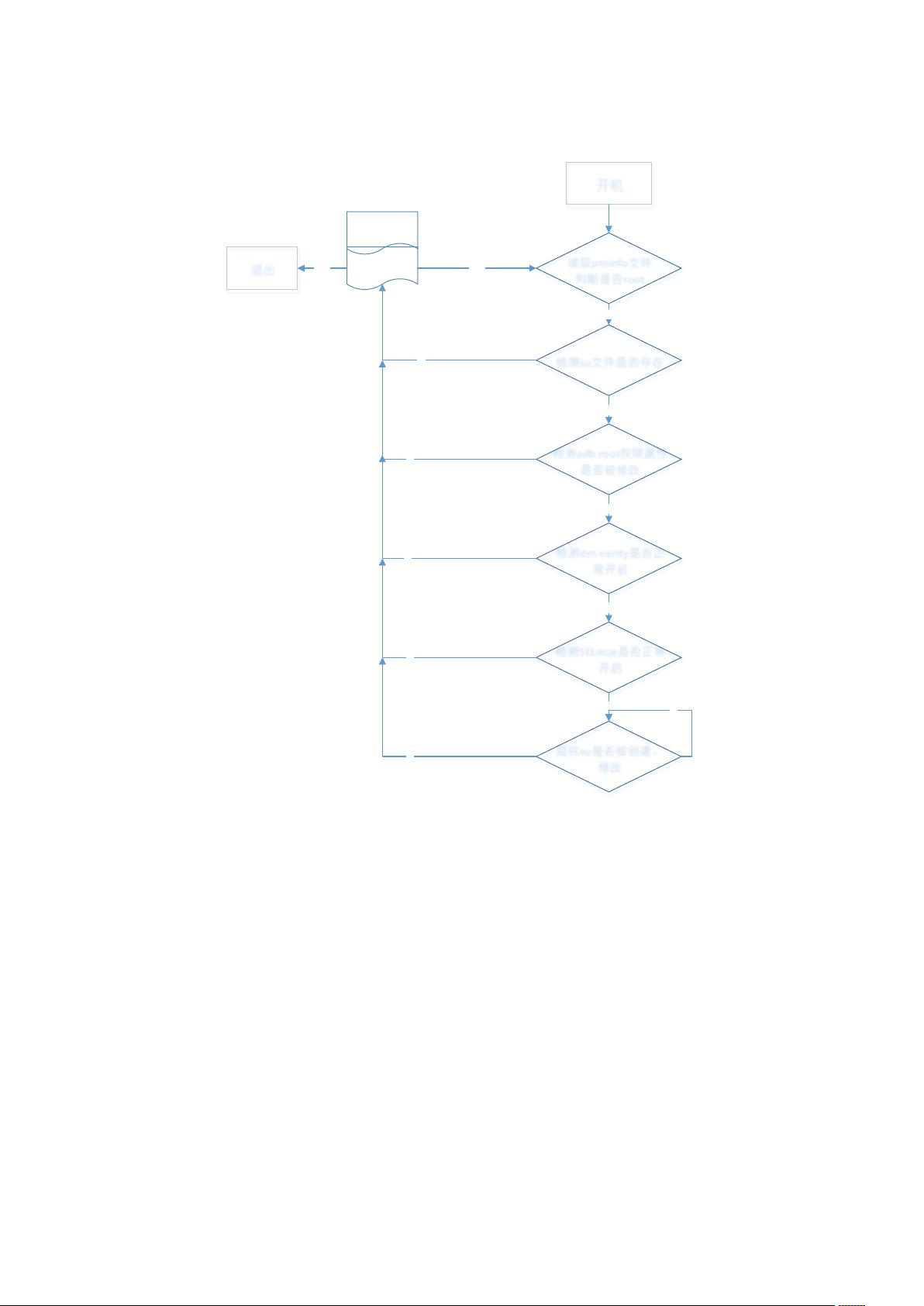

本文档深入剖析了rootcheck源码,该软件/插件主要用于检测设备是否被root。作者李强在2017年8月撰写的文章中,主要围绕pop5-64g项目的代码进行分析,以root_check.c和root_check.h两个关键文件为核心展开讨论。

首先,root_check.c文件中的关键部分是一个检查过程,它通过打开名为TRACEPATITION的设备文件("/dev/block/platform/mtk-msdc.0/11230000.msdc0/by-name/proinfo"),并跳转到一个特定的偏移量FLAGOFFSET(即2MB)进行读取。这里的FLAGOFFSET是为了保护敏感信息,避免在分区的常规位置直接暴露根权限的标志。

定义常量ROOTFLAG(字符串"109f10eed3f021e3")具有特定的长度ROOTFLAGLEN(16字节),用于存储设备的root状态标识。代码会尝试读取这个偏移处的字节并与ROOTFLAG进行比较。如果两者匹配,意味着设备已经被root,此时会设置系统属性"persist.su_flag"为1,程序退出并返回非零值。

之所以选择这个特定的标识码(109f10eed3f021e3),可能是出于项目的设计需求或安全考虑,可能与特定的固件版本、厂商约定或某种加密算法有关。这种隐藏的、不易察觉的方式可以确保root权限的验证不会直接暴露在明文路径上,提高系统的安全性。

proinfo分区作为存储敏感数据的地方,其内容在root操作后依然会被更新,这样即使设备被root后再恢复,也能通过检查proinfo中的信息来判断其历史状态。这种设计体现了对用户隐私和系统安全的有效管理。

总结来说,rootcheck源码通过巧妙地定位和比较标识码,实现了对设备root权限的检测,其背后蕴含着细致的安全策略和高效的数据处理机制。这对于理解Android系统管理和权限控制的实现方式具有重要意义。

570 浏览量

247 浏览量

197 浏览量

103 浏览量

2015-04-08 上传

166 浏览量

点击了解资源详情

点击了解资源详情

点击了解资源详情

普通网友

- 粉丝: 23

- 资源: 319

最新资源

- 单片机智能手表仿真protues

- xUnitTestOnReplit:xUnit测试重复

- MarksToAndroid,安卓或Java.zip

- contrastive-analysis--list:实时改变数值,进行对比储存列表里面的数据

- 医疗图标 .fig .xd .sketch .svg素材下载

- AD7708_C51,c语言的源码可以跨平台吗,c语言

- vuebersicht:用电子,TypeScript和Vue构建的Uebersicht的重新构想

- 易语言弹力按钮

- 确定颜色的位置 找到红色的区域 火焰识别

- BKAirMonitoringSystem

- 关于我自己

- RESTMock,.zip

- 免费开源!!Java Core Sprout:基础、并发、算法

- ericgautier_2_07012021:P2

- 【毕业设计】FPGA硬件实现触摸、显示屏控制系统(电路图、源代码、毕业论文)-电路方案

- container-ps:显示所有码头工人图像的小应用程序