深度解析Android重新打包恶意软件的事件行为

140 浏览量

更新于2024-07-14

收藏 1006KB PDF 举报

"这篇研究论文探讨了通过解耦Android事件行为来分析重新打包的恶意软件的方法,旨在提高对Android安全威胁的检测能力。"

在Android操作系统中,恶意软件长期以来一直是对用户安全的主要威胁之一。攻击者常常将恶意代码注入合法应用,然后重新发布这些被篡改的应用,这就是所谓的“重新打包恶意软件”。这种策略使得恶意软件能够利用用户的信任,从而更易传播和实施攻击。

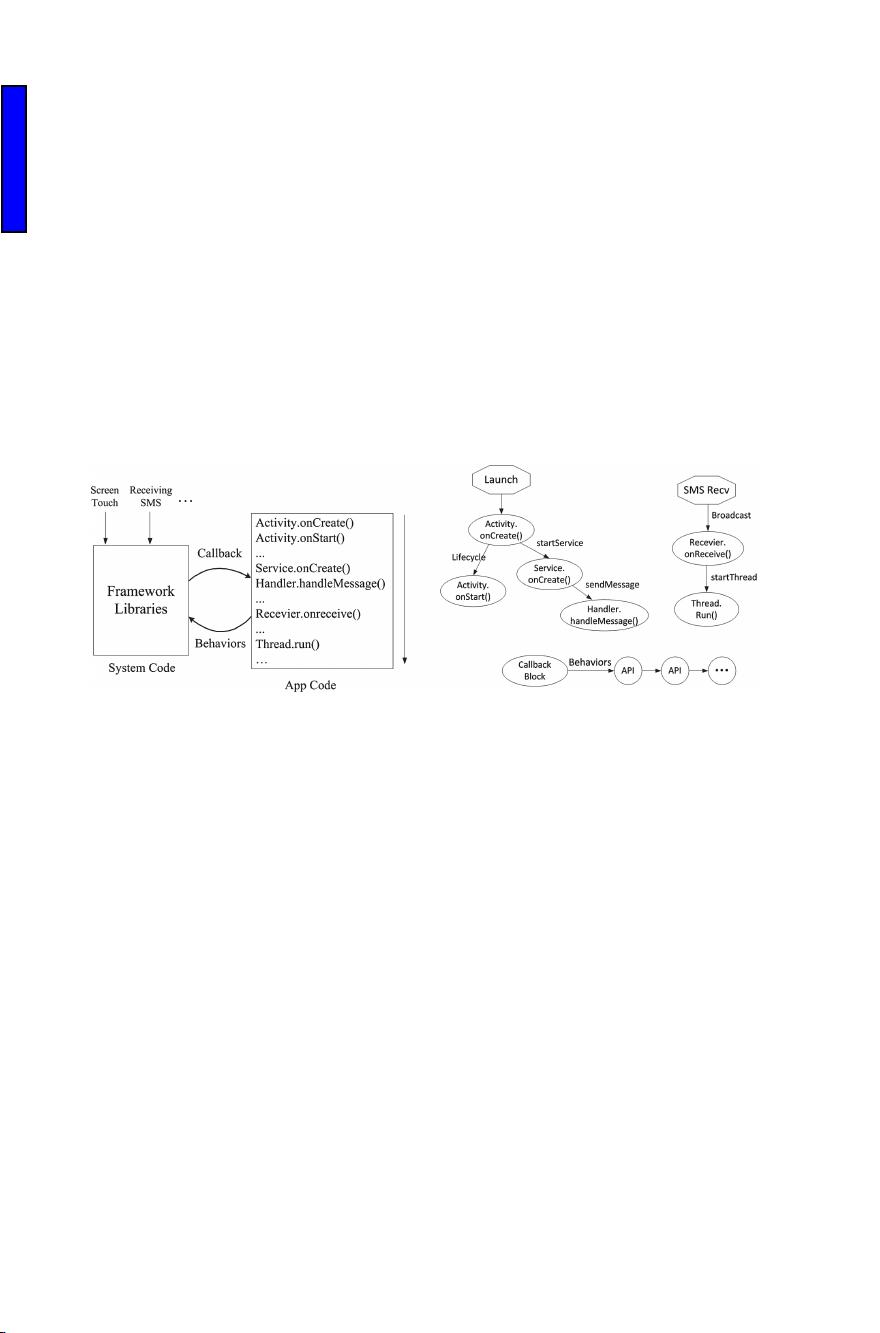

本文提出了一种新的动态分析方法,专门针对具有丰富语义的框架级应用行为进行分析,以检测Android重新打包恶意软件的行为。首先,研究人员构建了一个特殊的执行沙箱环境,这个沙箱能够安全地提取应用程序的行为特征,而不影响系统的正常运行。

关键在于,恶意代码通常依赖于特定的事件来触发其恶意行为。因此,论文中描述的分析方法着重于重建执行依赖图,以区分恶意软件的各个事件行为。通过这种方法,研究人员可以独立分析每个事件行为,揭示隐藏在正常应用行为背后的恶意活动模式。

为了实现这一目标,论文可能详细阐述了以下步骤:

1. 事件捕获与记录:在沙箱环境中,系统级别的事件(如点击、键盘输入等)被精确地捕获并记录,形成事件流。

2. 行为建模:根据事件流,构建应用程序的行为模型,这包括正常功能和潜在的异常行为。

3. 依赖关系分析:通过分析事件触发的行为之间的依赖关系,构建执行依赖图,揭示不同行为之间的联系。

4. 行为分离:识别并分离出那些与特定事件高度相关的异常行为,这些可能是恶意代码的触发点。

5. 行为独立性评估:评估每个独立的事件行为,判断它们是否独立于正常应用流程,进一步确定其潜在的恶意性质。

6. 检测与分类:基于分离出的独立行为,设计检测算法,对恶意软件进行分类和标记,以供后续的安全防御措施使用。

通过这种方法,不仅可以更有效地检测已知的恶意行为,还可能发现新型或变种的恶意软件,增强对Android平台安全的保护。这种方法对于提升移动设备的安全性和用户隐私保护具有重要的实践意义。同时,它也为未来的研究提供了新的思路,以应对日益复杂的恶意软件威胁。

2019-07-30 上传

2019-08-12 上传

2023-09-06 上传

2023-08-26 上传

2023-07-12 上传

2024-01-05 上传

2023-09-06 上传

2023-09-12 上传

2023-08-04 上传

weixin_38663701

- 粉丝: 3

- 资源: 954

最新资源

- 前端面试必问:真实项目经验大揭秘

- 永磁同步电机二阶自抗扰神经网络控制技术与实践

- 基于HAL库的LoRa通讯与SHT30温湿度测量项目

- avaWeb-mast推荐系统开发实战指南

- 慧鱼SolidWorks零件模型库:设计与创新的强大工具

- MATLAB实现稀疏傅里叶变换(SFFT)代码及测试

- ChatGPT联网模式亮相,体验智能压缩技术.zip

- 掌握进程保护的HOOK API技术

- 基于.Net的日用品网站开发:设计、实现与分析

- MyBatis-Spring 1.3.2版本下载指南

- 开源全能媒体播放器:小戴媒体播放器2 5.1-3

- 华为eNSP参考文档:DHCP与VRP操作指南

- SpringMyBatis实现疫苗接种预约系统

- VHDL实现倒车雷达系统源码免费提供

- 掌握软件测评师考试要点:历年真题解析

- 轻松下载微信视频号内容的新工具介绍