存储型XSS攻防实战:Web安全应用解析

需积分: 10 91 浏览量

更新于2024-08-05

收藏 6.09MB PDF 举报

"E069-web安全应用-存储型XSS的场景实践" 是一个关于Web安全的课程,特别关注存储型跨站脚本( Stored XSS)的攻击与防御。课程通过实际操作来演示这一安全问题,让学生理解并掌握相关知识。

存储型XSS,全称为Cross-Site Scripting,是Web应用中常见的安全漏洞之一,它允许攻击者将恶意脚本注入到网站的数据库中,当其他用户查看被注入内容的页面时,这些脚本会执行,从而对用户的浏览器发起攻击。这种类型的XSS攻击相比于反射型XSS更具有持久性,因为恶意脚本是存储在服务器上的,每次用户访问该页面都会触发。

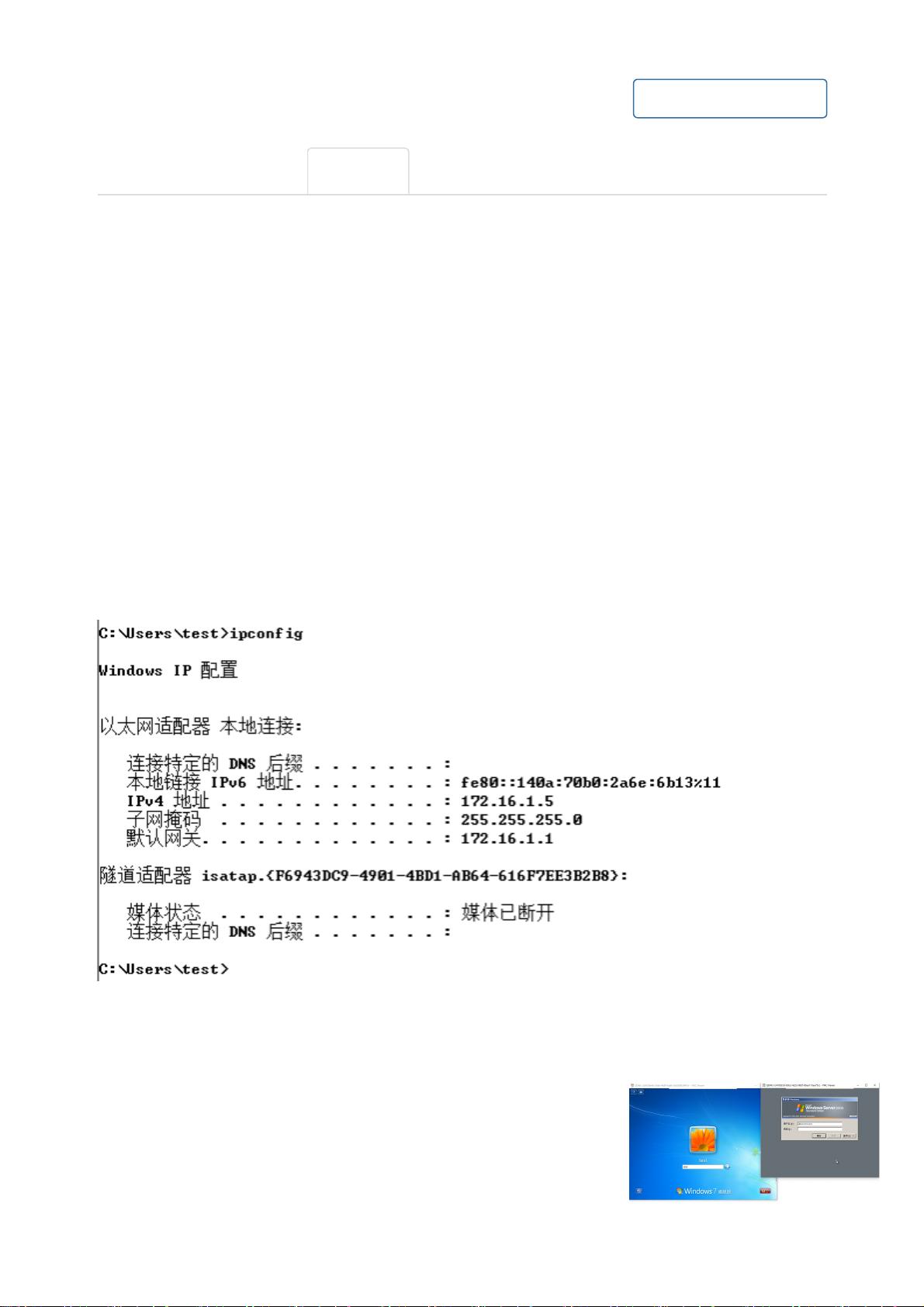

课程中,首先介绍了实验环境,包括两台服务器——p9_win7-1和p9_ws03-1,分别运行Windows 7和Microsoft Windows 2003 Server,以及如何启动实验虚拟机和获取靶机IP地址。然后,课程指导学生使用火狐浏览器访问靶机,用预设的用户名和密码登录,并在DVWA(Damn Vulnerable Web Application)平台上进行操作。

在DVWA的安全级别设置为“低”后,进入“XSS(Stored)”模块,这里模拟了一个存在存储型XSS漏洞的论坛界面。学员被鼓励查看页面源代码,以发现没有对用户输入进行任何过滤或编码,这是导致存储型XSS漏洞的关键点。源代码的查看有助于理解攻击者如何可能注入恶意脚本。

接下来的步骤可能包括尝试注入恶意脚本,观察其如何存储在服务器上,并在其他用户浏览时执行。这可能涉及到JavaScript、HTML标签等元素的使用,以实现弹出对话框、窃取cookie或其他恶意行为的示例。最后,课程可能会讨论如何防止这类攻击,如使用输入验证、编码输出、内容安全策略(CSP)等防御措施。

这个课程对于Web开发人员和网络安全爱好者来说,是一个很好的实践平台,能够深入理解存储型XSS的工作原理及其危害,并学会如何在实际开发中预防此类漏洞。

2021-04-22 上传

2022-05-22 上传

2021-09-18 上传

2021-10-03 上传

2024-02-11 上传

2020-02-07 上传

2021-09-05 上传

2021-09-27 上传

2021-03-06 上传

武恩赐

- 粉丝: 56

- 资源: 332

最新资源

- ffmpeg_mp4_ffmpegMP4_

- Cangjie5:仓颉五代补完计划

- 320s_kbl_u_svt_20170628.zip

- dedalo-publication-templates:口述历史的基本Dédalo发布模板的教学示例

- LSTM网络结合实例仿真Matlab实现.zip

- java预约点餐系统源码-nmtpy:nmtpy是一个基于dl4mt-tutorial的Python框架,用于试验神经机器翻译管道

- 如何集成AS-Interface I-O数据到S7-200.zip西门子PLC编程实例程序源码下载

- 微软语音合成助手edge引擎文本转语音

- PSDocs:从基础设施即代码 (IaC) 生成文档

- 虚假和真实用户电影评分来计算电影推荐matlab代码.zip

- Traffic-Light-Reinforcement-Learning-using-FLOW-SUMO:该项目旨在通过强化学习来改善交通流量,以培训和观察路网

- 1BC_history_world_1BC_atlas_shapefile_

- Vb调用Windows对话框,颜色和文件对话框

- 如何变换模拟量值.zip西门子PLC编程实例程序源码下载

- miniature-calendar:适用于 Android 的微型日历应用程序和小部件项目

- GarbageSort-master.zip