僵尸网络活动检测:基于网络流量分析的新模型

30 浏览量

更新于2024-06-17

收藏 1.11MB PDF 举报

"这篇学术论文探讨了一种基于网络流量分析的僵尸网络活动检测模型,旨在提升计算机网络安全。文章由Dandy Pramana Hostiadi和Tohari Ahmad撰写,发表于沙特国王大学学报,主要关注如何检测和预防通过僵尸网络发起的恶意活动,包括垃圾邮件传播、数据盗窃和DDoS攻击等。研究中提出的新模型采用混合分析方法,利用滑动窗口分割技术来提取活动模式,分析活动间的相似性和相关性,以识别机器人活动的因果关系,从而防止机器人群体攻击。实验证明,该方法具有高检测准确率和低假阳性率。"

僵尸网络是一种由被恶意软件感染的计算机组成的网络,这些计算机被用来执行非法活动,如发送垃圾邮件、窃取个人数据以及发动DDoS攻击。随着技术的发展,僵尸网络已从集中式转变为去中心化,使得检测和防御变得更加困难。现有的检测方法往往无法识别机器人之间的相关活动,而这种相关性对于理解攻击期间机器人的行为影响至关重要。

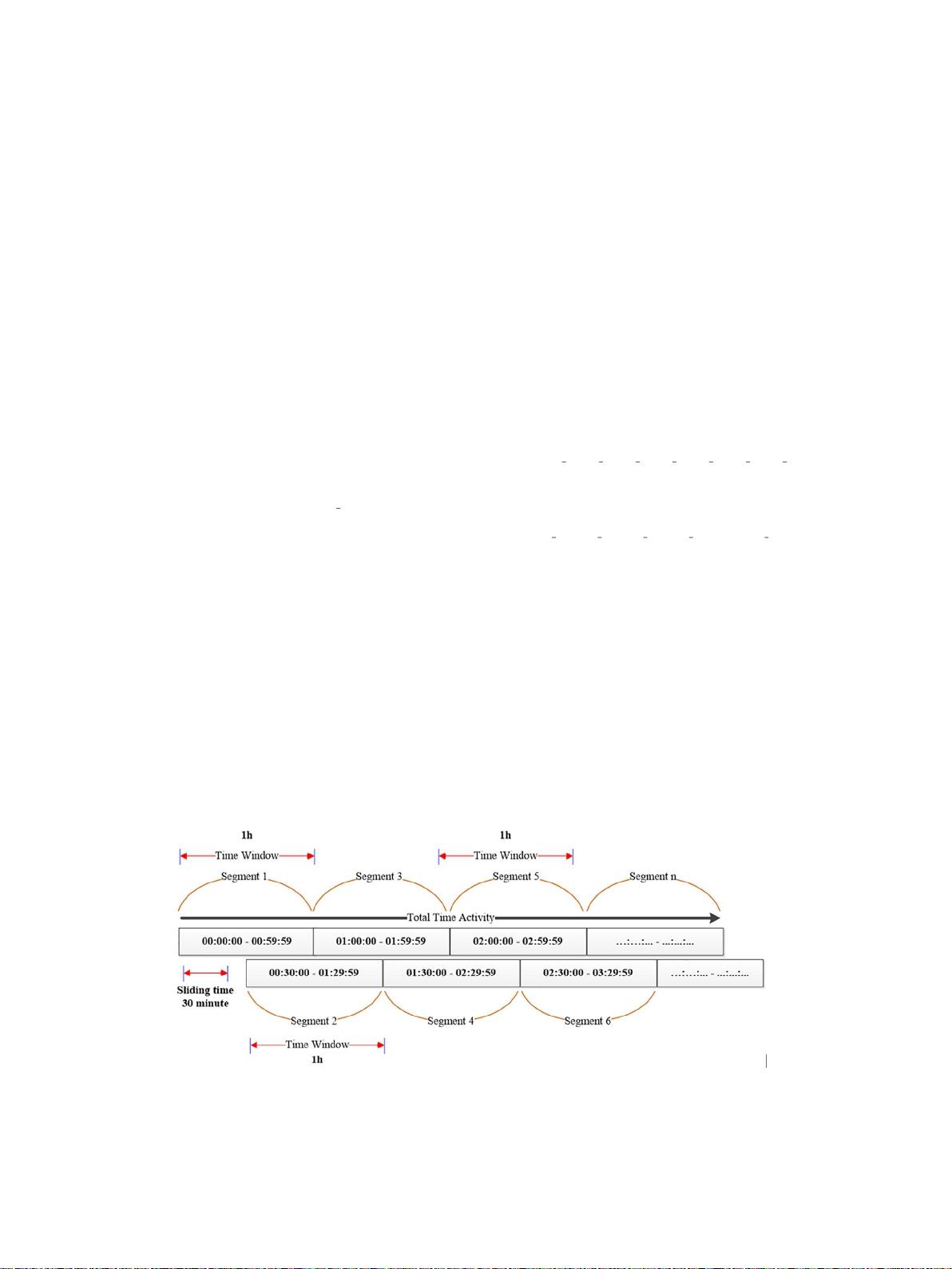

论文提出的检测模型采用创新的技术来应对这一挑战。首先,它运用滑动窗口分割技术,将网络流量数据分段,以便分析不同时间点的活动模式。然后,通过对这些模式进行相似性分析,可以识别出重复或一致的行为,这可能是僵尸网络活动的迹象。最后,通过分析活动之间的相关性,研究人员可以追踪机器人活动的因果链,揭示哪些活动可能触发了其他机器人的恶意行为。

实验结果显示,该模型在检测bot组活动的准确性方面表现出色,达到99.73%的准确率,同时保持了较低的假阳性率(小于1%),优于其他现有的检测方法。这意味着该模型在减少误报的同时,能够有效地识别出潜在的僵尸网络活动,提高了网络防护能力。

这篇论文为僵尸网络的检测提供了新的视角和有效工具,对于改善网络安全策略,尤其是预防和应对大规模的僵尸网络攻击具有重要意义。通过深入理解机器人活动的动态和相关性,网络安全专家能够更准确地定位和阻止威胁,保护网络基础设施不受损害。

2019-07-22 上传

2024-03-20 上传

点击了解资源详情

2021-08-18 上传

2021-01-14 上传

2021-07-07 上传

2021-08-18 上传

cpongm

- 粉丝: 5

- 资源: 2万+

最新资源

- VFP命令和函数以及程序语句大全

- Jquery1.2.6源码分析.pdf

- jpg图像vc编程实现

- powerDesigner建模工具

- 如何进行软件需求分析

- 使用VB2005设计Smartphone智能手机应用程序入门

- WPF(Silverlight)+Getstarted.pdf

- Fedora下搭建FTP服务器

- 16x2字符型带背光液晶显示模块

- c语言程序设计课程(学生成绩管理系统)

- spring开发指南(夏昕)

- c#面试题及答案(二).txt

- jmail中文手册 帮助文档 pdf

- informix informix esql -c文档 c中嵌入sql esql/c总结 比较 笔记 详细

- C#语言进行编译的命名空间详解

- 华为面试题及答案.txt