LXC底层技术解析:命名空间(namespace)详解

版权申诉

151 浏览量

更新于2024-07-06

收藏 1.35MB PDF 举报

操作系统虚拟化底层基础之命名空间(namespace)是现代虚拟化技术中的核心概念,特别是在轻量级容器(如LXC)中发挥着关键作用。LXC选择作为虚拟化技术的原因可能包括其灵活性、资源消耗低以及与主流Linux内核的兼容性。LXC主要由namespace和cgroup两大模块构成,本文将重点探讨namespace。

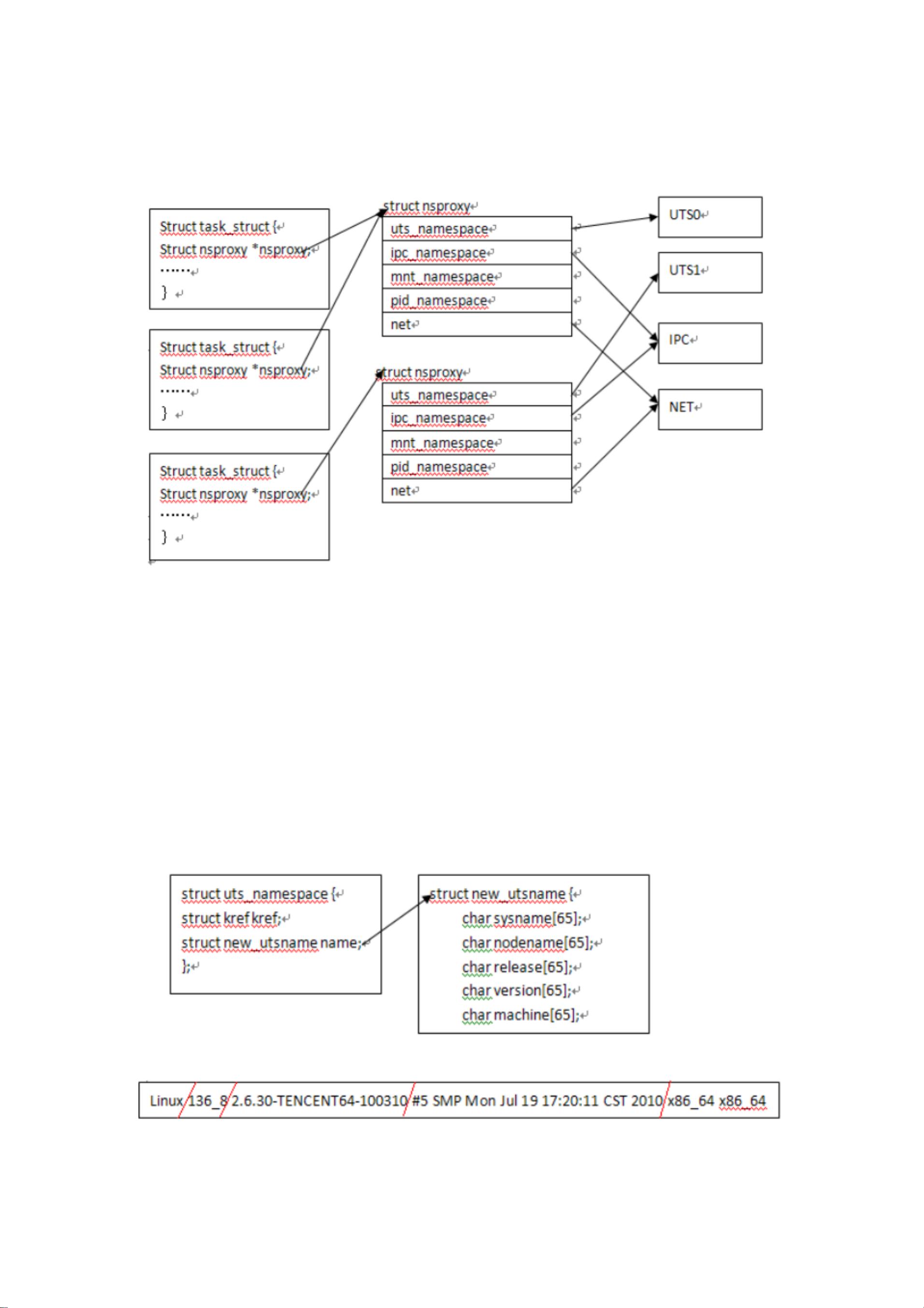

命名空间的核心功能是提供一个独立的视图或隔离环境,使得多个进程可以在同一主机上共享硬件资源,同时保持彼此之间的界限清晰。每个进程都有一个对应的nsproxy指针,它指向其所属的命名空间,并通过引用计数机制确保资源的有效管理和安全。当进程的上下文(例如网络、进程ID或文件系统挂载)发生变化时,会创建一个新的命名空间副本,通过调整和个性化配置,为每个进程提供专属的隔离环境。

Linux系统支持多种命名空间子模块:

1. UTS (User-Targeted System): UTS命名空间关注的是系统的名称、主机名和域名,它让每个容器有独立的网络命名空间,确保每个容器对外呈现不同的网络接口和DNS配置。

2. IPC (Inter-Process Communication): IPC命名空间控制进程间通信的方式,使得容器内的进程无法直接访问其他容器的信号、消息队列和共享内存,实现了进程间的隔离。

3. MNT (Mount Namespace): MNT命名空间负责文件系统挂载,容器内的每个进程看到的是自己的私有文件系统,互不影响。

4. PID (Process Identifier): PID命名空间使得容器内的进程拥有独立的进程ID空间,避免了进程ID冲突。

5. NET (Network Namespace): 网络命名空间允许每个容器有独立的网络栈,包括IP地址、路由表和防火墙规则,实现网络隔离。

理解并掌握这些命名空间的原理和使用,对于有效地进行操作系统虚拟化和容器化至关重要。它们不仅提高了资源利用率,还促进了系统的灵活性、可移植性和安全性。然而,由于不同内核维护团队之间的竞争和利益纠葛,理解操作系统虚拟化背后的复杂性也包括对不同技术项目和规范动态的理解。通过深入研究namespace,开发人员能够更好地设计和管理容器化的应用和服务。

2021-09-30 上传

2021-10-10 上传

2021-11-04 上传

2021-07-13 上传

2022-11-10 上传

2021-12-16 上传

hwx18537729388

- 粉丝: 1

- 资源: 9万+

最新资源

- Intel_ 64 and IA-32 Architectures Software Developer's Manual Volume 2B_ Instruction Set Reference, N-Z

- Intel_ 64 and IA-32 Architectures Software Developer's Manual Volume 2A_ Instruction Set Reference, A-M

- 《汽车销售集团网站》论文范例

- Linux协议栈源码分析.pdf

- 《企业物流平台》论文范例

- 学习C语言开发的好书籍

- keic51 vs c

- rvds 2.2 introduction

- PLSQL Users Guide and Reference

- 《客户关系管理系统》论文范例

- 蓝 牙 技 术 及 其 应 用

- 《办公自动化管理系统》论文

- ORACLE RAC恢复备份恢复测试-全套过程含脚本 veritas RMAN

- CISCO交换机路由器配置手册

- jsp+tomcat+mysql+sevlet+javabean配置过程

- 高质量C++编程指南.pdf