IDAPro Dex & SO脱壳教程:特征字符串、关键API与方法名判断

需积分: 0 189 浏览量

更新于2024-07-01

收藏 10.65MB PDF 举报

"这篇文档主要介绍了使用IDAPro对Dex和SO文件进行脱壳分析的两种主要方法,以及一些IDAPro的基本使用技巧。作者通过分享《Android软件安全与逆向分析》中的实例,演示了如何在IDAPro中加载和静态分析Android的classes.dex文件,并提到了如何利用ida和相关的脚本辅助分析。"

在Android应用逆向工程中,Dex文件是Dalvik虚拟机执行的字节码格式,而SO文件则是动态链接库,通常包含C/C++的原生代码。对于这两类文件的脱壳,文档提到了以下方法:

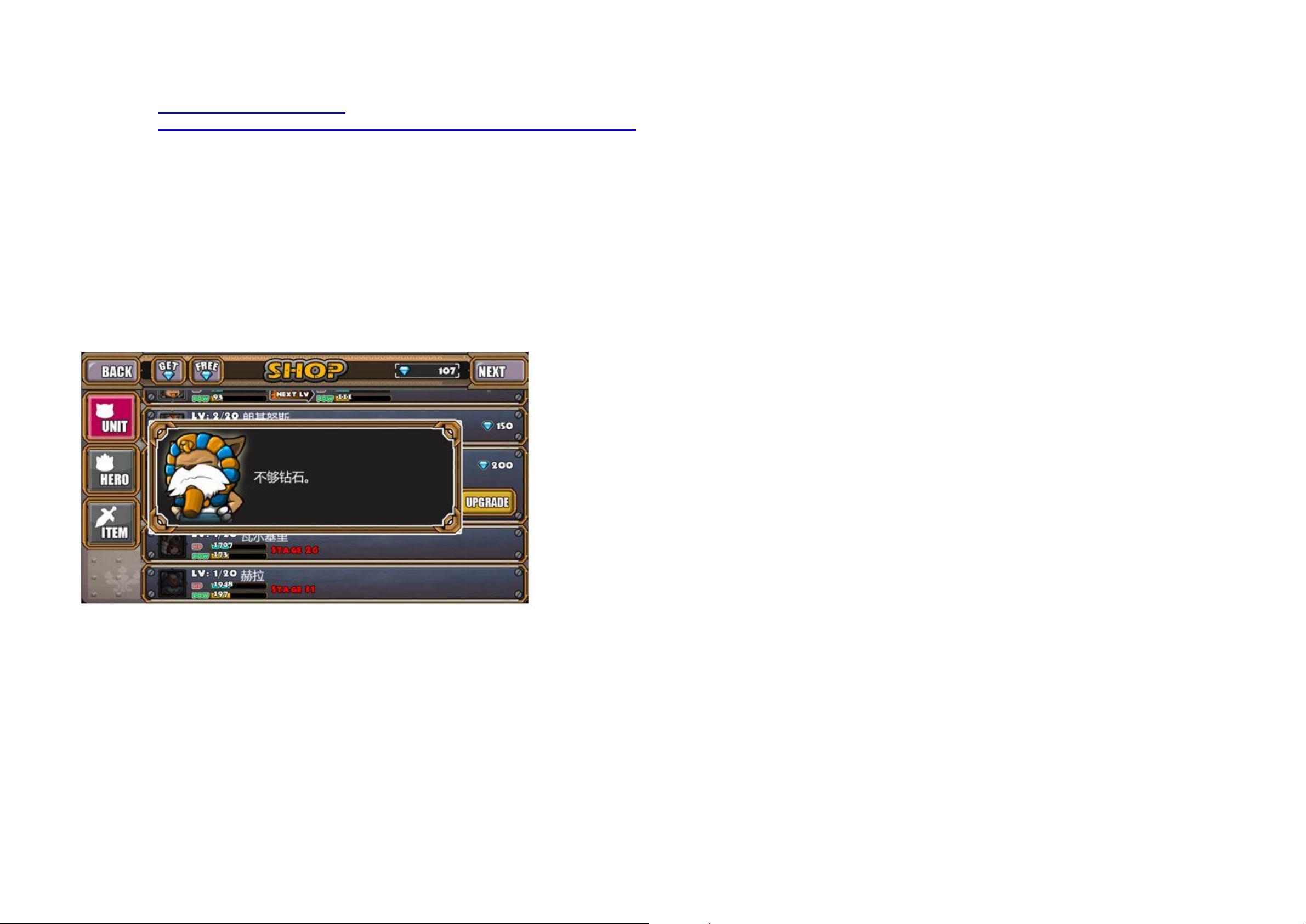

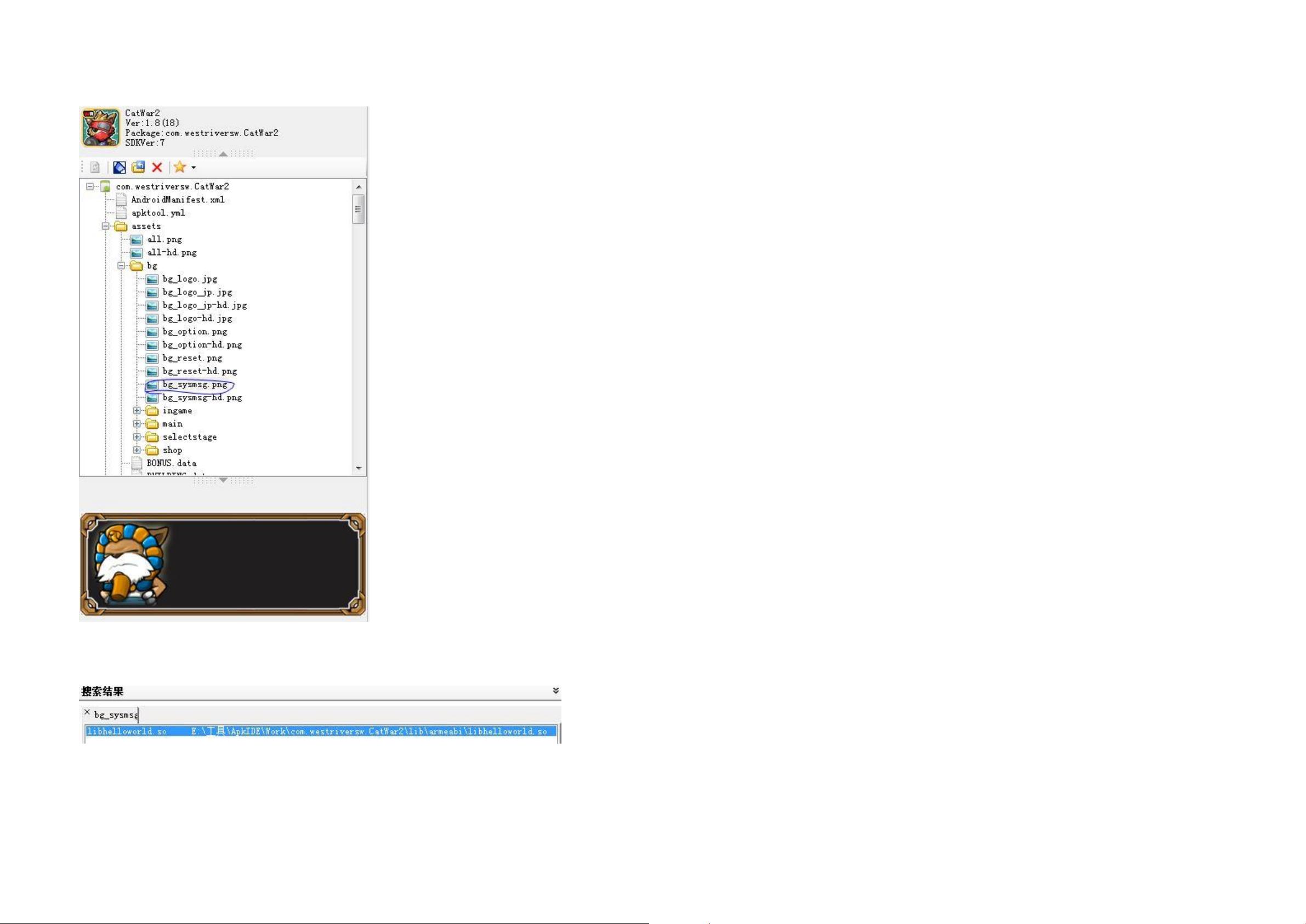

1. **搜索特征字符串**:这是识别和分析二进制文件的一种常见技术。通过查找特定的字符串,可以确定代码中的功能、API调用或者特定的标识符,从而理解代码的行为。

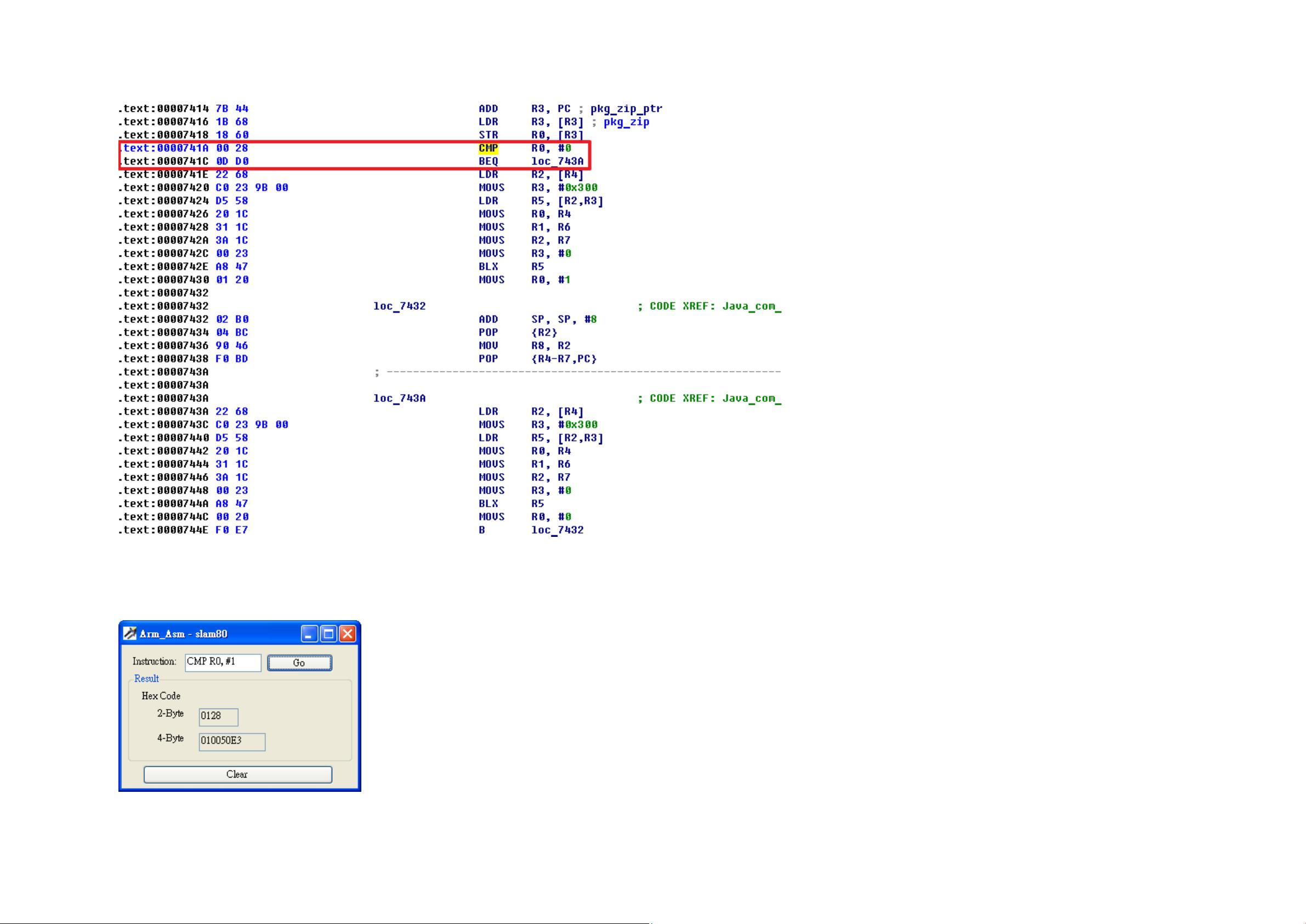

2. **搜索关键API**:在SO文件中,关键API通常是执行特定功能的关键函数。找到并分析这些API可以帮助理解代码的流程和功能。在Dex文件中,这可能涉及查找特定的Dalvik字节码指令或方法调用。

3. **通过方法名判断方法功能**:在静态分析中,如果Dex文件已经进行了反混淆处理,那么方法名可能是理解其功能的重要线索。通过阅读和分析方法名,可以推测出方法的作用。

IDAPro是一个强大的反汇编器和调试器,尤其适用于逆向工程。文档中提到的一些IDAPro的常用功能包括:

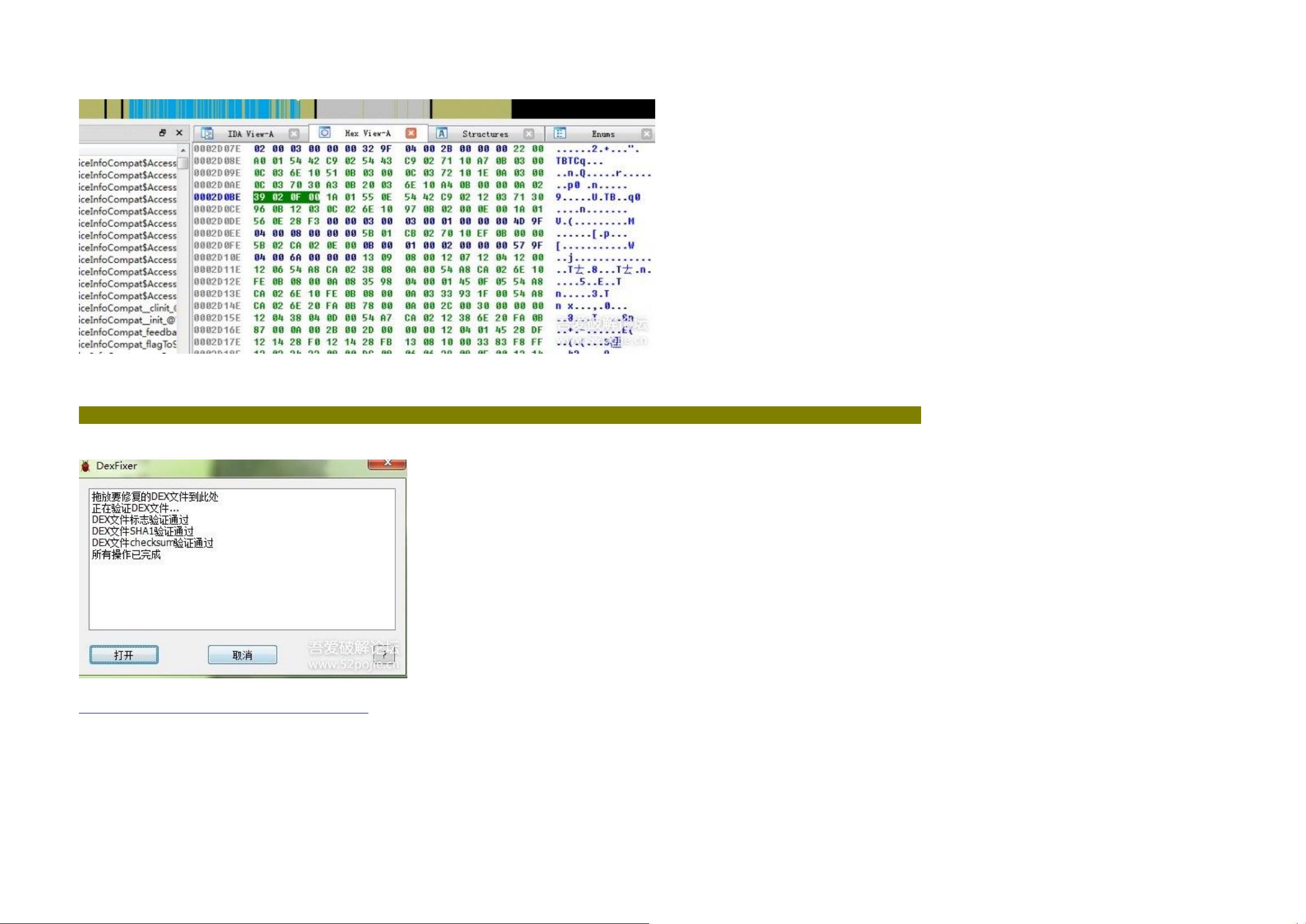

- **撤销字符串地址转换**:当IDA自动将字符串地址转换为计算后的值时,可以通过右键选择“撤销转换”(快捷键“U”)恢复原始状态。但需要注意,这样做可能会丢失自定义注释。

- **转换代码**:当反汇编代码出现混乱格式时,可以选择相应的乱码行,右键选择“转换为代码”(快捷键“C”),以尝试恢复正常逻辑。

- **导入脚本辅助分析**:例如,可以使用自定义的dex.idc脚本来帮助解析和理解Dex文件的数据结构,提升分析效率。

在分析Android程序时,首先需要将classes.dex文件从APK中提取出来,然后在IDAPro中加载。导入Dex文件后,IDAPro会尝试解析其结构,并提供可视化界面。通过导入相关的IDC脚本,可以更好地理解和操作dex文件中的数据结构。

这篇文章提供了基础的Dex和SO文件分析技术,并强调了IDAPro在这一过程中的核心作用。对于想深入学习Android逆向工程的读者,这是一份很好的入门资料。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-05-28 上传

2024-03-22 上传

2024-04-24 上传

2018-11-23 上传

2015-04-17 上传

2017-11-30 上传

苏采

- 粉丝: 18

- 资源: 300

最新资源

- 毕业设计&课设-混合动力电动汽车的性能和效率仿真.zip

- crunch:高级 DXTc 纹理压缩和转码库

- Water-plant-scheduler:该应用程序使用户能够为其植物创建浇水时间表。 功能包括

- VNET:肺肿瘤分割

- Terraia-ChestTweaks:Minecraft Mod,仿写 Terraria 的箱子整理功能

- matlab求导代码-CO2-System-Extd:用于MATLAB(或GNUOctave)的CO2SYS软件,用于计算海洋CO2系统变量并

- ABB快速上手神器.zip

- 毕业设计&课设-基于Matlab的Intertial导航仿真.zip

- zoomy:终端的Zoom实用程序

- CODE injector-crx插件

- 猜猜我有多爱你flash动画

- matlab求导代码-PRST:Python水库模拟工具箱

- driver_load.rar

- freeglut 3.2.1 vs2017 64位

- dhh

- nodejs-dashboard:来自终端的node.js应用程序的遥测仪表板!