SQL注入漏洞深度探索与检测方法

版权申诉

"该资源是关于SQL注入漏洞挖掘的PPT教程,主要涵盖了SQL注入的常见位置、判断漏洞存在的流程、测试方式以及测试工具,并详细介绍了内联式和终止式SQL注入的区别。"

SQL注入是一种常见的网络安全问题,发生在应用程序处理用户输入时没有正确地过滤或转义SQL命令。这种漏洞允许攻击者通过在输入字段中插入恶意的SQL代码来操控后台数据库,可能导致数据泄露、数据篡改甚至完全控制系统。

一、SQL注入常见漏洞位置

1. 登录框:用户可以尝试输入SQL命令而非正常的用户名和密码。

2. 搜索框:用户可以利用搜索功能输入SQL语句。

3. URL参数:URL中的参数值如果不进行安全处理,也可能成为攻击入口。

4. 配置信息:公开的系统配置文件可能包含可执行的SQL语句。

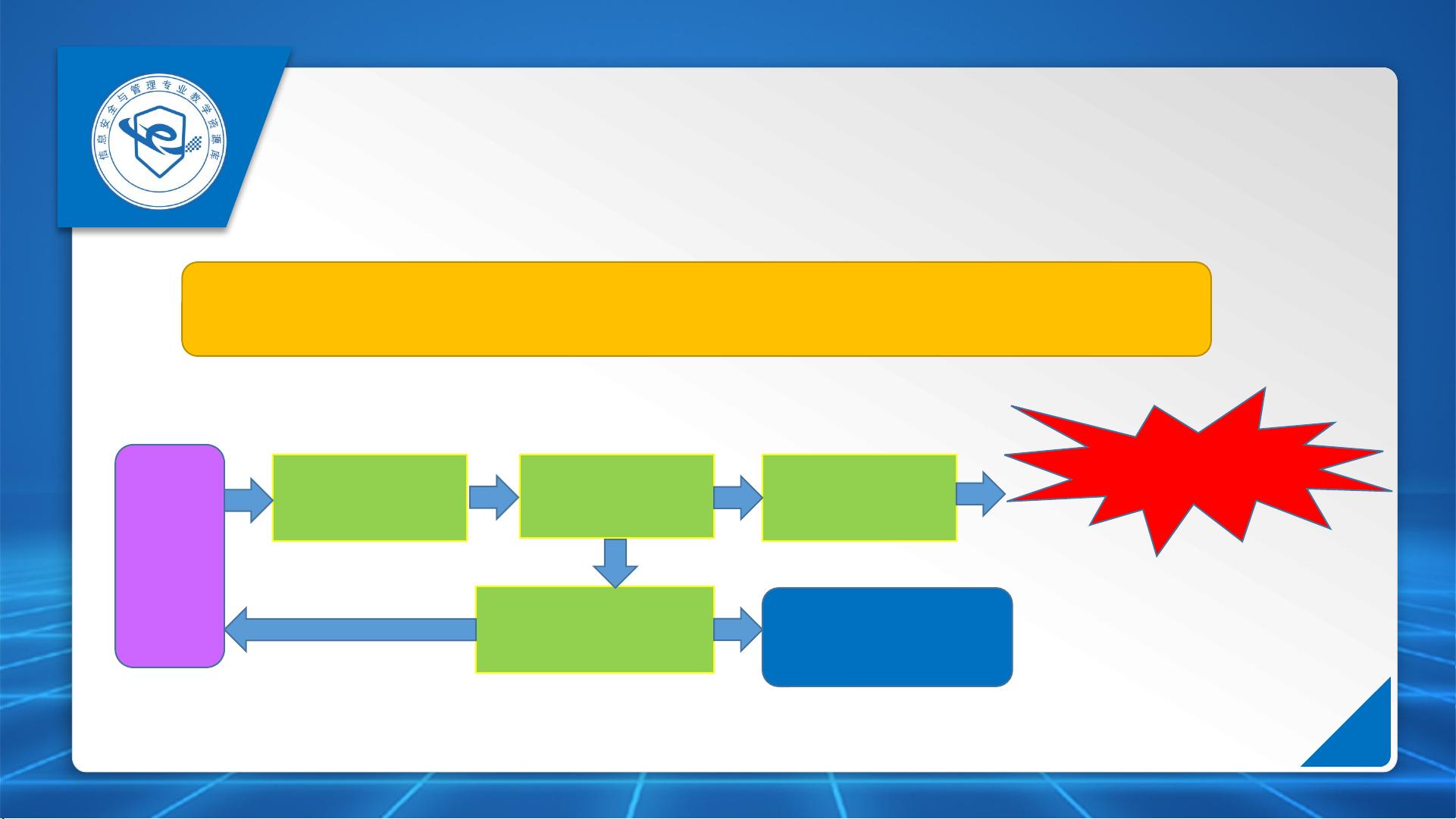

二、判断SQL注入漏洞的流程

1. 构造测试语句:如添加单引号 `'` 或 `--` 以尝试关闭原始SQL查询。

2. 提交请求:将测试语句作为用户输入发送给服务器。

3. 分析返回结果:如果返回结果异常,比如错误信息、额外数据或者预期行为改变,可能存在注入漏洞。

三、测试方式

1. 黑盒测试:不依赖内部结构,仅通过应用程序接口进行测试。

2. 白盒测试:了解应用内部结构,查找可能的SQL语句处理点。

3. 模糊测试:使用随机数据输入,观察异常响应。

四、测试工具

- AppScan:IBM的Web应用程序安全扫描工具。

- Acunetix:自动化的Web漏洞扫描器。

- WVSS:Web Vulnerability Scanner Suite。

- Safe3WVS:安全扫描工具,检测多种类型的安全漏洞。

- WebInspect:HP开发的Web应用安全扫描工具。

- WebCruiser:一种网络监控和安全审计工具。

五、SQL注入类型

1. 内联式SQL注入:注入的SQL语句与原始语句合并执行,可能导致所有注入后的语句被执行。

2. 终止式SQL注入:通过添加注释符(如 `--` 或 `/* */`)来终止原始SQL语句,只执行注入部分。

理解并掌握这些知识,可以帮助开发者识别和修复SQL注入漏洞,提高Web应用程序的安全性。同时,对于网络安全从业者来说,这也是进行渗透测试和安全审计的重要技能。

2024-03-17 上传

104 浏览量

2024-03-21 上传

2021-10-15 上传

2024-03-18 上传

157 浏览量

2024-03-17 上传

245 浏览量

2021-10-13 上传

Nico_Robin_

- 粉丝: 0

最新资源

- Vue.js基本语法及其特性与扩展插件解析

- 黑白风格企业PPT模板下载

- 起亚概念车电脑主题XP版:科技与美学的融合

- 智能设备远程管理新体验:永红爱控软件v1.0.0515.11.21

- 自制恩智浦智能车带按键OLED显示屏编程教程

- ADS_Calculator: 掌握后缀表达式计算

- NISO2021大会:深入探讨JavaScript技术发展

- Java语言压缩包子文件管理与使用教程

- 掌握音乐同步魔法:TomorrowMusic让生活更有旋律

- 儿童钢琴兴趣班PPT模板免费下载

- 绿豆蛙xp主题:可爱桌面主题的完美呈现

- C++项目开发:POSGSOFT第一个项目分析

- Teorex.Inpaint 8.1:便捷的Windows去水印软件

- 猪拉丁翻译器:掌握Pig Latin语言转换技巧

- UI开发必备:MCU字体字库制作软件介绍

- simple-log-analyzer:打造高效Log4J日志解析到数据库解决方案