Snort入侵检测系统:研究、应用与规则解析

需积分: 34 64 浏览量

更新于2024-09-09

2

收藏 789KB PPTX 举报

"本文主要探讨了Snort开源入侵检测系统的研究与应用,涵盖了Snort的简介、主要组成部分、整体结构、工作流程以及在Windows和Linux环境下的安装与应用。此外,文章还强调了Snort规则的搭建及其重要性。"

Snort开源入侵检测系统是一个广泛使用的网络安全工具,它以C语言编写,具有跨平台和轻量级的特性。作为一款网络入侵检测系统,Snort通过libpcap库捕获和解析网络数据包,然后利用基于规则的检测机制来识别潜在的入侵和异常行为。它的核心功能包括数据包解码器、检测引擎以及日志和报警子系统,使得系统能够高效地分析网络流量并报告可疑活动。

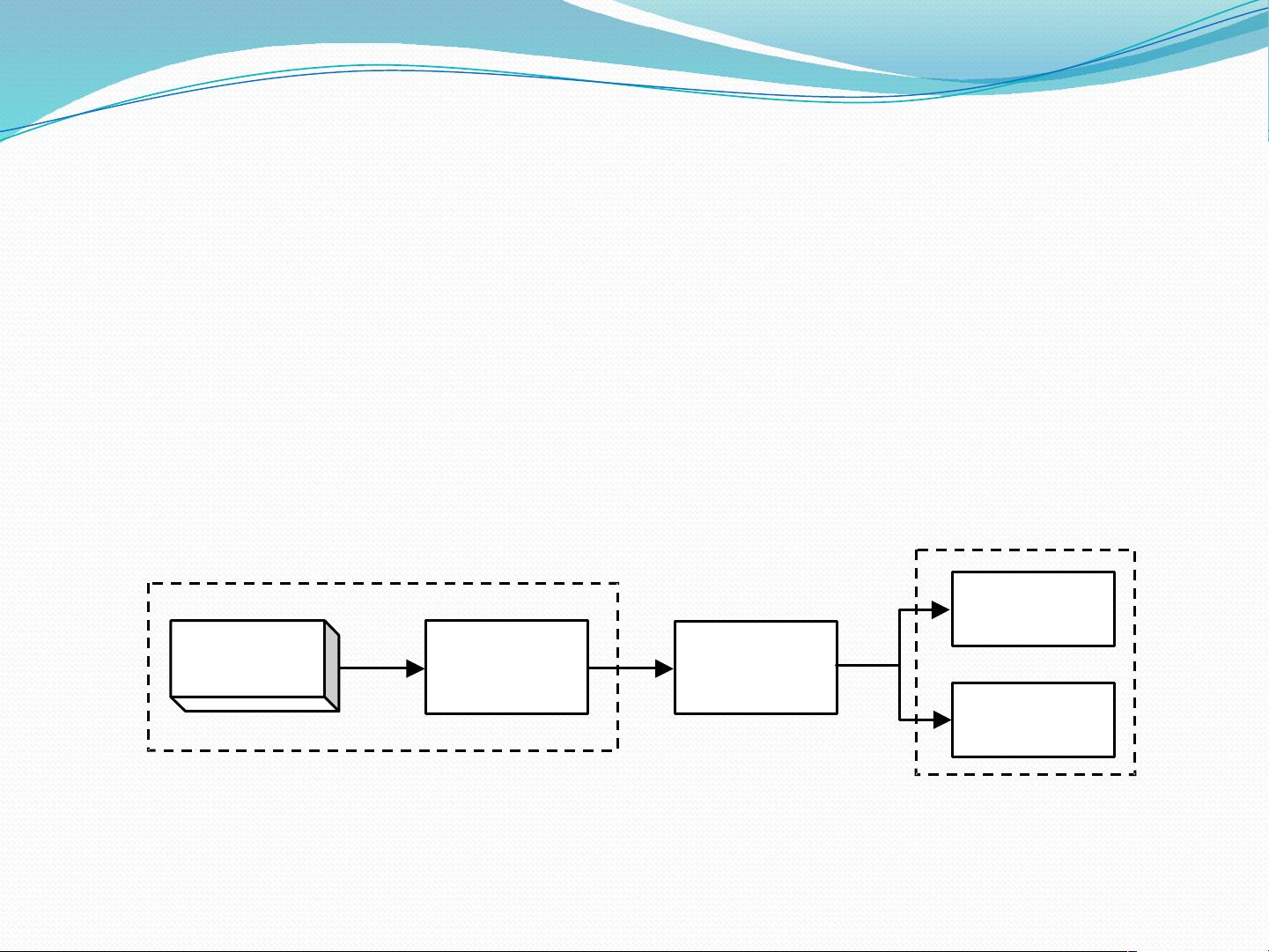

Snort主要由三个部分组成:数据包嗅探器、检测引擎和日志报警子系统。数据包嗅探器负责获取网络上的数据包,检测引擎执行规则匹配,而日志报警子系统则处理匹配到的规则并记录或触发报警。

Snort的工作流程大致如下:首先,系统通过网络接口捕获数据包;然后,数据包被解码以获取其内容;接着,检测引擎根据预定义的规则对数据包进行模式匹配;最后,如果发现匹配的规则,Snort会按照规则配置进行日志记录或触发报警。

在Windows 7和Ubuntu 14.04 LTS环境下,用户可以按照一定的步骤安装和应用Snort。在后台运行Snort时,需要指定配置文件路径、日志位置以及监控的网络接口等参数。在Win7和Ubuntu下,后台运行Snort会有不同的显示界面,而通过ACID(Alert Correlation and Incident Detection)可以在前端查看和分析检测结果。

Snort系统的威力在于其规则的构建和应用。每个Snort规则由规则头和规则选项两部分组成。规则头定义了规则的行为(如警报或记录)、协议、源/目标IP地址、子网掩码和端口。规则选项则包含特定的特征码(signature),用于识别需要采取行动的数据包。例如,规则`alert tcp any any -> 192.168.1.0/24 111 (content:"|000186a5|"; msg:"mountd access";)`表示当检测到任何主机通过TCP协议向192.168.1.0/24子网的111端口发起连接,并且数据包内容包含特定特征码时,系统将触发警报,提示“mountd access”。

通过深入理解和灵活运用Snort的规则,用户可以有效地定制安全策略,针对特定的网络威胁进行防御,确保网络安全。Snort不仅提供了一种强大的入侵检测解决方案,也为用户提供了深入了解网络行为和潜在攻击的窗口。

2014-07-16 上传

2021-09-06 上传

点击了解资源详情

2008-09-12 上传

2022-08-08 上传

2009-07-12 上传

sdlglbl

- 粉丝: 0

- 资源: 13

最新资源

- Java集合ArrayList实现字符串管理及效果展示

- 实现2D3D相机拾取射线的关键技术

- LiveLy-公寓管理门户:创新体验与技术实现

- 易语言打造的快捷禁止程序运行小工具

- Microgateway核心:实现配置和插件的主端口转发

- 掌握Java基本操作:增删查改入门代码详解

- Apache Tomcat 7.0.109 Windows版下载指南

- Qt实现文件系统浏览器界面设计与功能开发

- ReactJS新手实验:搭建与运行教程

- 探索生成艺术:几个月创意Processing实验

- Django框架下Cisco IOx平台实战开发案例源码解析

- 在Linux环境下配置Java版VTK开发环境

- 29街网上城市公司网站系统v1.0:企业建站全面解决方案

- WordPress CMB2插件的Suggest字段类型使用教程

- TCP协议实现的Java桌面聊天客户端应用

- ANR-WatchDog: 检测Android应用无响应并报告异常