Wireshark抓包分析Telnet协议:揭示用户名与密码

需积分: 44 118 浏览量

更新于2024-08-11

收藏 2.81MB DOCX 举报

"该文档详述了一次使用WireShark工具对Telnet协议进行抓包分析的实战过程,包括如何捕获和解析 Telnet 的用户名和密码,以及 Telnet 协议的基础知识。"

WireShark是一款强大的网络封包分析软件,常用于网络故障排查、网络安全分析以及教学等场景。在本实战中,我们使用WireShark来抓取并分析Telnet协议的数据包,以揭示其传输过程中的明文用户名和密码。

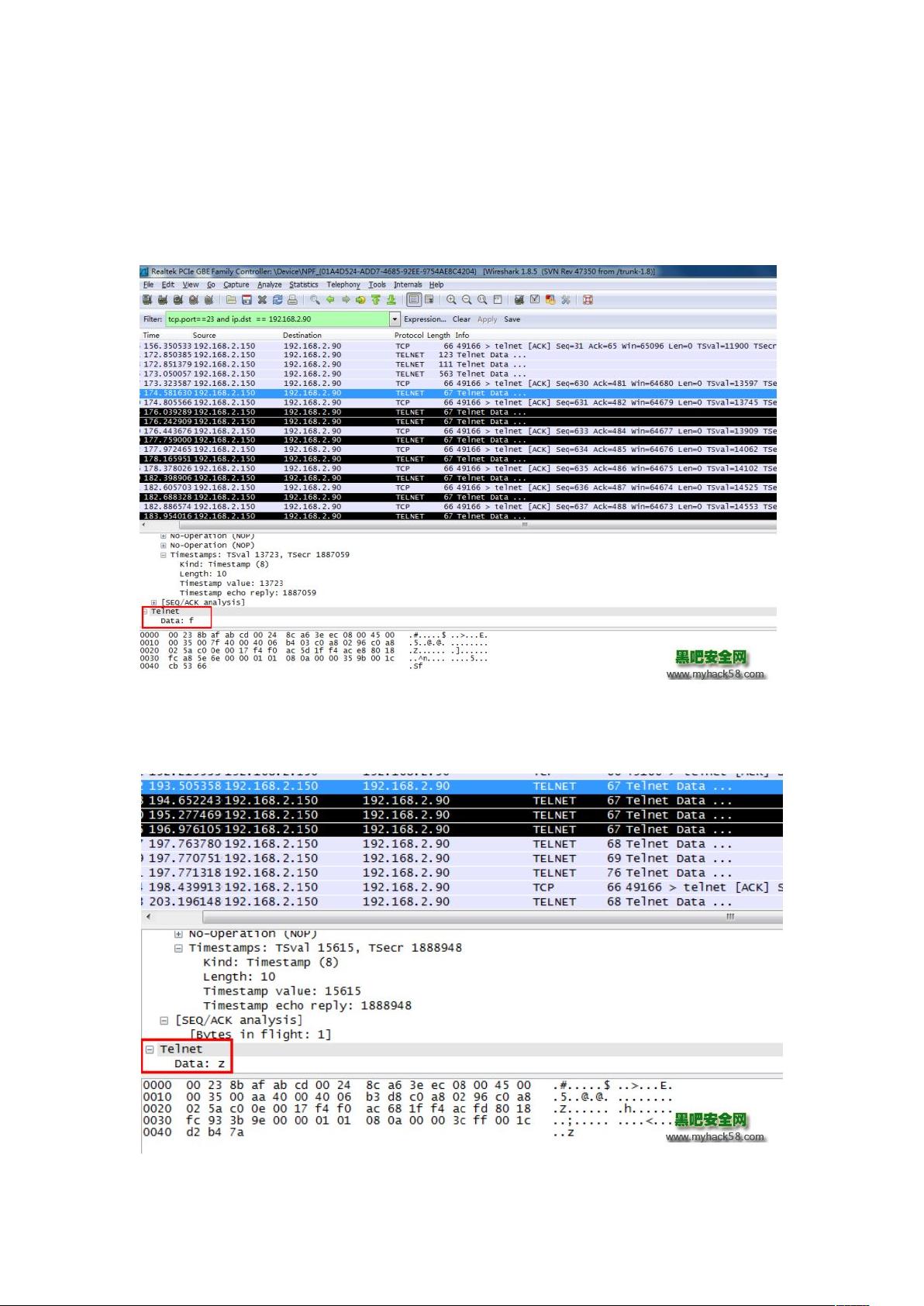

首先,我们需要开启WireShark并开始抓包。在进行抓包时,为了专注于Telnet通信,可以设置过滤条件。例如,在此案例中,使用了"ip.dst==192.168.2.90 and tcp.port==23"的过滤条件,这个条件限制了捕获的目标IP为192.168.2.90且通信端口为23(Telnet默认端口)的包。

在抓取的数据包中,我们可以看到每个字母或数字单独作为一个数据包发送,直到遇到换行符('\\r\\n')标志,这通常标志着用户名或密码的结束。通过观察这些数据包,可以逐步拼凑出完整的用户名和密码。例如,第一个显示的字母'f'可能属于用户名的第一个字母,随后的包会显示出更多字母,直到找到'\\r\\n'组合。同样的方法可以用来识别密码,例如在这里,'z'是密码的第一个字母。

Telnet协议,作为TCP/IP协议家族的一部分,主要用于实现远程登录服务。用户可以在本地计算机上通过telnet程序与远程服务器建立连接,执行服务器上的命令,如同直接在服务器控制台操作。由于数据在网络中是以明文形式传输的,包括用户名和密码,因此存在安全风险。在实际环境中,通常建议使用加密的SSH(Secure Shell)协议来替代。

为了进行这次实战,我们设置了两个环境:一个是运行Windows XP SP3并开启了Telnet服务的虚拟机(服务端),另一个是安装了Wireshark和telnet客户端的Windows 8.1 Pro(客户端)。两台机器的网络配置采用桥接模式,允许它们直接在同一个局域网中通信。在客户端,通过telnet命令连接服务端,输入预先设定的用户名和密码(micooz/micooz)进行登录,WireShark则在这个过程中捕获了整个交互过程。

通过这个实战,我们可以理解WireShark如何捕获和解析网络通信,以及Telnet协议的工作原理。同时,也提醒我们对于敏感信息的传输,必须考虑使用安全的加密协议以防止数据被窃取。

2020-10-13 上传

2011-10-18 上传

2023-09-21 上传

2023-02-20 上传

2024-04-26 上传

2024-04-29 上传

2024-04-02 上传

2021-07-18 上传

不好笑不

- 粉丝: 3

- 资源: 137

最新资源

- dc-portfolio-site

- liteBox-开源

- c10lp_refkit_zephyr:在C10LP RefKit FPGA板上的litex vexriscv内核上运行的演示Zephyr应用程序

- Tasky

- UpGuard Cyber Security Ratings-crx插件

- 算法:基本算法和数据结构实现

- JQuerygantt,jquery甘特图

- 参考资料-基于RS485和单片机的排队机控制系统设计.zip

- JRDropMenu:JRDropMenu可快速实现下拉菜单功能

- 源代码深度学习入门:基于Python的理论与实现

- HUPROG:一个包含HUPROG'17(Hacettepe大学编程竞赛)的问题和该问题的解决方案的回购

- Spotify-Data:扩展下载Spotify数据时提供的基本流历史记录数据

- 编码方式

- simple.rar_按钮控件_Borland_C++_

- lua-table:具有超能力的lua表

- bitwarden-menubar:macOS菜单栏中的Bitwarden