恶意域名识别:线索、DGA与威胁分析

版权申诉

82 浏览量

更新于2024-07-07

收藏 1.92MB PDF 举报

恶意域名识别与分析.pdf文件深入探讨了在网络安全领域中,如何通过有效的方法来识别和分析潜在的恶意域名,这些域名往往被黑客用于指挥控制(C&C)通信,以隐蔽地执行恶意活动。文件关注的核心是预测和追踪未知威胁,特别是在大规模数据环境下,如何从海量网络流量中找出可能隐藏的恶意线索。

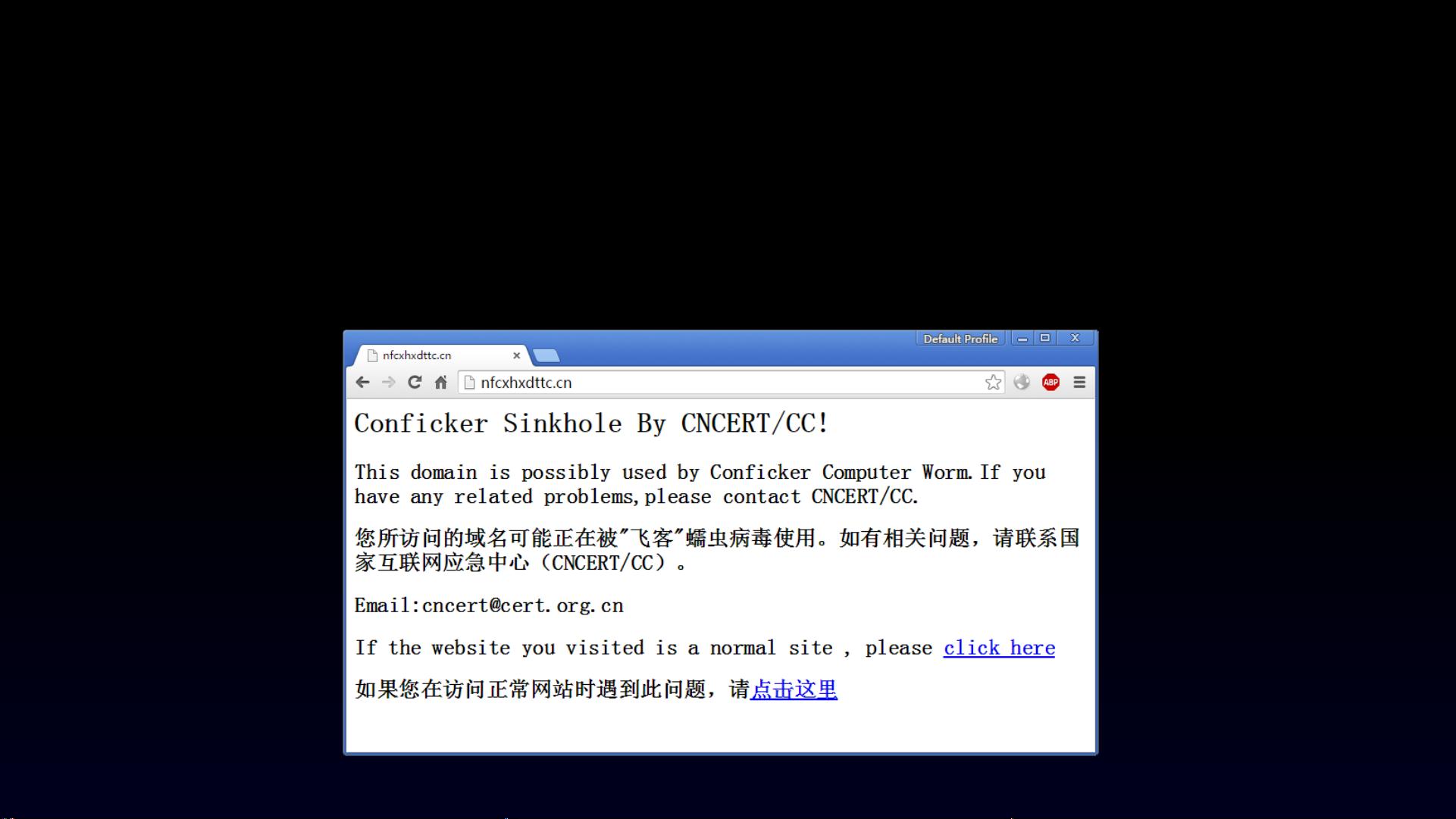

1. **预测未知威胁的能力**:文件强调了在当今高度动态的威胁环境中,仅依靠大数据可能不足以发现所有的恶意域名,因为这就像大海捞针,必须依赖有效的线索和策略。一种常见的方法是通过预测算法生成动态域名生成器(DGA),如Conficker的随机生成策略,这种技术使得预测和应对新出现的恶意域名变得尤为重要。

2. **线索的重要性**:文中指出,发现未知威胁的关键在于识别和追踪线索,比如异常的DNS解析请求、特定的应用行为模式或流量特征。这些线索可以帮助安全团队迅速定位潜在的威胁,并通过如CSIRT(计算机安全应急响应团队)的监测来确认感染情况,如Conficker的检测过程。

3. **具体案例分析**:文件提到nfcxhxdttc.cn这个域名作为实例,展示了2015年6月21日的内网DNS解析请求,以及它与Cryptolocker等恶意软件的关联。通过对这些案例的详细研究,可以学习如何通过DNS日志、异常文件行为分析和情报整合来揭露威胁。

4. **DGA算法与C&C联系**:文件详细讨论了DGA算法的应用,列举了一系列由恶意软件使用的域名,这些域名会在暗网上频繁变化,以便保持与攻击者之间的通信渠道。理解这种生成机制有助于网络安全专家构建防御措施。

5. **威胁情报与追踪**:文件强调了将线索与威胁情报相结合的重要性,如DomainNameObject,这可以帮助安全团队更全面地评估风险,并随着更多信息的积累逐步增强威胁防御。

总结来说,恶意域名识别与分析.pdf提供了深入剖析恶意域名生成策略、利用线索追踪威胁、以及结合数据分析工具和技术来对抗网络威胁的方法。在这个信息爆炸的时代,有效识别和管理这些动态的恶意域名对于保障网络安全至关重要。

314 浏览量

271 浏览量

108 浏览量

2021-09-25 上传

2023-08-31 上传

124 浏览量

173 浏览量

142 浏览量

2022-01-02 上传

mYlEaVeiSmVp

- 粉丝: 2233

- 资源: 19万+

最新资源

- QuantitativeRiskSim:定量风险模拟工具

- 【机器学习实战】第十章 K-Means算法数据集-数据集

- oxefmsynth:Oxe FM Synth 官方仓库

- emailwhois:使用Python在所有已知域中查找电子邮件域(@ example.com)

- rary:lib + rary + .so

- QYBot:契约机器人框架

- 3D打印的恶作剧振动杯-项目开发

- UQCMS云商-B2B2C系统 v1.1.17101822

- jekyll-liquid-plus:用于更智能 Jekyll 模板的超强液体标签

- 使用springmvc框架编写helloworld,使用eclispe开发工具

- apollo-mobx:使用React高阶组件的Apollo MobX映射...以及更多

- Fivek.github.io

- DrawTree.rar

- 用verilog语言编写的交通灯控制器实现.rar

- 和弦音乐-复仇者联盟-项目开发

- dbcopier:将数据从一个 MySQL 数据库表复制到另一个