SQL注入攻击详解:DVWA中的漏洞利用

需积分: 0 189 浏览量

更新于2024-08-03

收藏 2.89MB DOCX 举报

"了解和实践SQL注入漏洞利用方法"

在网络安全领域,SQL注入是一种常见的攻击手段,攻击者通过构造恶意的SQL语句来操纵数据库,获取敏感信息或执行非授权操作。本节主要介绍如何利用SQL注入漏洞进行渗透测试,分为三个部分:6.1远程文件包含,6.2上传webshell并利用,6.3测试应用程序的正常行为。

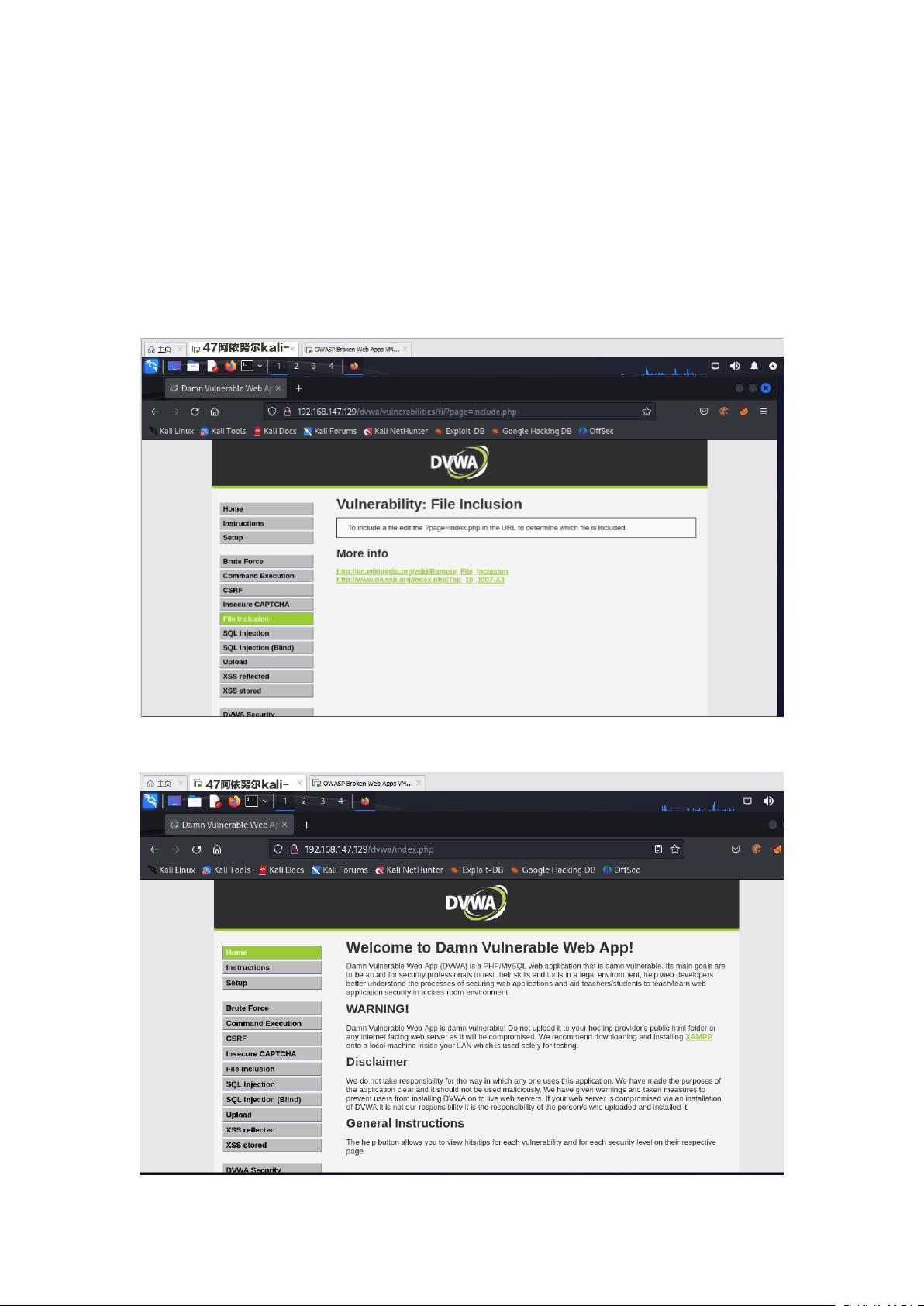

6.1 远程文件包含

在DVWA(Damn Vulnerable Web Application)的FileInclusion页面,攻击者尝试通过改变GET参数来测试文件包含功能。首先,输入"index.php"测试,然后进行目录遍历尝试,如 "./../index.php"。接着,利用远程文件包含漏洞,攻击者在Kali Linux上启动Apache服务器,并尝试包含位于192.168.147.128的index.html文件,成功显示了Kali的Apache页面,证实了远程文件包含漏洞的存在。

6.2 上传webshell并利用

在Upload页面,攻击者不能简单地通过更改文件后缀绕过上传限制,因为服务器会基于文件的MIME类型来处理文件。正确的方法是利用Burpsuite抓包工具。首先,选择webshell.php文件进行上传,然后在Burpsuite中拦截请求,将第二个Content-Type的值改为'image/jpeg',这样可以伪装成图片文件成功上传。之后,在DVWA的FileInclusion页面,通过page参数包含已上传的webshell.php,从而执行其中的PHP代码。例如,输入命令"/sbin/ifconfig",如果返回了网络接口配置信息,就表明代码已成功执行。

6.3 测试应用程序的正常行为

在安全测试中,理解应用程序的正常行为至关重要。在这个部分,攻击者将用户ID设置为1,模拟正常用户的行为,点击"提交",以此观察应用程序的响应,确保后续的攻击行为不会引起异常。

SQL注入涉及识别输入字段、构造恶意查询以及利用这些查询来操纵数据库。通过远程文件包含和上传webshell,攻击者可以进一步扩大攻击范围,执行任意代码或获取敏感数据。因此,对于开发人员来说,对输入数据进行有效验证和过滤,以及使用预编译的SQL语句,可以有效地防止SQL注入攻击。而对于安全测试人员,理解这些漏洞的利用方式有助于提升安全防护能力。

2022-11-15 上传

2011-12-16 上传

2024-12-24 上传

2024-12-24 上传

2024-12-24 上传

计网2班阿依努尔

- 粉丝: 72

- 资源: 1

最新资源

- README_Generator

- designpatterns:设计模式

- reviews:回顾我参加的一些在线CS课程

- mmpose和openpose的onnx导出

- AMI_CRT-0.1-py3-none-any.whl.zip

- ASP Jscript Calendar-开源

- 梦境前端

- nodesql:带有SQL Server的节点

- wiki.central.ntua.gr

- TU-Chemnitz-thesis-pandoc:使用 pandoc 的 TU-Chemnitz 模板

- learn_flutter_with_git

- Scrumdidilyumptio.us-开源

- My Template-开源

- AMQPStorm-2.6.2-py2.py3-none-any.whl.zip

- oslfrobot.github.io:有关一个传感器行跟随器机器人的网站,该机器人还可以避开物体并进行自动校准

- 仓库SWWReact节点MySQL