使用Burpsuite爆破Tomcat后台密码技巧

需积分: 0 133 浏览量

更新于2024-08-05

收藏 439KB PDF 举报

"本文主要介绍了如何使用Burpsuite进行Tomcat密码爆破的步骤和注意事项。在渗透测试中,针对暴露在外的Tomcat后台,通常需要尝试爆破以获取访问权限。通过分析登录请求包,我们可以看到账号和密码是经过Base64编码的。文章详细阐述了使用Burpsuite的Intruder模块进行爆破的方法,包括设置变量、自定义迭代器、payload和编码器,以及处理Base64编码后的URL编码问题。在实际操作中需要注意控制爆破频率,以避免被系统检测到。"

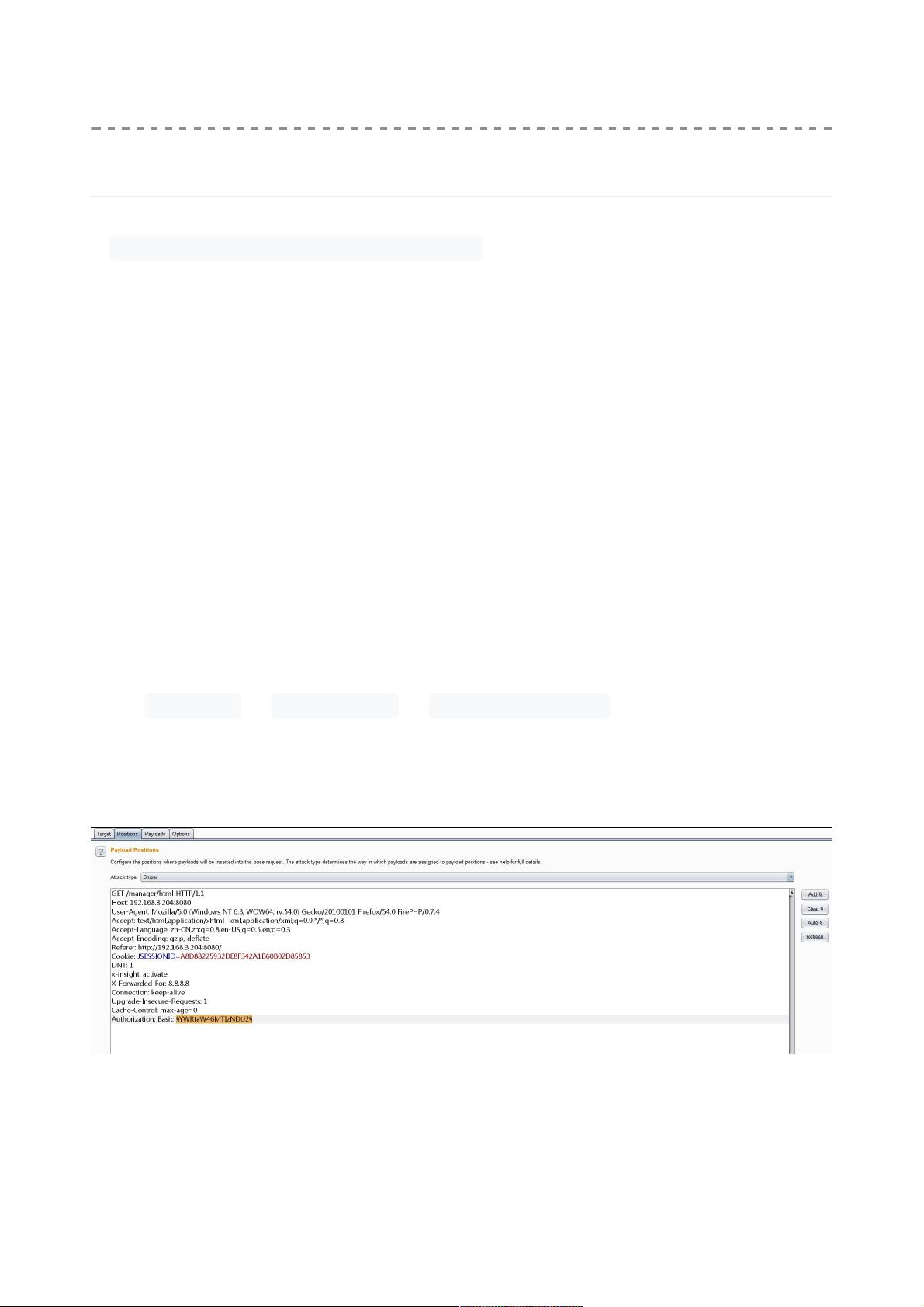

在渗透测试中,针对Tomcat服务器的密码爆破是一项常见的任务,尤其是当Tomcat后台直接暴露在网络中时。Burpsuite作为一款强大的网络安全工具,可以帮助我们进行这一过程。首先,我们需要捕获登录请求包,分析其内容,通常请求中包含了Base64编码的用户名和密码。例如,"admin:123456"会被编码为"YWRtaW46MTIzNDU2"。

利用Burpsuite的Intruder模块,我们可以设置爆破攻击。首先,将登录请求包发送到Intruder,并定义需要变动的参数,通常是用户名和密码字段。为了实现这一点,设置一个或多个变量,第一个变量对应用户名字典,第二个变量用于固定的":"分隔符,第三个变量对应密码字典。这样,Intruder将根据这些字典生成所有可能的组合,并对它们进行Base64编码。

在设置Payload时,选择自定义迭代器允许我们控制每个变量的值。编码器部分,选择Base64编码功能,确保数据以正确的格式发送。同时,为了防止Base64编码后的等号("%3d")影响请求,我们需要取消URL编码。

完成上述设置后,启动Intruder进行爆破。在执行过程中,应该注意控制爆破速度,避免因为过于频繁的请求而触发目标系统的防护机制。一旦找到有效的用户名和密码组合,就能成功访问Tomcat后台,进而可能部署shell或其他恶意代码。

使用Burpsuite进行Tomcat密码爆破是一个结合网络协议理解、编码原理运用以及渗透测试技巧的过程。正确地设置Intruder参数和适当地管理爆破频率,是提高成功率的关键。在实际工作中,还应遵循道德黑客准则,只对授权的系统进行测试,并且尊重隐私和数据安全。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2014-11-11 上传

2018-09-06 上传

2023-08-14 上传

2023-08-31 上传

2024-10-08 上传

2023-10-15 上传

蓝洱

- 粉丝: 28

- 资源: 316

最新资源

- datapackage-licenses:用于数据包的一系列许可证

- case57,matlab求信号的平方和的源码,matlab源码怎么用

- Cuzdanim:React Native Wallet应用程序

- AccelBrainBeat-1.0.4-py3-none-any.whl.zip

- V50硬件培训资料_v50测试机学习_芯片V50编程_V50测试机_v50测试机编程_V50测试机编程手册.zip

- 单片机C语言实例223-独立按键.zip

- rmodel:redis db的简单模型

- code-splitting-example:React中的代码分割示例

- serverbit,解魔方源码 matlab,matlab源码下载

- APInterPas-开源

- 2007-2021年36家商业银行绿色信贷相关数据

- cloudhub:完全在浏览器上运行的在线文件备份和媒体播放器

- ASP计算机学院图书管理系统(源代码+论文).rar

- Frog-Auth-源码.rar

- fuel cost,var+源码+matlab,matlab源码网站

- AOSP-6.0.1-开源