Chrome浏览器优化漏洞安全研究

版权申诉

112 浏览量

更新于2024-07-07

收藏 3.85MB PDF 举报

"Chrome浏览器解优化过程中的漏洞安全研究"

这篇文档深入探讨了Chrome浏览器在解优化过程中遇到的安全问题,特别是集中在V8 JavaScript引擎上的漏洞。Chrome作为全球市场份额最大的浏览器,其安全性能至关重要,因为它经常成为高级持续性威胁(APT)和零日漏洞攻击的目标。

在Chrome的安全现状中,V8引擎的漏洞占据了大部分,尤其是优化漏洞,因为它们的数量多、易于利用,因此对攻击者极具吸引力。文档列举了一系列2021年的CVE(Common Vulnerabilities and Exposures)编号,这些编号对应了V8引擎和 Blink 渲染引擎中发现的不同类型的漏洞,包括堆缓冲区溢出、对象生命周期问题、使用后释放、类型混淆以及不安全的输入验证等。这些漏洞可能导致内存破坏、信息泄露等严重安全风险。

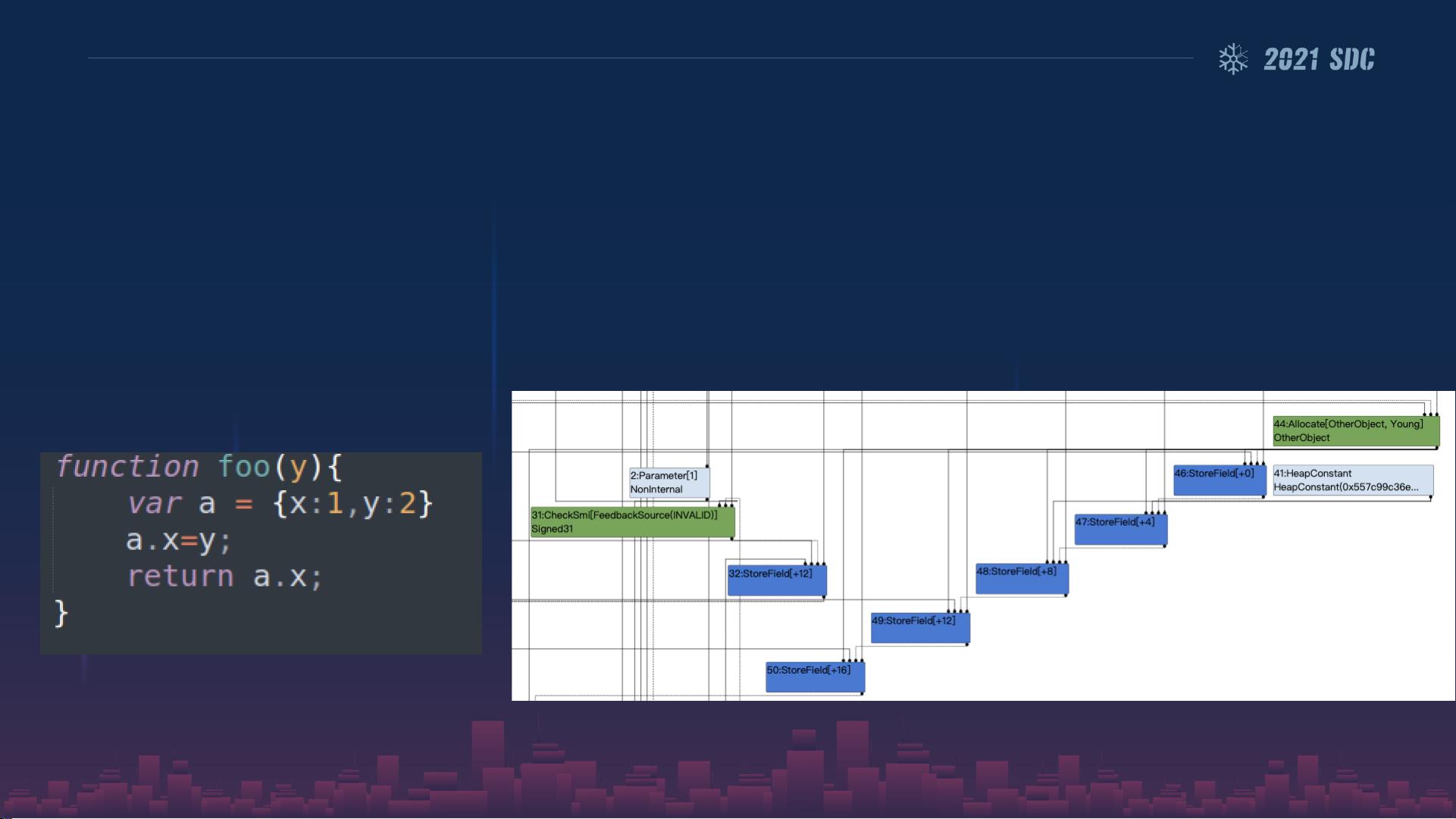

V8引擎的JavaScript代码执行流程分为两个阶段:Ignition和Turbofan。Ignition是一个架构独立的解释器,负责将JavaScript源代码解析成抽象语法树(AST),再生成字节码供其执行。而Turbofan则在Ignition的字节码执行多次后介入,基于收集的运行时信息进行优化,生成更高效的机器码。这个优化过程是动态的,旨在提高性能,但也可能引入新的安全风险。

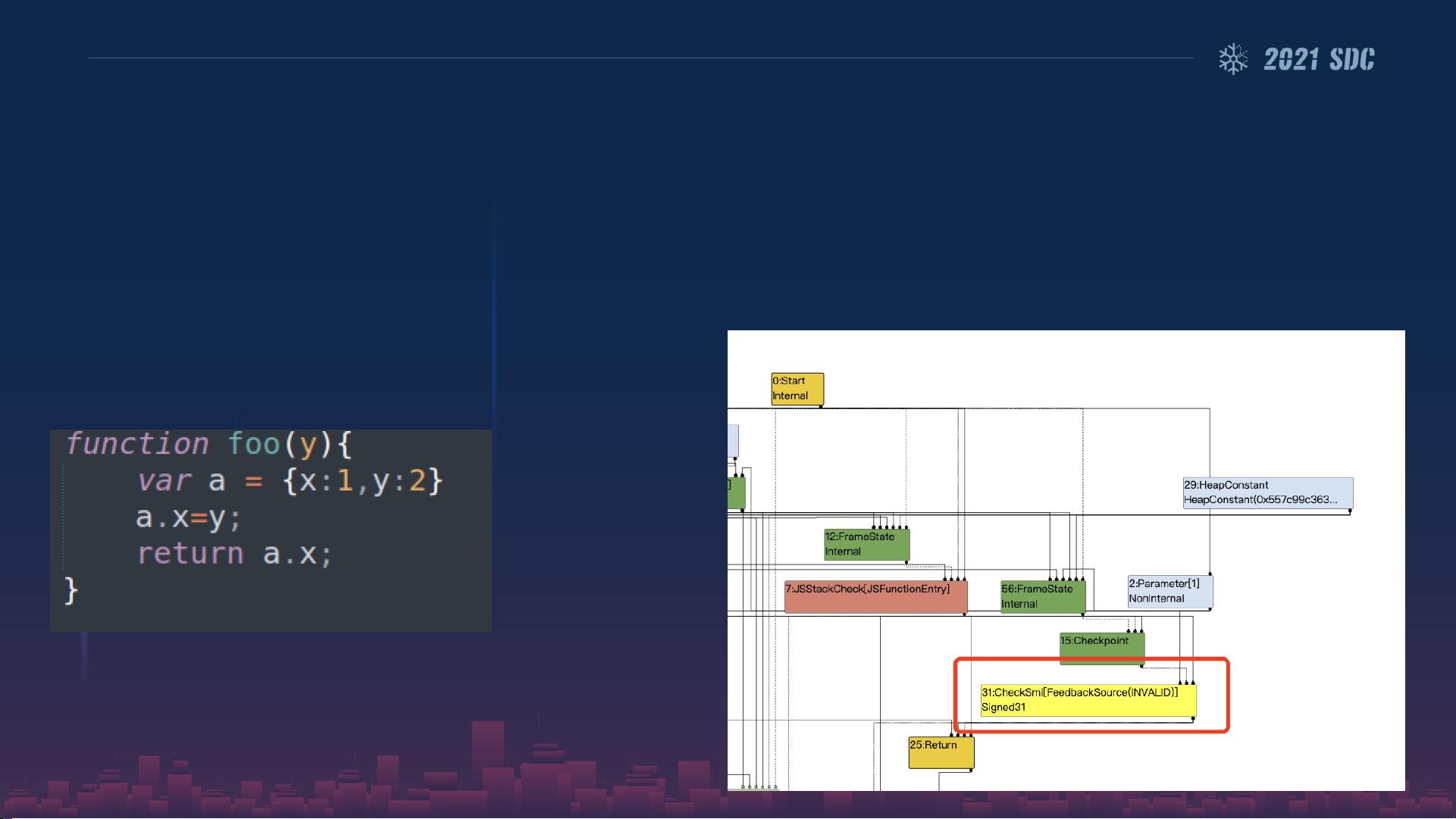

解优化过程是当V8检测到代码行为与预期不符时,撤销优化状态的过程,以防止优化后的代码引发错误。然而,这个过程本身也可能存在漏洞,攻击者可能会利用这些漏洞来绕过安全防御,执行恶意代码。Google对这类漏洞采取了积极的修复策略,不仅修复漏洞,还会增加针对通用利用方法的防御措施,以增强Chrome的安全性。

文档后续部分可能涵盖了解优化模块的历史漏洞分析和漏洞利用技术研究,详细剖析了攻击者如何利用这些漏洞,以及Chrome如何通过改进其优化和解优化机制来防止这些攻击。最后,总结部分很可能对整个研究进行了概括,并可能提出了对未来安全性的展望和建议。

这篇研究对于理解Chrome浏览器的安全挑战,特别是V8引擎优化阶段的安全性具有重要意义,同时为开发者和安全研究人员提供了关于如何改进和保护浏览器免受此类攻击的洞察。

Build前沿

- 粉丝: 1189

- 资源: 2418