QYKCMS安全漏洞分析:任意文件上传与读取

需积分: 0 90 浏览量

更新于2024-08-05

收藏 1.33MB PDF 举报

"本文介绍了QYKCMS(青云客网站管理系统)的一个实战案例,涉及到任意文件上传和任意文件读取的漏洞。QYKCMS是一款基于PHP+MySQL的轻量级建站系统,作者通过代码审计发现并演示了如何利用这些漏洞。"

QYKCMS(青云客网站管理系统)是一个流行的开源建站平台,它提供了方便的网站构建功能。然而,通过对QYKCMS_v4.3.2版本的代码审计,作者发现了一些安全漏洞。在本文中,主要关注的是两个关键的安全问题:任意文件上传和任意文件读取。

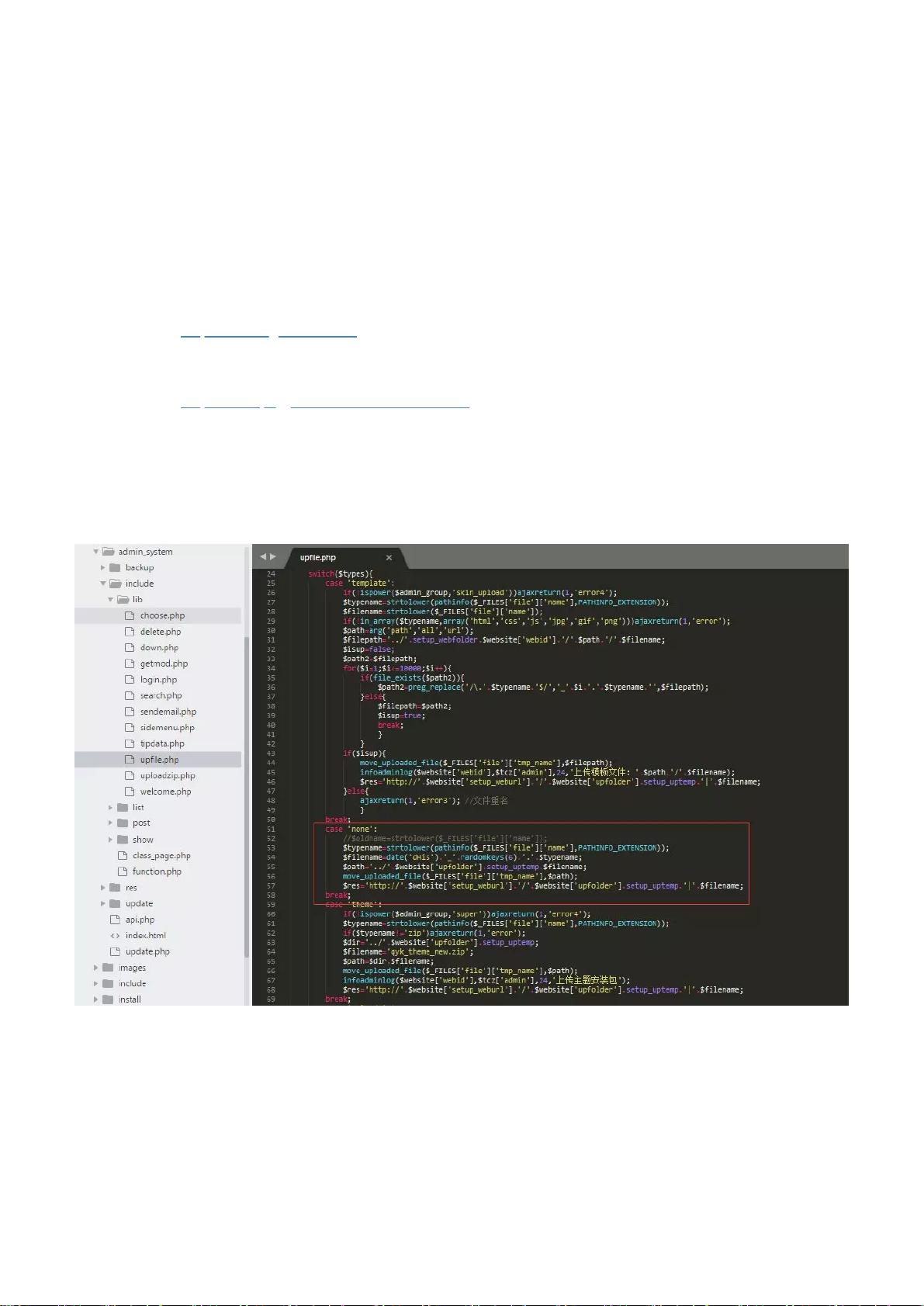

首先,文章详细描述了任意文件上传漏洞。这个漏洞位于/admin_system/include/lib/upfile.php的第24-69行代码。当$types变量被设置为"none"时,系统在上传文件时没有对文件类型进行有效的验证,这使得攻击者有机会上传任意类型的文件,包括可能含有恶意脚本的文件。攻击者可以构造一个Form表单,利用XSS漏洞获取管理员的COOKIE,从而实现文件上传。一旦脚本木马成功上传,攻击者可以控制服务器权限。

接着,文章讲解了任意文件读取的漏洞,该漏洞存在于/admin_system/include/show/template.php的第1-22行。在这个部分,程序接收名为"path"的参数,然后未经任何过滤或处理就将其传递给file_get_contents函数,导致可以读取服务器上的任意文件。攻击者可以构造特定的URL来读取如数据库配置文件等敏感信息,例如包含数据库连接详情的/include/config_db.php。

为了利用这两个漏洞,攻击者需要了解系统的某些细节,比如如何构造有效的请求来触发漏洞,以及如何利用上传的脚本木马。对于任意文件上传,攻击者可能需要知道管理员的COOKIE,而对于任意文件读取,他们需要知道目标文件的相对路径。这些漏洞的存在提醒我们,即使在轻量级的系统中,安全也不能忽视,及时的代码审计和修复是必要的,以防止潜在的安全威胁。

QYKCMS的这两个漏洞展示了Web应用程序中常见的安全问题,提醒开发者在设计和实现功能时必须考虑安全因素,同时,也教育用户要定期更新和修补软件,以保护他们的网站免受攻击。

2024-04-22 上传

2022-08-03 上传

2012-05-02 上传

2023-05-18 上传

2023-04-04 上传

2023-03-31 上传

2023-06-07 上传

2023-05-02 上传

2024-08-17 上传

love彤彤

- 粉丝: 331

- 资源: 310

最新资源

- JSP+SSM科研管理系统响应式网站设计案例

- 推荐一款超级好用的嵌入式串口调试工具

- PHP域名多维查询平台:高效精准的域名搜索工具

- Citypersons目标检测数据集:Yolo格式下载指南

- 掌握MySQL面试必备:程序员面试题解析集锦

- C++软件开发培训:核心技术资料深度解读

- SmartSoftHelp二维码工具:生成与解析条形码

- Android Spinner控件自定义字体大小的方法

- Ubuntu Server on Orangepi3 LTS 官方镜像发布

- CP2102 USB驱动程序的安装与更新指南

- ST-link固件升级指南:轻松更新程序步骤

- Java实现的质量管理系统Demo功能分析与操作

- Everything高效文件搜索工具:快速精确定位文件

- 基于B/S架构的酒店预订系统开发实践

- RF_Setting(E22-E90(SL)) V1.0中性版功能解析

- 高效转换M3U8到MP4:免费下载工具发布